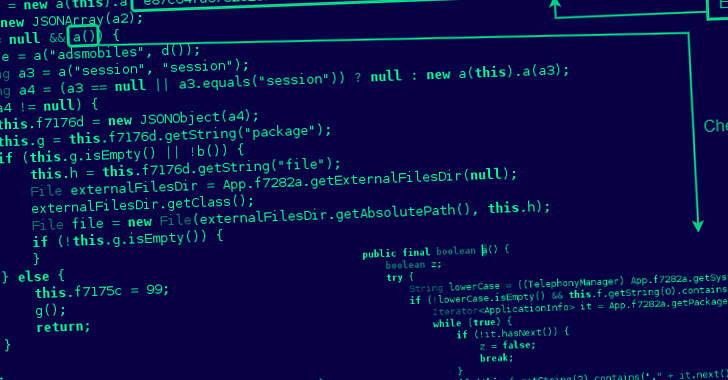

Trojan ngân hàng Android khét tiếng được gọi là SharkBot đã một lần nữa xuất hiện trên Cửa hàng Google Play bằng cách giả dạng là ứng dụng diệt vi-rút và ứng dụng dọn dẹp.

Fox-IT của NCC Group cho biết trong một báo cáo: “Ống nhỏ giọt mới này không dựa vào quyền Trợ năng để tự động thực hiện cài đặt phần mềm độc hại Sharkbot trong ống nhỏ giọt”. “Thay vào đó, phiên bản mới này yêu cầu nạn nhân cài đặt phần mềm độc hại dưới dạng bản cập nhật giả để phần mềm chống vi-rút luôn được bảo vệ trước các mối đe dọa.”

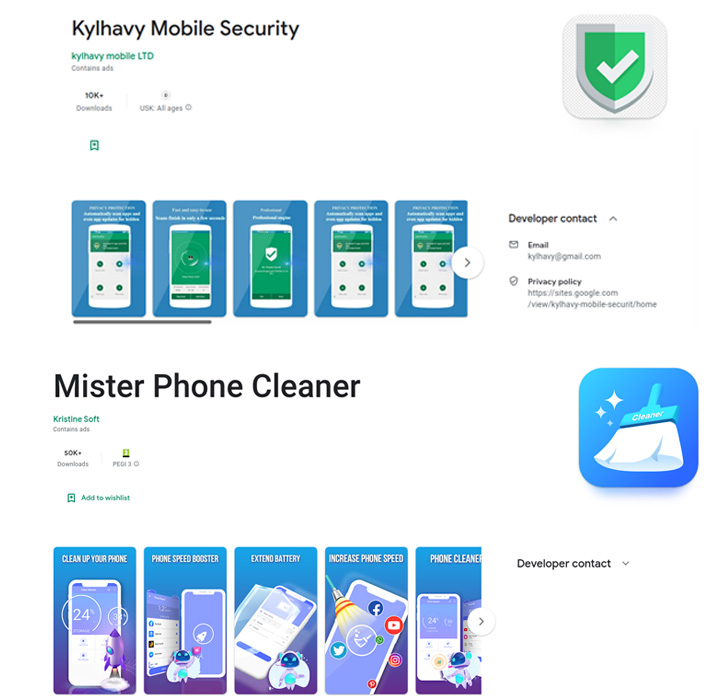

Các ứng dụng được đề cập, Mister Phone Cleaner và Kylhavy Mobile Security, có hơn 60.000 lượt cài đặt giữa chúng và được thiết kế để nhắm mục tiêu người dùng ở Tây Ban Nha, Úc, Ba Lan, Đức, Mỹ và Áo –

Mister Phone Cleaner (com.mbkristine8.cleanmaster, hơn 50.000 lượt tải xuống) Kylhavy Mobile Security (com.kylhavy.antivirus, hơn 10.000 lượt tải xuống)

Các ống nhỏ giọt được thiết kế để thả một phiên bản mới của SharkBot, được đặt tên là V2 bởi công ty bảo mật ThreatFnai của Hà Lan, có cơ chế giao tiếp lệnh và điều khiển (C2) được cập nhật, thuật toán tạo miền (DGA) và cơ sở mã được cấu trúc lại hoàn toàn.

Fox-IT cho biết họ đã phát hiện ra phiên bản 2.25 mới hơn vào ngày 22 tháng 8 năm 2022, giới thiệu chức năng hút cookie khi nạn nhân đăng nhập vào tài khoản ngân hàng của họ, đồng thời loại bỏ khả năng tự động trả lời các tin nhắn đến có liên kết đến phần mềm độc hại để lan truyền. .

Bằng cách tránh quyền truy cập để cài đặt SharkBot, sự phát triển nhấn mạnh rằng các nhà khai thác đang tích cực điều chỉnh kỹ thuật của họ để tránh bị phát hiện, chưa kể đến việc tìm các phương pháp thay thế khi đối mặt với các hạn chế mới được áp đặt của Google để hạn chế việc lạm dụng các API.

Các khả năng đánh cắp thông tin đáng chú ý khác bao gồm chèn các lớp phủ giả để thu thập thông tin đăng nhập tài khoản ngân hàng, ghi lại các lần nhấn phím, chặn tin nhắn SMS và thực hiện chuyển tiền gian lận bằng Hệ thống chuyển tiền tự động (ATS).

Không có gì ngạc nhiên khi phần mềm độc hại tạo ra một mối đe dọa đang phát triển và có mặt khắp nơi, và mặc dù Apple và Google vẫn tiếp tục nỗ lực, các cửa hàng ứng dụng rất dễ bị lạm dụng để phân phối, với việc các nhà phát triển của những ứng dụng này đang thử mọi thủ thuật trong sách để tránh bảo mật Séc.

Các nhà nghiên cứu Alberto Segura và Mike Stokkel cho biết: “Cho đến nay, các nhà phát triển của SharkBot dường như đang tập trung vào ống nhỏ giọt để tiếp tục sử dụng Cửa hàng Google Play để phân phối phần mềm độc hại của họ trong các chiến dịch mới nhất,” các nhà nghiên cứu Alberto Segura và Mike Stokkel cho biết.

.