Ngày 22 tháng 12 năm 2022Ravie LakshmananInternet vạn vật / Quản lý bản vá

Các Zerobot Mạng botnet DDoS đã nhận được các bản cập nhật quan trọng giúp mở rộng khả năng nhắm mục tiêu đến nhiều thiết bị được kết nối internet hơn và mở rộng quy mô mạng của nó.

Trung tâm Thông tin về Mối đe dọa của Microsoft (MSTIC) đang theo dõi mối đe dọa đang diễn ra dưới biệt danh DEV-1061, chỉ định của nó đối với các cụm hoạt động chưa biết, mới nổi hoặc đang phát triển.

Zerobot, lần đầu tiên được ghi nhận bởi Fortinet FortiGuard Labs vào đầu tháng này, là một phần mềm độc hại dựa trên nền tảng Go lây lan qua các lỗ hổng trong ứng dụng web và thiết bị IoT như tường lửa, bộ định tuyến và máy ảnh.

Các nhà nghiên cứu của Microsoft cho biết: “Bản phân phối Zerobot gần đây nhất bao gồm các khả năng bổ sung, chẳng hạn như khai thác các lỗ hổng trong Apache và Apache Spark (lần lượt là CVE-2021-42013 và CVE-2022-33891) và các khả năng tấn công DDoS mới”.

Còn được các nhà khai thác gọi là ZeroStresser, phần mềm độc hại này được cung cấp dưới dạng dịch vụ DDoS cho thuê cho các tác nhân tội phạm khác, với mạng botnet được rao bán trên nhiều mạng xã hội khác nhau.

Microsoft nói rằng một miền có kết nối với Zerobot – zerostresser[.]com – nằm trong số 48 miền đã bị Cục Điều tra Liên bang Hoa Kỳ (FBI) tịch thu trong tháng này vì cung cấp các tính năng tấn công DDoS cho khách hàng trả tiền.

Phiên bản mới nhất của Zerobot được Microsoft phát hiện không chỉ nhắm mục tiêu các thiết bị chưa được vá lỗi và bảo mật không đúng cách mà còn cố gắng sử dụng vũ lực đối với SSH và Telnet trên các cổng 23 và 2323 để lây lan sang các máy chủ khác.

Danh sách các lỗ hổng đã biết mới được Zerobot 1.1 khai thác như sau –

CVE-2017-17105 (Điểm CVSS: 9,8) – Lỗ hổng chèn lệnh trong Zivif PR115-204-P-RS

CVE-2019-10655 (Điểm CVSS: 9,8) – Lỗ hổng thực thi mã từ xa không được xác thực trong Grandstream GAC2500, GXP2200, GVC3202, GXV3275 và GXV3240

CVE-2020-25223 (Điểm CVSS: 9.8) – Lỗ hổng thực thi mã từ xa trong WebAdmin của Sophos SG UTM

CVE-2021-42013 (Điểm CVSS: 9,8) – Lỗ hổng thực thi mã từ xa trong máy chủ http Apache

CVE-2022-31137 (Điểm CVSS: 9,8) – Lỗ hổng thực thi mã từ xa trong Roxy-WI

CVE-2022-33891 (Điểm CVSS: 8,8) – Lỗ hổng tiêm lệnh chưa được xác thực trong Apache Spark

ZSL-2022-5717 (Điểm CVSS: N/A) – Lỗ hổng chèn lệnh root từ xa trong MiniDVBLinux

Sau khi lây nhiễm thành công, chuỗi tấn công tiến hành tải xuống tệp nhị phân có tên “zero” cho một kiến trúc CPU cụ thể, cho phép nó tự lan truyền sang các hệ thống dễ bị tấn công hơn được hiển thị trực tuyến.

Ngoài ra, Zerobot được cho là sinh sôi nảy nở bằng cách quét và xâm phạm các thiết bị có lỗ hổng đã biết không có trong phần mềm độc hại thực thi, chẳng hạn như CVE-2022-30023, lỗ hổng chèn lệnh trong bộ định tuyến Tenda GPON AC1200.

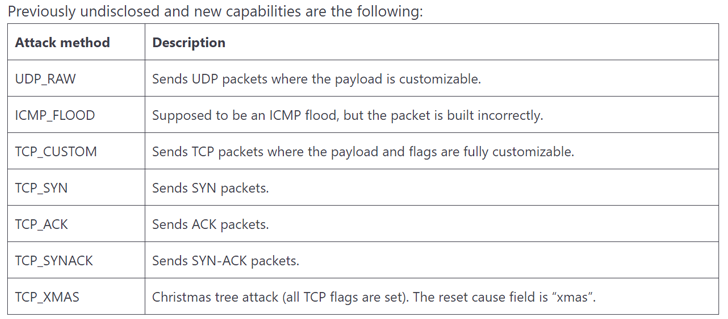

Zerobot 1.1 còn kết hợp thêm bảy phương pháp tấn công DDoS mới bằng cách sử dụng các giao thức như UDP, ICMP và TCP, cho thấy “sự phát triển liên tục và bổ sung nhanh chóng các khả năng mới.”

“Việc chuyển sang sử dụng phần mềm độc hại như một dịch vụ trong nền kinh tế mạng đã công nghiệp hóa các cuộc tấn công và giúp những kẻ tấn công dễ dàng mua và sử dụng phần mềm độc hại, thiết lập và duy trì quyền truy cập vào các mạng bị xâm nhập cũng như sử dụng các công cụ được tạo sẵn để thực hiện các cuộc tấn công của chúng”, chuyên gia công nghệ này cho biết. khổng lồ nói.