Mỗi năm, hàng tỷ thông tin đăng nhập xuất hiện trực tuyến, có thể là trên web đen, web xóa, trang web dán hoặc trong kho dữ liệu được chia sẻ bởi tội phạm mạng. Những thông tin xác thực này thường được sử dụng cho các cuộc tấn công chiếm đoạt tài khoản, khiến các tổ chức bị lộ vi phạm, ransomware và đánh cắp dữ liệu.

Trong khi các CISO nhận thức được các mối đe dọa danh tính ngày càng tăng và có nhiều công cụ trong kho vũ khí của họ để giúp giảm nguy cơ tiềm ẩn, thực tế là các phương pháp luận hiện tại đã được chứng minh là không hiệu quả. Theo Báo cáo điều tra vi phạm dữ liệu năm 2022 của Verizon, hơn 60% vi phạm liên quan đến thông tin xác thực bị xâm phạm.

Những kẻ tấn công sử dụng các kỹ thuật như kỹ thuật xã hội, vũ phu và mua thông tin đăng nhập bị rò rỉ trên dark web để xâm phạm danh tính hợp pháp và truy cập trái phép vào hệ thống và tài nguyên của tổ chức nạn nhân.

Kẻ thù thường lợi dụng thực tế là một số mật khẩu được chia sẻ giữa những người dùng khác nhau, khiến việc xâm phạm nhiều tài khoản trong cùng một tổ chức trở nên dễ dàng hơn. Một số nhân viên sử dụng lại mật khẩu. Những người khác sử dụng một mẫu chia sẻ trong mật khẩu của họ giữa các trang web khác nhau. Kẻ thù có thể sử dụng các kỹ thuật bẻ khóa và tấn công từ điển để vượt qua các hoán vị mật khẩu bằng cách tận dụng một mẫu chia sẻ, ngay cả khi mật khẩu đã được băm. Thách thức chính đối với tổ chức là tin tặc chỉ cần một mật khẩu trùng khớp duy nhất để đột nhập.

Để giảm thiểu hiệu quả sự phơi bày của họ, với thông tin tình báo về mối đe dọa hiện tại, các tổ chức cần tập trung vào những gì có thể khai thác từ quan điểm của đối thủ.

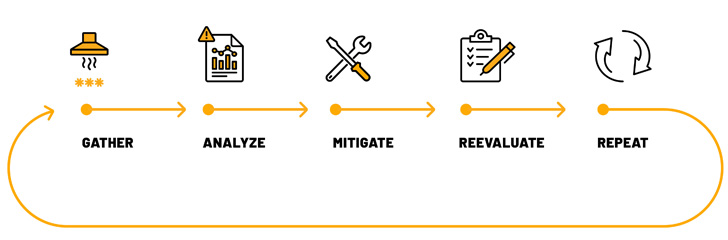

Dưới đây là năm bước mà các tổ chức nên thực hiện để giảm thiểu việc hiển thị thông tin xác thực:

Thu thập dữ liệu thông tin đăng nhập bị rò rỉ

Để bắt đầu giải quyết vấn đề, các nhóm bảo mật cần thu thập dữ liệu về thông tin xác thực đã bị rò rỉ ra bên ngoài ở nhiều nơi khác nhau, từ web mở đến web tối. Điều này có thể cung cấp cho họ dấu hiệu ban đầu về rủi ro đối với tổ chức của họ, cũng như thông tin xác thực cá nhân cần được cập nhật.

Phân tích dữ liệu

Từ đó, các nhóm bảo mật cần xác định các thông tin đăng nhập thực sự có thể dẫn đến sự cố lộ bảo mật. Kẻ tấn công sẽ lấy tên người dùng và mật khẩu kết hợp (văn bản rõ ràng hoặc mã băm), sau đó cố gắng sử dụng chúng để truy cập các dịch vụ hoặc hệ thống. Các đội bảo mật nên sử dụng các kỹ thuật tương tự để đánh giá rủi ro của họ. Điêu nay bao gôm:

Kiểm tra xem liệu thông tin đăng nhập có cho phép truy cập vào các tài sản bị lộ ra bên ngoài của tổ chức, chẳng hạn như dịch vụ web và cơ sở dữ liệu Cố gắng bẻ khóa các hàm băm mật khẩu đã chụp được Xác thực các kết quả phù hợp giữa dữ liệu thông tin xác thực bị rò rỉ và các công cụ quản lý danh tính của tổ chức, chẳng hạn như Active Directory Thao tác dữ liệu thô để tăng kết quả đạt được số lượng danh tính bị xâm phạm. Ví dụ, người dùng thường sử dụng các mẫu mật khẩu giống nhau. Ngay cả khi thông tin đăng nhập bị rò rỉ không cho phép truy cập vào các nội dung bên ngoài hoặc khớp với các mục nhập Active Directory, vẫn có thể tìm thấy các kết quả phù hợp bổ sung bằng cách thử nghiệm các biến thể.

Giảm thiểu phơi nhiễm thông tin xác thực

Sau khi xác thực thông tin đăng nhập bị rò rỉ để xác định mức độ phơi bày thực tế, các tổ chức có thể thực hiện hành động có chủ đích để giảm thiểu nguy cơ bị kẻ tấn công làm điều tương tự. Ví dụ: họ có thể xóa các tài khoản bị rò rỉ không hoạt động trong Active Directory hoặc bắt đầu thay đổi mật khẩu cho người dùng đang hoạt động.

Đánh giá lại các quy trình bảo mật

Sau khi giảm thiểu trực tiếp, các nhóm bảo mật nên đánh giá xem các quy trình hiện tại của họ có an toàn hay không và thực hiện các cải tiến nếu có thể. Ví dụ: nếu họ đang xử lý nhiều thông tin đăng nhập bị rò rỉ phù hợp, họ có thể khuyên bạn nên thay đổi toàn bộ chính sách mật khẩu trong toàn bộ tổ chức. Tương tự, nếu người dùng không hoạt động được tìm thấy trong Active Directory, việc truy cập lại quy trình giới thiệu nhân viên có thể có lợi.

Tự động lặp lại

Những kẻ tấn công liên tục áp dụng các kỹ thuật mới. Các bề mặt tấn công thay đổi, với các danh tính mới được thêm vào và xóa bỏ thường xuyên. Tương tự như vậy, con người sẽ luôn dễ mắc phải những sai lầm vô tình. Do đó, nỗ lực một lần để tìm, xác thực và giảm thiểu sự cố lộ thông tin xác thực là không đủ. Để đạt được an ninh bền vững trong bối cảnh mối đe dọa năng động cao, các tổ chức phải liên tục lặp lại quá trình này.

Tuy nhiên, các nhóm bảo mật hạn chế về tài nguyên không thể thực hiện thủ công tất cả các bước này trên một nhịp đủ. Cách duy nhất để quản lý hiệu quả mối đe dọa là tự động hóa quá trình xác nhận.

Pentera cung cấp một cách để các tổ chức tự động mô phỏng các kỹ thuật của kẻ tấn công, cố gắng khai thác thông tin đăng nhập bị rò rỉ cả bên ngoài và bên trong mạng. Để đóng vòng xác thực, Pentera cung cấp thông tin chi tiết về các đường dẫn tấn công đầy đủ, cùng với các bước khắc phục có thể hành động cho phép các tổ chức tối đa hóa hiệu quả sức mạnh nhận dạng của họ.

Để tìm hiểu cách Pentera có thể giúp bạn giảm thiểu rủi ro do vô tình để lộ thông tin xác thực cho tổ chức của bạn, hãy liên hệ với chúng tôi ngay hôm nay để yêu cầu bản demo.

.