Ngày 12 tháng 6 năm 2023Ravie Lakshmanan Bảo mật điểm cuối / Phần mềm độc hại

Công cụ che giấu phần mềm độc hại hoàn toàn không thể phát hiện (FUD) có tên áo choàng dơi đang được sử dụng để triển khai các dòng phần mềm độc hại khác nhau kể từ tháng 9 năm 2022, đồng thời liên tục trốn tránh sự phát hiện của phần mềm chống vi-rút.

Các nhà nghiên cứu của Trend Micro cho biết các mẫu cho phép “tác nhân đe dọa có khả năng tải nhiều họ phần mềm độc hại và khai thác một cách dễ dàng thông qua các tệp lô được làm xáo trộn cao”.

Khoảng 79,6% trong tổng số 784 hiện vật được khai quật không bị phát hiện trên tất cả các giải pháp bảo mật, công ty an ninh mạng cho biết thêm, nhấn mạnh khả năng của BatCloak trong việc phá vỡ các cơ chế phát hiện truyền thống.

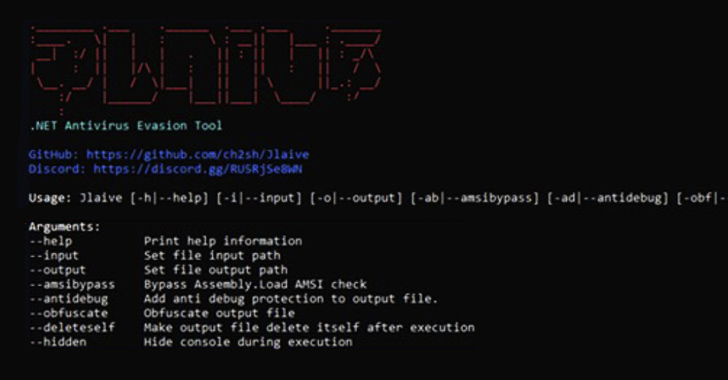

Công cụ BatCloak tạo thành mấu chốt của công cụ tạo tệp hàng loạt có sẵn có tên là Jlaive, đi kèm với các khả năng vượt qua Giao diện quét phần mềm độc hại (AMSI) cũng như nén và mã hóa tải trọng chính để đạt được khả năng trốn tránh bảo mật nâng cao.

Công cụ mã nguồn mở này, mặc dù đã bị một nhà phát triển tên là ch2sh gỡ xuống kể từ khi nó được cung cấp qua GitHub và GitLab vào tháng 9 năm 2022, nhưng đã được quảng cáo là “công cụ mã hóa EXE sang BAT”. Kể từ đó, nó đã được sao chép và sửa đổi bởi các diễn viên khác và được chuyển sang các ngôn ngữ như Rust.

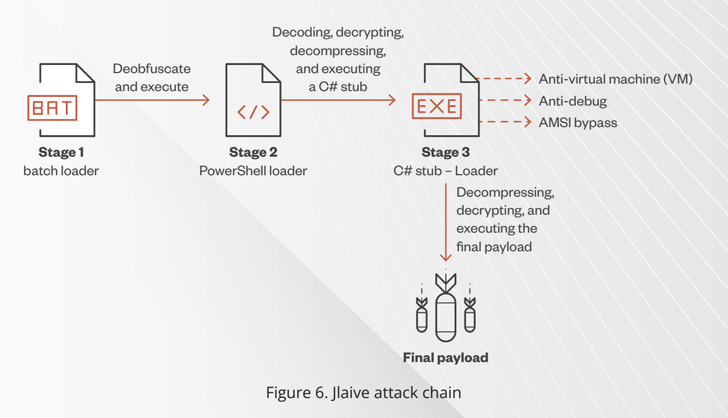

Tải trọng cuối cùng được đóng gói bằng ba lớp trình tải – trình tải C#, trình tải PowerShell và trình tải hàng loạt – lớp cuối cùng đóng vai trò là điểm bắt đầu để giải mã và giải nén từng giai đoạn và cuối cùng kích hoạt phần mềm độc hại được che giấu.

Các nhà nghiên cứu Peter Girnus và Aliakbar Zahravi cho biết: “Trình tải hàng loạt chứa trình tải PowerShell bị xáo trộn và mã nhị phân sơ khai C# được mã hóa”. “Cuối cùng, Jlaive sử dụng BatCloak như một công cụ làm xáo trộn tệp để làm xáo trộn trình tải hàng loạt và lưu nó vào đĩa.”

BatCloak được cho là đã nhận được nhiều bản cập nhật và điều chỉnh kể từ khi xuất hiện trong tự nhiên, phiên bản gần đây nhất của nó là ScrubCrypt, lần đầu tiên được Fortinet FortiGuard Labs nêu bật liên quan đến hoạt động khai thác tiền điện tử do 8220 Gang thực hiện.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

“Quyết định chuyển đổi từ khung nguồn mở sang mô hình nguồn đóng, do nhà phát triển ScrubCrypt đưa ra, có thể là do những thành tựu của các dự án trước đó như Jlaive, cũng như mong muốn kiếm tiền từ dự án và bảo vệ nó chống lại sự sao chép trái phép,” các nhà nghiên cứu cho biết.

Hơn nữa, ScrubCrypt được thiết kế để có thể tương tác với nhiều dòng phần mềm độc hại nổi tiếng khác nhau như Amadey, AsyncRAT, DarkCrystal RAT, Pure Miner, Quasar RAT, RedLine Stealer, Remcos RAT, SmokeLoader, VenomRAT và Warzone RAT.

Các nhà nghiên cứu kết luận: “Sự phát triển của BatCloak nhấn mạnh tính linh hoạt và khả năng thích ứng của công cụ này, đồng thời làm nổi bật sự phát triển của bộ làm mờ hàng loạt FUD”. “Điều này cho thấy sự hiện diện của kỹ thuật này trong bối cảnh các mối đe dọa hiện đại.”