Những kẻ điều hành kẻ đánh cắp thông tin Ducktail đã thể hiện “sự sẵn sàng không ngừng để tồn tại” và tiếp tục cập nhật phần mềm độc hại của họ như một phần của chiến dịch thúc đẩy tài chính đang diễn ra.

Nhà nghiên cứu Mohammad Kazem Hassan Nejad của WithSecure cho biết: “Phần mềm độc hại này được thiết kế để đánh cắp cookie của trình duyệt và lợi dụng các phiên Facebook được xác thực để đánh cắp thông tin từ tài khoản Facebook của nạn nhân”.

“Hoạt động cuối cùng chiếm quyền điều khiển các tài khoản Facebook Business mà nạn nhân có đủ quyền truy cập. Kẻ đe dọa sử dụng quyền truy cập có được của họ để chạy quảng cáo kiếm tiền.”

Được quy cho một tác nhân đe dọa người Việt Nam, chiến dịch Ducktail được thiết kế để nhắm mục tiêu đến các doanh nghiệp trong lĩnh vực quảng cáo và tiếp thị kỹ thuật số đang hoạt động trên nền tảng Quảng cáo và Doanh nghiệp của Facebook.

Cũng nhắm mục tiêu là các cá nhân trong các công ty tiềm năng có khả năng có quyền truy cập cấp cao vào tài khoản Facebook Business. Điều này bao gồm nhân viên tiếp thị, truyền thông và nhân sự.

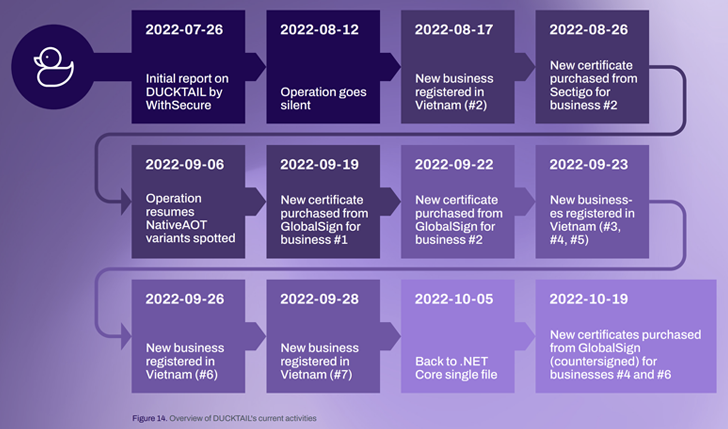

Hoạt động độc hại lần đầu tiên được ghi nhận bởi công ty an ninh mạng Phần Lan vào tháng 7 năm 2022. Hoạt động này được cho là đang diễn ra từ nửa cuối năm 2021, mặc dù bằng chứng cho thấy tác nhân đe dọa đã hoạt động từ tận cuối năm 2018.

Một phân tích tiếp theo của Zscaler ThreatLabz vào tháng trước đã phát hiện ra một phiên bản php của phần mềm độc hại được phân phối dưới dạng trình cài đặt cho phần mềm bẻ khóa. Tuy nhiên, WithSecure cho biết hoạt động này không có bất kỳ mối liên hệ nào với chiến dịch mà nó theo dõi dưới biệt danh Ducktail.

Phiên bản mới nhất của phần mềm độc hại, xuất hiện trở lại vào ngày 6 tháng 9 năm 2022, sau khi tác nhân đe dọa buộc phải tạm dừng hoạt động vào ngày 12 tháng 8 để đáp lại việc tiết lộ công khai, đi kèm với một loạt cải tiến được tích hợp để vượt qua khả năng phát hiện.

Các chuỗi lây nhiễm hiện bắt đầu bằng việc phân phối các tệp lưu trữ chứa các tài liệu bảng tính được lưu trữ trên Apple iCloud và Discord thông qua các nền tảng như LinkedIn và WhatsApp, cho thấy sự đa dạng hóa các chiến thuật lừa đảo của tác nhân đe dọa.

Thông tin tài khoản Facebook Business do phần mềm độc hại thu thập, được ký bằng chứng chỉ kỹ thuật số có được dưới vỏ bọc của bảy doanh nghiệp không tồn tại khác nhau, được lọc bằng Telegram.

“Một sự thay đổi thú vị đã được quan sát với chiến dịch mới nhất là [the Telegram command-and-control] các kênh hiện bao gồm nhiều tài khoản quản trị viên, cho thấy rằng đối thủ có thể đang chạy một chương trình liên kết,” Nejad giải thích.