Các nhà nghiên cứu bảo mật đang cảnh báo về các lỗ hổng chưa được tiết lộ trước đây trong các máy chủ Microsoft Exchange đã được vá đầy đủ đang bị các phần tử độc hại lợi dụng trong các cuộc tấn công trong thế giới thực để thực thi mã từ xa trên các hệ thống bị ảnh hưởng.

Đó là theo công ty an ninh mạng Việt Nam GTSC, công ty đã phát hiện ra những thiếu sót trong nỗ lực giám sát an ninh và ứng phó sự cố vào tháng 8 năm 2022.

Hai lỗ hổng, vốn chính thức chưa được gán mã nhận dạng CVE, đang được theo dõi bởi Zero Day Initiative là ZDI-CAN-18333 (Điểm CVSS: 8,8) và ZDI-CAN-18802 (Điểm CVSS: 6,3).

GTSC cho biết việc khai thác thành công các lỗ hổng này có thể bị lạm dụng để đạt được chỗ đứng trong hệ thống của nạn nhân, tạo điều kiện cho kẻ thù thả web shell và thực hiện các chuyển động ngang qua mạng bị xâm nhập.

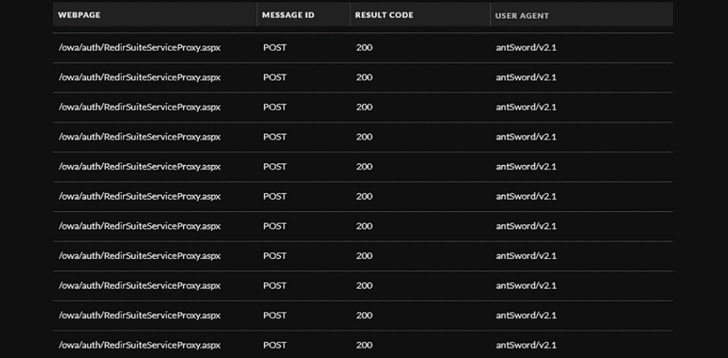

Công ty lưu ý: “Chúng tôi đã phát hiện ra các trang web, hầu hết đã bị xáo trộn, bị chuyển xuống các máy chủ Exchange. “Bằng cách sử dụng tác nhân người dùng, chúng tôi phát hiện ra rằng kẻ tấn công sử dụng Antsword, một công cụ quản trị trang web đa nền tảng mã nguồn mở đang hoạt động của Trung Quốc hỗ trợ quản lý web shell.”

Yêu cầu khai thác trong nhật ký IIS được cho là xuất hiện ở định dạng giống như https://thehackernews.com/2021/11/hackers-exploiting-proxylogon-and.html lỗ hổng Exchange Server, với GTSC lưu ý rằng các máy chủ được nhắm mục tiêu đã bị vá các lỗ hổng được đưa ra ánh sáng vào tháng 3 năm 2021.

Công ty an ninh mạng đưa ra giả thuyết rằng các cuộc tấn công có khả năng bắt nguồn từ một nhóm hack của Trung Quốc do mã hóa web shell bằng tiếng Trung giản thể (Windows Code trang 936).

Cũng được triển khai trong các cuộc tấn công là trình bao web Chopper của Trung Quốc, một cửa hậu nhẹ có thể cấp quyền truy cập từ xa liên tục và cho phép những kẻ tấn công kết nối lại bất kỳ lúc nào để khai thác thêm.

Cần lưu ý rằng trình bao web Chopper của Trung Quốc cũng được triển khai bởi Hafnium, một nhóm bị nghi ngờ do nhà nước tài trợ hoạt động bên ngoài Trung Quốc, khi các lỗ hổng ProxyShell bị khai thác rộng rãi vào năm ngoái.

Các hoạt động hậu khai thác tiếp theo mà GTSC quan sát được liên quan đến việc đưa các tệp DLL độc hại vào bộ nhớ, thả và thực thi các tải trọng bổ sung trên các máy chủ bị nhiễm bằng cách sử dụng tiện ích dòng lệnh WMI (WMIC).

Công ty cho biết ít nhất hơn một tổ chức đã là nạn nhân của một chiến dịch tấn công tận dụng lỗ hổng zero-day. Thông tin chi tiết bổ sung về các lỗi đã được giữ lại trong quá trình khai thác tích cực.

Chúng tôi đã liên hệ với Microsoft để nhận xét thêm và chúng tôi sẽ cập nhật câu chuyện nếu chúng tôi nhận được phản hồi.

Trước mắt, như một giải pháp tạm thời, bạn nên thêm quy tắc để chặn các yêu cầu có dấu hiệu xâm phạm bằng cách sử dụng mô-đun Quy tắc ghi lại URL cho máy chủ IIS –

Trong Autodiscover at FrontEnd, chọn tab URL Rewrite, sau đó chọn Request Blocking Add string “. * Autodiscover .json. * @. * Powershell. *” Vào URL Path và Condition input: Chọn {REQUEST_URI}

Nhà nghiên cứu bảo mật Kevin Beaumont cho biết trong một loạt tweet: “Tôi có thể xác nhận rằng một số lượng đáng kể các máy chủ Exchange đã được kiểm duyệt lại – bao gồm cả honeypot”, nhà nghiên cứu bảo mật Kevin Beaumont cho biết trong một loạt các tweet, đồng thời cho biết thêm, “nó giống như một biến thể của việc ủy quyền lại giao diện quản trị”.

Beaumont nói: “Nếu bạn không chạy Microsoft Exchange tại chỗ và không để Outlook Web App tiếp xúc với internet, thì bạn sẽ không bị ảnh hưởng.

.