Ngày 09 tháng 6 năm 2023Ravie Lakshmanan Đe dọa mạng / An ninh tài chính

Microsoft đã tiết lộ rằng các tổ chức dịch vụ tài chính và ngân hàng là mục tiêu của một cuộc tấn công lừa đảo qua email doanh nghiệp (BEC) và lừa đảo qua nhiều giai đoạn đối thủ ở giữa (AitM) mới.

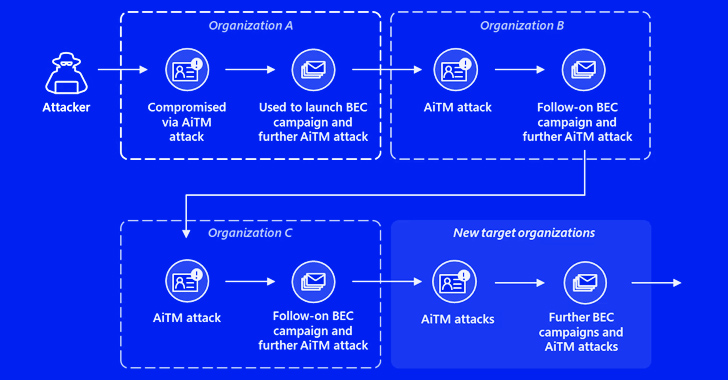

“Cuộc tấn công bắt nguồn từ một nhà cung cấp đáng tin cậy bị xâm phạm và chuyển thành một loạt các cuộc tấn công AiTM và hoạt động BEC tiếp theo trải rộng trên nhiều tổ chức,” gã khổng lồ công nghệ tiết lộ trong một báo cáo hôm thứ Năm.

Microsoft, công ty đang theo dõi cụm dưới biệt danh mới nổi của nó Bão-1167chỉ ra việc sử dụng proxy gián tiếp của nhóm để thực hiện cuộc tấn công.

Điều này cho phép những kẻ tấn công điều chỉnh linh hoạt các trang lừa đảo cho phù hợp với mục tiêu của chúng và thực hiện hành vi đánh cắp cookie phiên, nhấn mạnh mức độ tinh vi liên tục của các cuộc tấn công AitM.

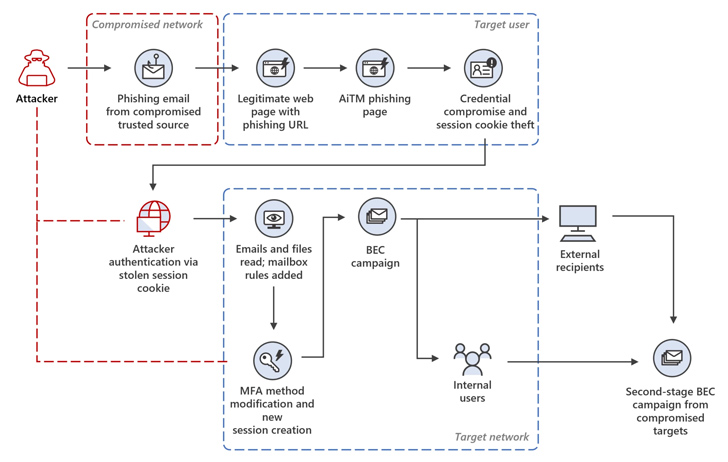

Phương thức hoạt động không giống như các chiến dịch AitM khác, trong đó các trang mồi nhử hoạt động như một proxy ngược để thu thập thông tin đăng nhập và mật khẩu một lần dựa trên thời gian (TOTP) do nạn nhân nhập vào.

Microsoft cho biết: “Kẻ tấn công đã trình bày cho các mục tiêu một trang web bắt chước trang đăng nhập của ứng dụng được nhắm mục tiêu, như trong các cuộc tấn công lừa đảo truyền thống, được lưu trữ trên dịch vụ đám mây”.

“Trang đăng nhập nói trên chứa các tài nguyên được tải từ máy chủ do kẻ tấn công kiểm soát, máy chủ này đã bắt đầu phiên xác thực với nhà cung cấp dịch vụ xác thực của ứng dụng đích bằng thông tin xác thực của nạn nhân.”

Chuỗi tấn công bắt đầu bằng một email lừa đảo trỏ đến một liên kết, khi được nhấp vào, liên kết này sẽ chuyển hướng nạn nhân truy cập trang đăng nhập giả mạo của Microsoft và nhập thông tin đăng nhập cũng như TOTP của họ.

Sau đó, mật khẩu và cookie phiên đã thu thập được sẽ được sử dụng để mạo danh người dùng và giành quyền truy cập trái phép vào hộp thư đến email bằng phương pháp tấn công lặp lại. Quyền truy cập sau đó bị lạm dụng để nắm giữ các email nhạy cảm và dàn dựng một cuộc tấn công BEC.

Hơn nữa, một phương thức xác thực hai yếu tố dựa trên SMS mới được thêm vào tài khoản mục tiêu để đăng nhập bằng thông tin đăng nhập bị đánh cắp mà không thu hút bất kỳ sự chú ý nào.

Trong vụ việc được Microsoft phân tích, kẻ tấn công được cho là đã bắt đầu một chiến dịch thư rác hàng loạt, gửi hơn 16.000 email đến các địa chỉ liên hệ của người dùng bị xâm phạm, cả trong và ngoài tổ chức, cũng như danh sách phân phối.

Kẻ thù cũng đã được quan sát thực hiện các bước để giảm thiểu khả năng bị phát hiện và thiết lập sự kiên trì bằng cách trả lời các email đến và sau đó thực hiện các bước để xóa chúng khỏi hộp thư.

Cuối cùng, những người nhận email lừa đảo bị nhắm mục tiêu bởi cuộc tấn công AitM thứ hai để đánh cắp thông tin đăng nhập của họ và kích hoạt một chiến dịch lừa đảo khác từ hộp thư đến email của một trong những người dùng có tài khoản bị tấn công do cuộc tấn công AitM.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

Công ty cho biết thêm: “Cuộc tấn công này cho thấy sự phức tạp của các mối đe dọa AiTM và BEC, chúng lạm dụng mối quan hệ đáng tin cậy giữa các nhà cung cấp, nhà cung cấp và các tổ chức đối tác khác với mục đích gian lận tài chính”.

Sự phát triển diễn ra chưa đầy một tháng sau khi Microsoft cảnh báo về sự gia tăng các cuộc tấn công BEC và các chiến thuật đang phát triển mà tội phạm mạng sử dụng, bao gồm cả việc sử dụng các nền tảng, như BulletProftLink, để tạo các chiến dịch thư độc hại quy mô công nghiệp.

Gã khổng lồ công nghệ cho biết, một chiến thuật khác đòi hỏi phải sử dụng các địa chỉ giao thức internet (IP) dân dụng để làm cho các chiến dịch tấn công xuất hiện được tạo ra cục bộ.

Redmond giải thích: “Sau đó, các tác nhân đe dọa BEC mua địa chỉ IP từ các dịch vụ IP dân cư phù hợp với vị trí của nạn nhân, tạo ra các proxy IP dân cư cho phép tội phạm mạng che giấu nguồn gốc của chúng”.

“Giờ đây, được trang bị không gian địa chỉ được bản địa hóa để hỗ trợ các hoạt động độc hại của chúng ngoài tên người dùng và mật khẩu, những kẻ tấn công BEC có thể che khuất các chuyển động, phá vỡ các cờ ‘không thể di chuyển' và mở một cổng để tiến hành các cuộc tấn công tiếp theo.”