Ngày 13 tháng 6 năm 2023Ravie LakshmananCác cuộc tấn công lừa đảo / BEC

“Hàng chục” tổ chức trên khắp thế giới đã được nhắm mục tiêu như một phần của chiến dịch thỏa hiệp email doanh nghiệp (BEC) rộng lớn liên quan đến việc sử dụng các kỹ thuật đối thủ ở giữa (AitM) để thực hiện các cuộc tấn công.

Các nhà nghiên cứu của Sygnia cho biết: “Sau một nỗ lực lừa đảo thành công, kẻ đe dọa đã giành được quyền truy cập ban đầu vào một trong các tài khoản của nhân viên nạn nhân và thực hiện một cuộc tấn công ‘đối thủ ở giữa' để vượt qua xác thực Office365 và giành quyền truy cập liên tục vào tài khoản đó”. một báo cáo được chia sẻ với The Hacker News.

“Sau khi kiên trì, tác nhân đe dọa đã lấy dữ liệu từ tài khoản bị xâm nhập và sử dụng quyền truy cập của mình để phát tán các cuộc tấn công lừa đảo chống lại nhân viên của nạn nhân khác cùng với một số tổ chức được nhắm mục tiêu bên ngoài.”

Những phát hiện này được đưa ra chưa đầy một tuần sau khi Microsoft trình bày chi tiết về sự kết hợp tương tự giữa lừa đảo AitM và tấn công BEC nhằm vào các tổ chức dịch vụ tài chính và ngân hàng.

Lừa đảo BEC thường liên quan đến việc lừa mục tiêu qua email để gửi tiền hoặc tiết lộ thông tin bí mật của công ty. Bên cạnh việc cá nhân hóa email cho nạn nhân dự định, kẻ tấn công cũng có thể mạo danh một nhân vật đáng tin cậy để đạt được mục tiêu của chúng.

Đổi lại, điều này có thể đạt được bằng cách giành quyền kiểm soát tài khoản thông qua một kế hoạch kỹ thuật xã hội phức tạp, theo đó kẻ lừa đảo gửi email cho khách hàng hoặc nhà cung cấp của công ty, hóa đơn giả yêu cầu thanh toán vào tài khoản ngân hàng lừa đảo.

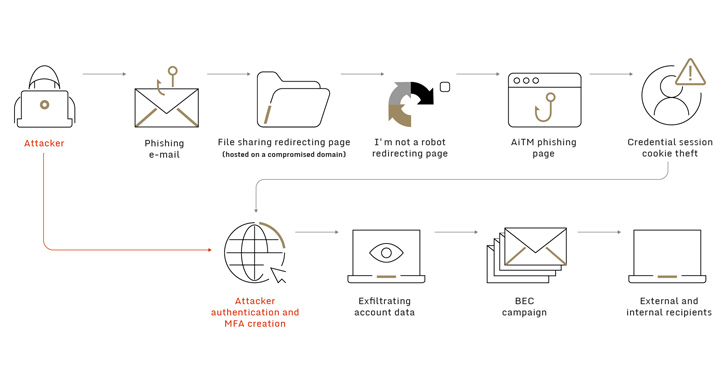

Trong chuỗi tấn công được Sygnia ghi lại, kẻ tấn công đã được quan sát thấy đang gửi một email lừa đảo có chứa liên kết đến một “tài liệu được chia sẻ” có mục đích, cuối cùng chuyển hướng nạn nhân đến trang lừa đảo AitM được thiết kế để thu thập thông tin đăng nhập và mật khẩu một lần.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

Hơn nữa, các tác nhân đe dọa được cho là đã lạm dụng quyền truy cập tạm thời vào tài khoản bị xâm nhập để đăng ký thiết bị xác thực đa yếu tố (MFA) mới nhằm giành được chỗ đứng từ xa liên tục từ một địa chỉ IP khác ở Úc.

Các nhà nghiên cứu của Sygnia cho biết: “Ngoài việc đánh cắp dữ liệu nhạy cảm khỏi tài khoản của nạn nhân, kẻ đe dọa đã sử dụng quyền truy cập này để gửi email lừa đảo mới có chứa liên kết độc hại mới tới hàng chục nhân viên của khách hàng cũng như các tổ chức được nhắm mục tiêu khác”.

Công ty an ninh mạng của Israel cho biết thêm, các thư lừa đảo đã lan truyền theo “kiểu sâu bọ” từ công ty mục tiêu này sang công ty khác và giữa các nhân viên trong cùng một công ty. Quy mô chính xác của chiến dịch hiện chưa được biết.