Các tổ chức do nhà nước Nga tài trợ đang tiếp tục tấn công các thực thể Ukraine bằng phần mềm độc hại đánh cắp thông tin như một phần của hoạt động bị nghi ngờ là hoạt động gián điệp.

Symantec, một bộ phận của Broadcom Software, cho rằng chiến dịch độc hại này là do một tác nhân đe dọa đã theo dõi Shuckworm, còn được gọi là Actinium, Armageddon, Gamaredon, Primitive Bear và Trident Ursa. Các phát hiện đã được chứng thực bởi Đội Ứng cứu Khẩn cấp Máy tính của Ukraine (CERT-UA).

Tác nhân đe dọa, hoạt động ít nhất từ năm 2013, được biết đến với việc loại bỏ rõ ràng các thực thể công và tư ở Ukraine. Các cuộc tấn công kể từ đó bùng phát sau cuộc xâm lược quân sự của Nga vào cuối năm 2022.

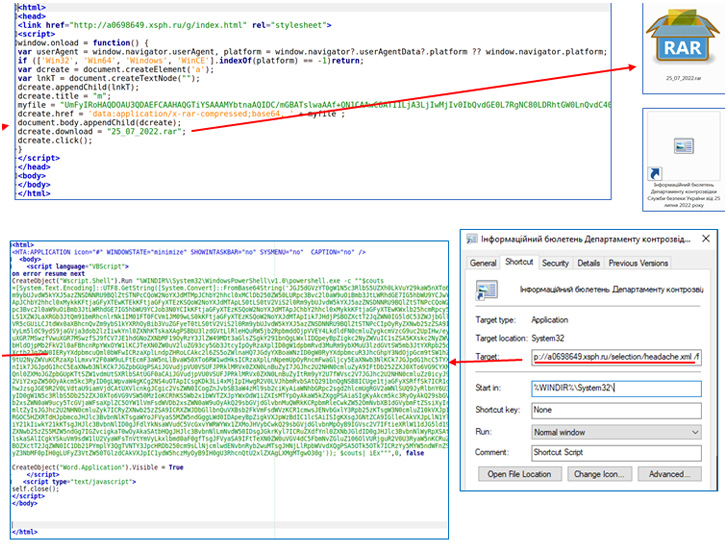

Các cuộc tấn công mới nhất được cho là bắt đầu vào ngày 15 tháng 7 năm 2022 và tiếp diễn gần đây là ngày 8 tháng 8, với các chuỗi lây nhiễm lợi dụng các email lừa đảo được ngụy trang dưới dạng bản tin và lệnh chiến đấu, cuối cùng dẫn đến việc triển khai phần mềm độc hại đánh cắp PowerShell có tên là GammaLoad .PS1_v2.

Cũng được giao cho các máy bị xâm nhập là hai backdoor có tên Giddome và Pterodo, cả hai đều là những công cụ Shuckworm thương hiệu đã được những kẻ tấn công liên tục phát triển lại với nỗ lực tránh bị phát hiện.

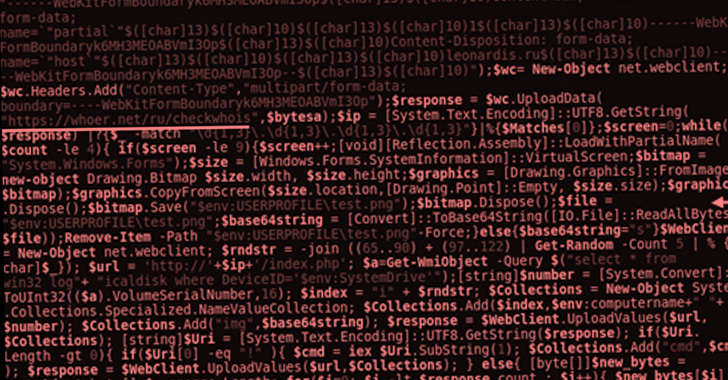

Về cốt lõi, Pterodo là một phần mềm độc hại nhỏ giọt Visual Basic Script (VBS) với khả năng thực thi các tập lệnh PowerShell, sử dụng các tác vụ đã lên lịch (shtasks.exe) để duy trì tính bền bỉ và tải xuống mã bổ sung từ máy chủ điều khiển và lệnh.

Mặt khác, bộ cấy ghép Giddome có một số khả năng, bao gồm ghi âm thanh, chụp ảnh màn hình, ghi lại các lần nhấn phím, truy xuất và thực thi các tệp thực thi tùy ý trên các máy chủ bị nhiễm.

Các cuộc xâm nhập, xảy ra thông qua các email được phân phối từ các tài khoản bị xâm nhập, tiếp tục tận dụng các phần mềm hợp pháp như Ammyy Admin và anydesk để tạo điều kiện truy cập từ xa.

Phát hiện được đưa ra khi tác nhân Gamaredon có liên quan đến một loạt các cuộc tấn công kỹ thuật xã hội nhằm mục đích khởi tạo chuỗi phân phối GammaLoad.PS1, cho phép kẻ đe dọa ăn cắp các tệp và thông tin đăng nhập được lưu trữ trong trình duyệt web.

Symantec lưu ý: “Khi cuộc xâm lược của Nga vào Ukraine sắp tới mốc sáu tháng, sự tập trung lâu dài của Shuckworm vào đất nước này dường như vẫn tiếp tục không suy giảm”.

“Mặc dù Shuckworm không nhất thiết phải là nhóm gián điệp tinh vi nhất, nhưng nó bù đắp cho điều này ở sự tập trung và kiên trì không ngừng nhắm vào các tổ chức Ukraine.”

Các phát hiện này theo sau một cảnh báo từ CERT-UA, cảnh báo về các cuộc tấn công lừa đảo “có hệ thống, quy mô lớn và phân tán về mặt địa lý” liên quan đến việc sử dụng trình tải xuống .NET có tên RelicRace để thực thi các tải trọng như Formbook và Snake Keylogger.

.