Microsoft hôm thứ Ba đã tiết lộ rằng họ đã thực hiện các bước để đình chỉ các tài khoản được sử dụng để xuất bản các trình điều khiển độc hại đã được chứng nhận bởi Chương trình Nhà phát triển Phần cứng Windows đã được sử dụng để ký phần mềm độc hại.

Gã khổng lồ công nghệ cho biết cuộc điều tra của họ cho thấy hoạt động này bị hạn chế đối với một số tài khoản chương trình dành cho nhà phát triển và không phát hiện thêm sự xâm phạm nào.

Phần mềm độc hại ký mã hóa không chỉ gây lo ngại vì nó không chỉ làm suy yếu cơ chế bảo mật quan trọng mà còn cho phép các tác nhân đe dọa phá hoại các phương pháp phát hiện truyền thống và xâm nhập vào các mạng mục tiêu để thực hiện các hoạt động có đặc quyền cao.

Redmond cho biết cuộc điều tra được bắt đầu sau khi được các công ty an ninh mạng Mandiant, SentinelOne và Sophos sử dụng trong các nỗ lực hậu khai thác, bao gồm cả việc triển khai phần mềm tống tiền, vào ngày 19 tháng 10 năm 2022.

Một khía cạnh đáng chú ý của các cuộc tấn công này là kẻ thù đã có được các đặc quyền quản trị trên các hệ thống bị xâm nhập trước khi sử dụng trình điều khiển.

“Một số tài khoản nhà phát triển cho Trung tâm đối tác của Microsoft đã tham gia gửi trình điều khiển độc hại để lấy chữ ký của Microsoft”, Microsoft giải thích. “Một nỗ lực mới nhằm gửi trình điều khiển độc hại để ký vào ngày 29 tháng 9 năm 2022 đã dẫn đến việc tài khoản của người bán bị tạm ngưng vào đầu tháng 10.”

Theo một phân tích từ các tác nhân đe dọa Sophos liên kết với phần mềm tống tiền Cuba (còn gọi là COLDDRAW) đã cài đặt một trình điều khiển có chữ ký độc hại trong một nỗ lực không thành công trong việc vô hiệu hóa các công cụ phát hiện điểm cuối thông qua một trình tải phần mềm độc hại mới có tên BURNTCIGAR, lần đầu tiên được Mandiant tiết lộ vào tháng 2 năm 2022.

Công ty cũng đã xác định ba biến thể của trình điều khiển được ký bởi chứng chỉ ký mã thuộc về hai công ty Trung Quốc là Công nghệ Zhuhai Liancheng và Công nghệ hình ảnh JoinHope Bắc Kinh.

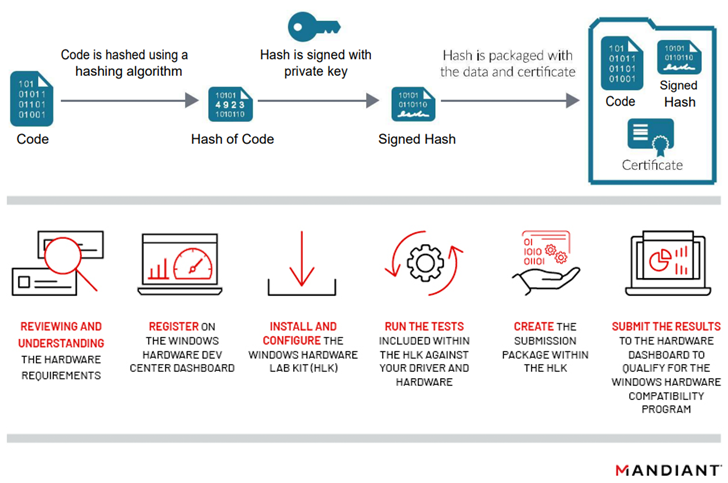

Lý do đằng sau việc sử dụng trình điều khiển đã ký là nó cung cấp một cách để các tác nhân đe dọa vượt qua các biện pháp bảo mật quan trọng yêu cầu trình điều khiển chế độ nhân phải được ký để Windows tải gói. Hơn nữa, kỹ thuật này lạm dụng các công cụ bảo mật đáng tin cậy trên thực tế được đặt trong các trình điều khiển đã được Microsoft chứng thực để tạo lợi thế cho chúng.

Các nhà nghiên cứu của Sophos, Andreas Klopsch và Andrew Brandt, cho biết: “Các tác nhân đe dọa đang di chuyển lên trên kim tự tháp tin cậy, cố gắng sử dụng các khóa mật mã ngày càng đáng tin cậy hơn để ký điện tử vào trình điều khiển của chúng”. “Chữ ký từ một nhà xuất bản phần mềm lớn, đáng tin cậy khiến nhiều khả năng trình điều khiển sẽ tải vào Windows mà không gặp trở ngại.”

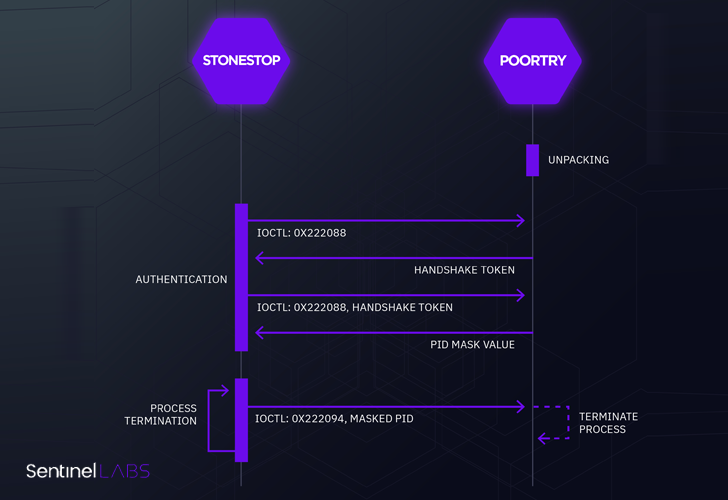

Mandiant thuộc sở hữu của Google, trong một tiết lộ phối hợp, cho biết họ đã quan sát thấy một nhóm đe dọa có động cơ tài chính được gọi là UNC3944 sử dụng trình tải có tên STONESTOP để cài đặt trình điều khiển độc hại có tên POORTRY được thiết kế để chấm dứt các quy trình liên quan đến phần mềm bảo mật và xóa tệp.

Nói rằng họ “liên tục quan sát thấy các tác nhân đe dọa sử dụng các chứng chỉ ký mã bị xâm nhập, đánh cắp và mua bất hợp pháp để ký phần mềm độc hại”, công ty ứng phó sự cố và tình báo mối đe dọa lưu ý rằng “một số dòng phần mềm độc hại riêng biệt, được liên kết với các tác nhân đe dọa riêng biệt, đã được ký với quy trình này.”

Điều này làm nảy sinh khả năng các nhóm tấn công này có thể đang tận dụng một dịch vụ tội phạm để ký mã (nghĩa là ký trình điều khiển độc hại dưới dạng dịch vụ), trong đó nhà cung cấp nhận được các tạo phẩm phần mềm độc hại được ký thông qua quy trình chứng thực của Microsoft thay mặt cho các tác nhân.

STONESTOP và POORTRY được cho là đã được UNC3944 sử dụng trong các cuộc tấn công nhằm vào lĩnh vực viễn thông, BPO, MSSP, dịch vụ tài chính, tiền điện tử, giải trí và vận tải, SentinelOne cho biết thêm một tác nhân đe dọa khác đã sử dụng một trình điều khiển có chữ ký tương tự dẫn đến việc triển khai của phần mềm tống tiền Hive.

Kể từ đó, Microsoft đã thu hồi chứng chỉ cho các tệp bị ảnh hưởng và tạm ngưng tài khoản người bán của đối tác để chống lại các mối đe dọa như một phần của bản cập nhật Bản vá Thứ Ba tháng 12 năm 2022.

Đây không phải là lần đầu tiên chứng chỉ kỹ thuật số bị lạm dụng để ký phần mềm độc hại. Năm ngoái, một trình điều khiển Netfilter được chứng nhận bởi Microsoft hóa ra lại là một rootkit độc hại của Windows được quan sát thấy đang giao tiếp với các máy chủ chỉ huy và kiểm soát (C2) đặt tại Trung Quốc.

Tuy nhiên, đây không phải là hiện tượng chỉ xảy ra với Windows, vì tháng này Google đã công bố các phát hiện cho thấy các chứng chỉ nền tảng bị xâm phạm do các nhà sản xuất thiết bị Android bao gồm Samsung và LG quản lý đã được sử dụng để ký các ứng dụng độc hại được phân phối qua các kênh không chính thức.

Sự phát triển cũng diễn ra trong bối cảnh lạm dụng rộng rãi hơn các trình điều khiển đã ký để phá hoại phần mềm bảo mật trong những tháng gần đây. Cuộc tấn công, được gọi là Mang trình điều khiển dễ bị tổn thương của riêng bạn (BYOVD), liên quan đến việc khai thác các trình điều khiển hợp pháp có những thiếu sót đã biết để leo thang đặc quyền và thực hiện các hành động sau khi thỏa hiệp.

Microsoft, vào cuối tháng 10, cho biết họ đang bật danh sách chặn trình điều khiển dễ bị tấn công (DriverSiPolicy.p7b) theo mặc định cho tất cả các thiết bị có bản cập nhật Windows 11 2022, bên cạnh việc xác thực rằng danh sách này giống nhau trên các phiên bản hệ điều hành khác nhau, sau một báo cáo của Ars Technica nêu bật sự không nhất quán trong cập nhật danh sách chặn cho máy Windows 10.

SentinelOne cho biết: “Cơ chế ký mã là một tính năng quan trọng trong các hệ điều hành hiện đại. “Việc giới thiệu tính năng thực thi chữ ký trình điều khiển là chìa khóa trong việc ngăn chặn làn sóng rootkit trong nhiều năm. Tính hiệu quả của chữ ký mã ngày càng giảm thể hiện mối đe dọa đối với cơ chế xác minh và bảo mật ở tất cả các lớp hệ điều hành.”