Ngày 08 tháng 4 năm 2023Ravie LakshmananChiến tranh mạng / Đe dọa mạng

Nhóm quốc gia-nhà nước Iran được gọi là Nước bùn đã được quan sát thấy đang thực hiện các cuộc tấn công phá hoại trên các môi trường hỗn hợp dưới chiêu bài hoạt động của một phần mềm tống tiền.

Đó là theo những phát hiện mới từ nhóm microsoft Threat Intelligence, nhóm đã phát hiện ra tác nhân đe dọa nhắm mục tiêu vào cả cơ sở hạ tầng tại chỗ và đám mây hợp tác với một cụm hoạt động mới nổi khác có tên là DEV-1084.

Gã khổng lồ công nghệ tiết lộ hôm thứ Sáu: “Mặc dù các tác nhân đe dọa đã cố gắng giả mạo hoạt động này như một chiến dịch ransomware tiêu chuẩn, nhưng các hành động không thể phục hồi cho thấy sự phá hủy và gián đoạn là mục tiêu cuối cùng của hoạt động”.

MuddyWater là tên được gán cho một diễn viên có trụ sở tại Iran mà chính phủ Hoa Kỳ đã công khai kết nối với Bộ Tình báo và An ninh (MOIS) của nước này. Nó được biết là đang hoạt động ít nhất là từ năm 2017.

Nó cũng được cộng đồng an ninh mạng theo dõi dưới nhiều tên khác nhau, bao gồm Boggy Serpens, Cobalt Ulster, Earth Vetala, ITG17, Mercury, Seedworm, Static Kitten, TEMP.Zagros và Yellow Nix.

Các cuộc tấn công do nhóm thực hiện chủ yếu nhắm vào các quốc gia Trung Đông, với các vụ xâm nhập được quan sát thấy trong năm qua tận dụng lỗ hổng Log4Shell để vi phạm các thực thể của Israel.

Những phát hiện mới nhất từ Microsoft tiết lộ tác nhân đe dọa có thể đã làm việc cùng với DEV-1084 để thực hiện cuộc tấn công, phần sau tiến hành các hành động phá hoại sau khi MuddyWater giành được chỗ đứng thành công trong môi trường mục tiêu.

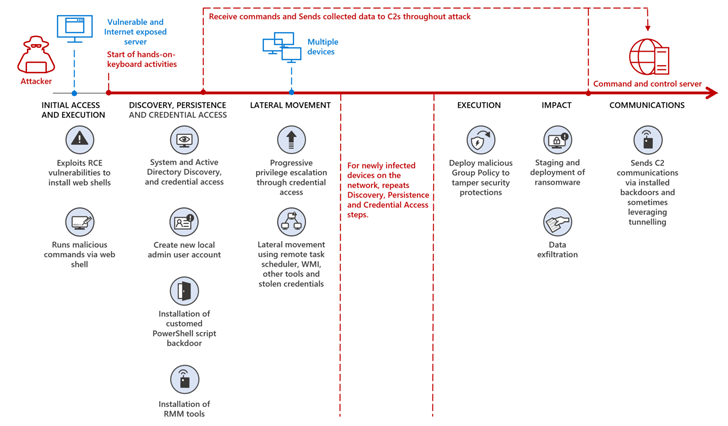

“Mercury có khả năng đã khai thác các lỗ hổng đã biết trong các ứng dụng chưa được vá để có quyền truy cập ban đầu trước khi trao quyền truy cập vào DEV-1084 để thực hiện trinh sát và khám phá rộng rãi, thiết lập tính bền vững và di chuyển ngang qua mạng, đôi khi phải chờ hàng tuần và đôi khi hàng tháng trước khi chuyển sang giai đoạn tiếp theo, “Microsoft cho biết.

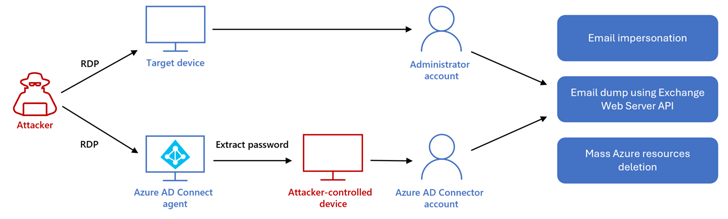

Trong hoạt động được Redmond phát hiện, DEV-1084 sau đó đã lạm dụng thông tin xác thực bị xâm phạm có đặc quyền cao để thực hiện mã hóa các thiết bị tại chỗ và xóa tài nguyên đám mây trên quy mô lớn, bao gồm cụm máy chủ, máy ảo, tài khoản lưu trữ và mạng ảo.

Hơn nữa, những kẻ đe dọa đã có toàn quyền truy cập vào hộp thư đến email thông qua Exchange Web Services, sử dụng nó để thực hiện “hàng nghìn hoạt động tìm kiếm” và mạo danh một nhân viên cấp cao giấu tên để gửi thư đến cả người nhận nội bộ và bên ngoài.

Tất cả những hành động này là những hành động được ước tính đã xảy ra trong khung thời gian khoảng ba giờ bắt đầu lúc 12:38 sáng (khi kẻ tấn công đăng nhập vào môi trường Microsoft Azure thông qua thông tin đăng nhập bị xâm phạm) và kết thúc lúc 3:21 sáng (khi kẻ tấn công gửi email cho các bên khác sau khi gián đoạn đám mây thành công).

Điều đáng chú ý ở đây là DEV-1084 đề cập đến cùng một tác nhân đe dọa đã giả định nhân vật “DarkBit” như một phần của cuộc tấn công ransomware và tống tiền nhằm vào Technion, một trường đại học nghiên cứu hàng đầu ở Israel, vào tháng Hai. Tổng cục Mạng Quốc gia Israel, vào tháng trước, đã quy kết vụ tấn công cho MuddyWater.

“DEV-1084 […] Microsoft tự cho mình là một diễn viên tội phạm quan tâm đến việc tống tiền, có khả năng là một nỗ lực nhằm che giấu mối liên hệ và động cơ chiến lược của Iran đối với cuộc tấn công”, Microsoft cho biết thêm.

Các liên kết giữa Mercury và DEV-1084 bắt nguồn từ sự trùng lặp về cơ sở hạ tầng, địa chỉ IP và công cụ, sau đó được quan sát thấy bằng cách sử dụng tiện ích đường hầm ngược có tên Ligolo, một vật phẩm chính của MuddyWater.

Điều đó nói rằng, không có đủ bằng chứng để xác định xem DEV-1084 hoạt động độc lập với MuddyWater và hợp tác với các tác nhân Iran khác hay đó là một nhóm phụ chỉ được triệu tập khi có nhu cầu tiến hành một cuộc tấn công hủy diệt.

Cisco Talos, vào đầu năm ngoái, đã mô tả MuddyWater là một “tập đoàn” bao gồm một số cụm nhỏ hơn thay vì một nhóm duy nhất, gắn kết. Sự xuất hiện của DEV-1084 cho thấy một cái gật đầu theo hướng này.

“Mặc dù các nhóm này dường như hoạt động độc lập, nhưng tất cả đều được thúc đẩy bởi các yếu tố giống nhau phù hợp với các mục tiêu an ninh quốc gia của Iran, bao gồm hoạt động gián điệp, đánh cắp trí tuệ và các hoạt động phá hoại hoặc gây rối dựa trên các nạn nhân mà họ nhắm mục tiêu”, Talos lưu ý vào tháng 3 năm 2022.