Ngày 28 tháng 1 năm 2023Ravie Lakshmanan Bảo mật email / Đe dọa mạng

Microsoft đang kêu gọi khách hàng cập nhật máy chủ Exchange của họ cũng như thực hiện các bước để củng cố môi trường, chẳng hạn như bật Bảo vệ mở rộng của Windows và định cấu hình ký dựa trên chứng chỉ của tải trọng tuần tự hóa PowerShell.

Nhóm Exchange của gã khổng lồ công nghệ cho biết trong một bài đăng: “Những kẻ tấn công đang tìm cách khai thác các máy chủ Exchange chưa được vá sẽ không biến mất. “Có quá nhiều khía cạnh của môi trường Exchange tại chỗ chưa được vá có giá trị đối với những kẻ xấu đang tìm cách lấy cắp dữ liệu hoặc thực hiện các hành vi nguy hiểm khác.”

Microsoft cũng nhấn mạnh các biện pháp giảm thiểu do công ty đưa ra chỉ là giải pháp tạm thời và chúng có thể “không đủ để bảo vệ chống lại mọi biến thể của cuộc tấn công”, đòi hỏi người dùng phải cài đặt các bản cập nhật bảo mật cần thiết để bảo mật máy chủ.

Exchange Server đã được chứng minh là một công cụ tấn công béo bở trong những năm gần đây, với một số lỗi bảo mật trong phần mềm được vũ khí hóa dưới dạng zero-day để xâm nhập vào hệ thống.

Chỉ trong hai năm qua, một số tập hợp lỗ hổng bảo mật đã được phát hiện trong Exchange Server – bao gồm ProxyLogon, ProxyOracle, ProxyShell, ProxyToken, ProxyNotShell và một đường tránh giảm thiểu ProxyNotShell được gọi là OWASSRF – một số lỗ hổng này đã bị khai thác rộng rãi ngoài thực tế.

Bitdefender, trong một tư vấn kỹ thuật được xuất bản trong tuần này, đã mô tả Exchange là “mục tiêu lý tưởng”, đồng thời ghi lại một số cuộc tấn công trong thế giới thực liên quan đến chuỗi khai thác ProxyNotShell / OWASSRF kể từ cuối tháng 11 năm 2022.

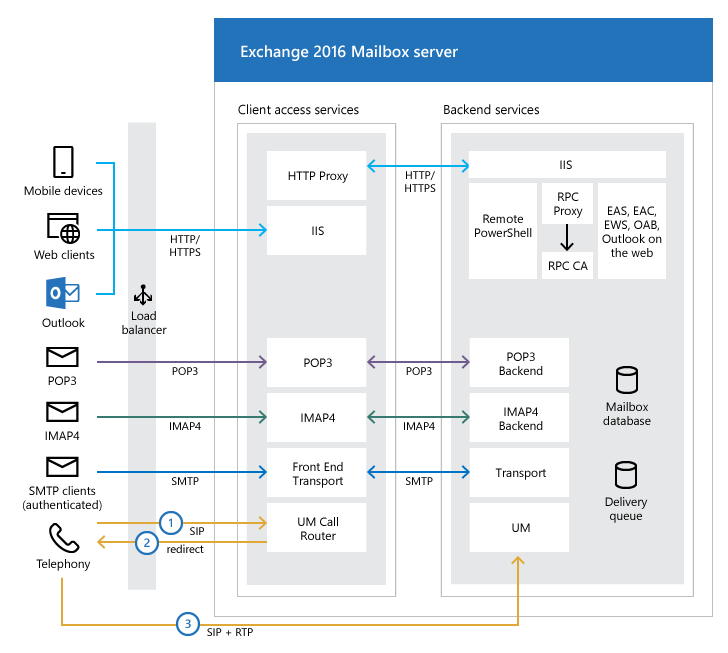

“Có một mạng lưới các dịch vụ giao diện người dùng và phụ trợ phức tạp [in Exchange]với mã kế thừa để cung cấp khả năng tương thích ngược,” Martin Zugec của Bitdefender lưu ý. “Các dịch vụ phụ trợ tin tưởng các yêu cầu từ giao diện người dùng [Client Access Services] lớp.”

Một lý do khác là thực tế là nhiều dịch vụ phụ trợ chạy dưới dạng Exchange Server, đi kèm với các đặc quyền HỆ THỐNG và việc khai thác có thể cấp cho kẻ tấn công quyền truy cập độc hại vào dịch vụ PowerShell từ xa, mở đường hiệu quả cho việc thực thi các lệnh độc hại.

Cuối cùng, các cuộc tấn công vũ khí hóa các lỗ hổng ProxyNotShell và OWASSRF đã nhắm vào các ngành nghệ thuật và giải trí, tư vấn, luật, sản xuất, bất động sản và bán buôn ở Áo, Kuwait, Ba Lan, Thổ Nhĩ Kỳ và Hoa Kỳ

Công ty an ninh mạng Romania cho biết: “Các kiểu tấn công giả mạo yêu cầu phía máy chủ (SSRF) này cho phép kẻ thù gửi yêu cầu được tạo thủ công từ máy chủ dễ bị tổn thương đến các máy chủ khác để truy cập tài nguyên hoặc thông tin không thể truy cập trực tiếp”.

Hầu hết các cuộc tấn công được cho là mang tính cơ hội hơn là tập trung và nhắm mục tiêu, với sự lây nhiễm lên đến đỉnh điểm trong nỗ lực triển khai vỏ web và phần mềm quản lý và giám sát từ xa (RMM) như ConnectWise Control và GoTo Resolve.

Vỏ web không chỉ cung cấp một cơ chế truy cập từ xa liên tục mà còn cho phép các tác nhân tội phạm thực hiện một loạt các hoạt động tiếp theo và thậm chí bán quyền truy cập cho các nhóm tin tặc khác để kiếm lời.

Trong một số trường hợp, các máy chủ dàn được sử dụng để lưu trữ các tải trọng đã bị xâm phạm bởi chính các máy chủ Microsoft Exchange, điều này cho thấy rằng kỹ thuật tương tự có thể đã được áp dụng để mở rộng quy mô của các cuộc tấn công.

Cũng có thể quan sát thấy những nỗ lực không thành công của các đối thủ để tải xuống Cobalt Strike cũng như một bộ cấy ghép dựa trên Go có tên mã là GoBackClient đi kèm với khả năng thu thập thông tin hệ thống và tạo ra các vỏ đảo ngược.

Việc lạm dụng các lỗ hổng Microsoft Exchange cũng là một chiến thuật lặp đi lặp lại được sử dụng bởi UNC2596 (còn gọi là Tropical Scorpius), nhà điều hành phần mềm tống tiền Cuba (còn gọi là COLDDRAW), với một cuộc tấn công tận dụng trình tự khai thác ProxyNotShell để loại bỏ trình tải xuống BUGHATCH.

Zugec cho biết: “Mặc dù véc tơ lây nhiễm ban đầu tiếp tục phát triển và các tác nhân đe dọa nhanh chóng khai thác bất kỳ cơ hội mới nào, nhưng các hoạt động hậu khai thác của chúng đã trở nên quen thuộc”. “Cách bảo vệ tốt nhất chống lại các cuộc tấn công mạng hiện đại là kiến trúc phòng thủ chuyên sâu.”