Ngày 12 tháng 5 năm 2023Ravie LakshmananLỗ hổng bảo mật / Bảo mật trang web

Một lỗ hổng bảo mật đã được tiết lộ trong plugin WordPress phổ biến Essential Addons cho Elementor có khả năng bị khai thác để đạt được các đặc quyền nâng cao trên các trang web bị ảnh hưởng.

Sự cố, được theo dõi là CVE-2023-32243, đã được những người bảo trì plugin giải quyết trong phiên bản 5.7.2 được phát hành vào ngày 11 tháng 5 năm 2023. Các Addon cần thiết cho Elementor có hơn một triệu lượt cài đặt đang hoạt động.

Nhà nghiên cứu Rafie Muhammad của Patchstack cho biết: “Plugin này có lỗ hổng leo thang đặc quyền chưa được xác thực và cho phép bất kỳ người dùng chưa được xác thực nào leo thang đặc quyền của họ lên đặc quyền của bất kỳ người dùng nào trên trang web WordPress”.

Khai thác thành công lỗ hổng có thể cho phép kẻ đe dọa đặt lại mật khẩu của bất kỳ người dùng tùy ý nào miễn là bên độc hại biết tên người dùng của họ. Thiếu sót được cho là đã tồn tại từ phiên bản 5.4.0.

Điều này có thể gây ra những hậu quả nghiêm trọng vì lỗ hổng có thể được vũ khí hóa để đặt lại mật khẩu được liên kết với tài khoản quản trị viên và chiếm toàn quyền kiểm soát trang web.

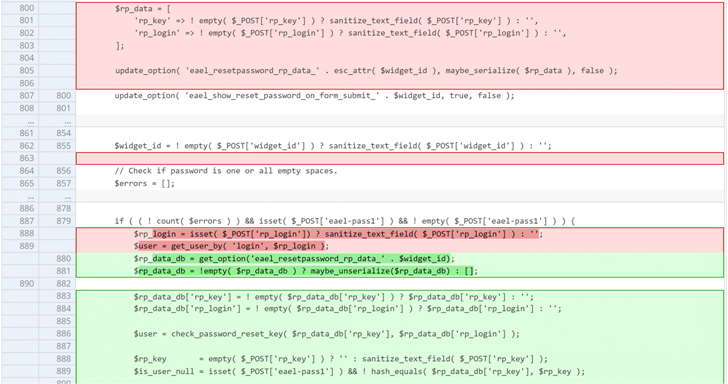

“Lỗ hổng này xảy ra do chức năng đặt lại mật khẩu này không xác thực khóa đặt lại mật khẩu và thay vào đó trực tiếp thay đổi mật khẩu của người dùng nhất định,” Muhammad chỉ ra.

Tiết lộ được đưa ra hơn một năm sau khi Patchstack tiết lộ một lỗ hổng nghiêm trọng khác trong cùng một plugin có thể đã bị lạm dụng để thực thi mã tùy ý trên các trang web bị xâm nhập.

Những phát hiện này cũng theo sau việc phát hiện ra một làn sóng tấn công mới nhắm mục tiêu vào các trang web WordPress kể từ cuối tháng 3 năm 2023 nhằm mục đích tiêm phần mềm độc hại SocGholish (hay còn gọi là FakeUpdates) khét tiếng.

SocGholish là một khung phần mềm độc hại JavaScript liên tục hoạt động như một nhà cung cấp quyền truy cập ban đầu để tạo điều kiện phân phối phần mềm độc hại bổ sung đến các máy chủ bị nhiễm. Phần mềm độc hại đã được phân phối thông qua các lượt tải xuống từng ổ đĩa giả dạng là một bản cập nhật trình duyệt web.

Chiến dịch mới nhất do Sucuri phát hiện đã được phát hiện tận dụng các kỹ thuật nén bằng cách sử dụng thư viện phần mềm có tên zlib để che giấu phần mềm độc hại, giảm dấu vết của nó và tránh bị phát hiện.

Nhà nghiên cứu Denis Sinegubko của Sucuri cho biết: “Những kẻ xấu liên tục phát triển các chiến thuật, kỹ thuật và quy trình của chúng để tránh bị phát hiện và kéo dài tuổi thọ của các chiến dịch phần mềm độc hại của chúng”.

“Phần mềm độc hại SocGholish là một ví dụ điển hình về điều này, vì trước đây những kẻ tấn công đã thay đổi cách tiếp cận của chúng để đưa các tập lệnh độc hại vào các trang web WordPress bị xâm nhập.”

Nó không chỉ là SocGholish. Malwarebytes, trong một báo cáo kỹ thuật trong tuần này, đã trình bày chi tiết một chiến dịch quảng cáo độc hại phục vụ khách truy cập vào các trang web người lớn bằng quảng cáo bật lên mô phỏng bản cập nhật windows giả mạo để loại bỏ trình tải “in2al5d p3in4er” (còn gọi là Máy in không hợp lệ).

Jérôme Segura, giám đốc tình báo mối đe dọa tại Malwarebytes, cho biết: “Chương trình này được thiết kế rất tốt vì nó dựa vào trình duyệt web để hiển thị hoạt ảnh toàn màn hình rất giống với những gì bạn mong đợi từ Microsoft”.

Trình tải, được Morphisec ghi lại vào tháng trước, được thiết kế để kiểm tra cạc đồ họa của hệ thống nhằm xác định xem nó đang chạy trên máy ảo hay trong môi trường hộp cát và cuối cùng khởi chạy phần mềm độc hại đánh cắp thông tin Aurora.

Chiến dịch, theo Malwarebytes, đã xác nhận 585 nạn nhân trong hai tháng qua, với tác nhân đe dọa cũng liên kết với các trò lừa đảo hỗ trợ kỹ thuật khác và bảng điều khiển và lệnh bot Amadey.