Ngày 11 tháng 5 năm 2023Ravie Lakshmanan Bảo mật máy chủ / Ransomware

Nhiều tác nhân đe dọa đã lợi dụng vụ rò rỉ mã ransomware Babuk (còn gọi là Babak hoặc Babyk) vào tháng 9 năm 2021 để xây dựng tới 9 dòng ransomware khác nhau có khả năng nhắm mục tiêu vào các hệ thống VMware ESXi.

Nhà nghiên cứu bảo mật Alex Delamotte của SentinelOne cho biết trong một báo cáo được chia sẻ với The Hacker News: “Những biến thể này xuất hiện từ H2 2022 và H1 2023, cho thấy xu hướng sử dụng mã nguồn Babuk ngày càng tăng”.

“Mã nguồn bị rò rỉ cho phép các tác nhân nhắm mục tiêu vào các hệ thống Linux khi họ có thể thiếu kiến thức chuyên môn để xây dựng một chương trình hoạt động.”

Một số nhóm tội phạm mạng, cả lớn và nhỏ, đã nhắm đến các trình ảo hóa ESXi. Hơn nữa, ít nhất ba chủng ransomware khác nhau – Cylance, Rorschach (hay còn gọi là BabLock), RTM Locker – đã xuất hiện từ đầu năm dựa trên mã nguồn Babuk bị rò rỉ.

Phân tích mới nhất của SentinelOne cho thấy hiện tượng này phổ biến hơn, với việc công ty an ninh mạng xác định mã nguồn trùng lặp giữa các tủ khóa Babuk và ESXi do Conti và REvil (hay còn gọi là REvix) gây ra.

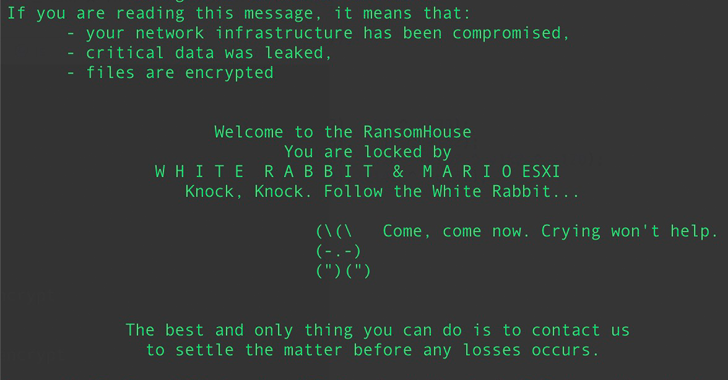

Các dòng ransomware khác đã chuyển các tính năng khác nhau từ Babuk sang mã tương ứng của chúng bao gồm LOCK4, DATAF, Mario, Play và Babuk 2023 (còn gọi là XVGV) ransomware.

Bất chấp xu hướng đáng chú ý này, SentinelOne cho biết họ không quan sát thấy sự tương đồng nào giữa các tủ khóa ESXi của Babuk và ALPHV, Black Basta, Hive và LockBit, đồng thời cho biết thêm rằng họ đã tìm thấy “một chút tương đồng” giữa ESXiArgs và Babuk, cho thấy một sự quy kết sai lầm.

Delamotte cho biết: “Dựa trên mức độ phổ biến của mã khóa ESXi của Babuk, các diễn viên cũng có thể chuyển sang tủ khóa NAS dựa trên Go của nhóm”. “Golang vẫn là một lựa chọn thích hợp cho nhiều diễn viên, nhưng nó vẫn tiếp tục tăng mức độ phổ biến.”

Sự phát triển diễn ra khi các tác nhân đe dọa liên quan đến phần mềm tống tiền Royal, những kẻ bị nghi ngờ là cựu thành viên Conti, đã mở rộng bộ công cụ tấn công của chúng bằng một biến thể ELF có khả năng tấn công môi trường Linux và ESXi.

“Biến thể ELF khá giống với biến thể Windows và mẫu không chứa bất kỳ sự che giấu nào”, Đơn vị 42 của Palo Alto Networks cho biết trong một bài viết được xuất bản trong tuần này. “Tất cả các chuỗi, bao gồm khóa công khai RSA và ghi chú đòi tiền chuộc, được lưu trữ dưới dạng văn bản gốc.”

Các cuộc tấn công bằng mã độc tống tiền hoàng gia được tạo điều kiện bằng các vectơ truy cập ban đầu khác nhau, chẳng hạn như gọi lại lừa đảo, lây nhiễm BATLOADER hoặc thông tin đăng nhập bị xâm phạm, sau đó bị lạm dụng để đánh rơi Cobalt Strike Beacon làm tiền thân cho việc thực thi mã độc tống tiền.

Kể từ khi bùng phát vào tháng 9 năm 2022, phần mềm tống tiền Royal đã nhận trách nhiệm nhắm mục tiêu vào 157 tổ chức trên trang web rò rỉ của chúng, với hầu hết các cuộc tấn công nhắm vào các dịch vụ sản xuất, bán lẻ, dịch vụ pháp lý, giáo dục, xây dựng và chăm sóc sức khỏe ở Hoa Kỳ, Canada và Nước Đức.