Ngày 16 tháng 5 năm 2023Ravie LakshmananBảo mật trực tuyến / Phần mềm độc hại

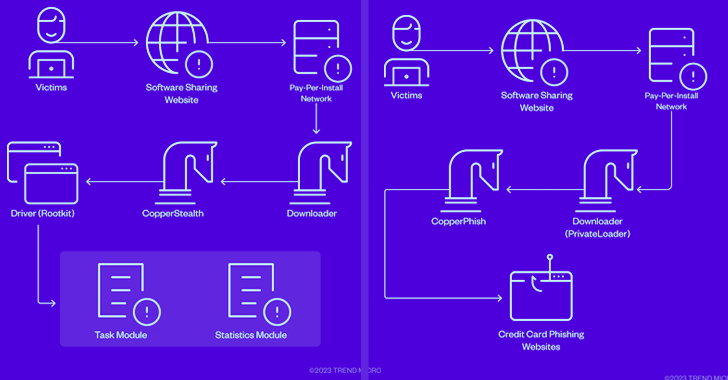

Các tác nhân đe dọa đằng sau phần mềm độc hại CopperStealer đã xuất hiện trở lại với hai chiến dịch mới vào tháng 3 và tháng 4 năm 2023 được thiết kế để cung cấp hai trọng tải mới có tên là CopperStealth và CopperPhish.

Trend Micro đang theo dõi nhóm có động cơ tài chính dưới tên Nước Orthrus. Đối thủ cũng được đánh giá là đứng sau một chiến dịch khác có tên Scranos, được Bitdefender nêu chi tiết vào năm 2019.

Hoạt động ít nhất từ năm 2021, Water Orthrus có thành tích tận dụng các mạng trả tiền cho mỗi lần cài đặt (PPI) để chuyển hướng nạn nhân truy cập vào các trang web tải xuống phần mềm bẻ khóa để đánh cắp một kẻ đánh cắp thông tin có tên mã là CopperStealer.

Một chiến dịch khác được phát hiện vào tháng 8 năm 2022 đã kéo theo việc sử dụng CopperStealer để phân phối các tiện ích mở rộng trình duyệt web dựa trên Chromium có khả năng thực hiện các giao dịch trái phép và chuyển tiền điện tử từ ví của nạn nhân sang ví dưới sự kiểm soát của kẻ tấn công.

Các chuỗi tấn công mới nhất do Trend Micro ghi lại không có nhiều sai lệch, tuyên truyền CopperStealth bằng cách đóng gói nó dưới dạng trình cài đặt cho các công cụ miễn phí trên các trang web chia sẻ phần mềm của Trung Quốc.

Các nhà nghiên cứu bảo mật Jaromir Horejsi và Joseph C Chen cho biết: “Chuỗi lây nhiễm của CopperStealth liên quan đến việc thả và tải một rootkit, sau đó sẽ đưa tải trọng của nó vào explorer.exe và một quy trình hệ thống khác”.

“Những tải trọng này chịu trách nhiệm tải xuống và chạy các tác vụ bổ sung. Rootkit cũng chặn quyền truy cập vào các khóa đăng ký được liệt kê trong danh sách chặn và ngăn một số tệp thực thi và trình điều khiển nhất định chạy.”

Danh sách từ chối trình điều khiển chứa các chuỗi byte liên quan đến các công ty phần mềm bảo mật của Trung Quốc như Huorong, Kingsoft và Qihoo 360.

CopperStealth cũng kết hợp một mô-đun tác vụ cho phép nó gọi ra một máy chủ từ xa và truy xuất lệnh sẽ được thực thi trên máy bị nhiễm, trang bị cho phần mềm độc hại để giảm nhiều trọng tải hơn.

Các trang web chia sẻ tệp đóng vai trò là đường dẫn cho CopperPhish Phishing Kit

Chiến dịch CopperPhish, được phát hiện trên toàn thế giới vào tháng 4 năm 2023, lợi dụng một quy trình tương tự để triển khai phần mềm độc hại qua mạng PPI đằng sau các trang web chia sẻ tệp ẩn danh miễn phí.

Các nhà nghiên cứu cho biết: “Khách truy cập sẽ được chuyển hướng đến một trang tải xuống do mạng PPI thiết kế sau khi nhấp vào quảng cáo của nó, trang này giả vờ là một liên kết tải xuống. “Tệp đã tải xuống là PrivateLoader, tải xuống và chạy nhiều phần mềm độc hại khác nhau.”

Dịch vụ tải xuống, cũng được cung cấp trên cơ sở PPI, sau đó được sử dụng để truy xuất và khởi chạy CopperPhish, một công cụ lừa đảo chịu trách nhiệm thu thập thông tin thẻ tín dụng.

Nó đạt được điều này bằng cách “bắt đầu quy trình rundll32 và đưa một chương trình đơn giản có cửa sổ trình duyệt (được viết bằng Visual Basic) vào trong đó”, tải một trang lừa đảo thúc giục nạn nhân quét mã QR để xác minh danh tính của họ và nhập xác nhận mã để “khôi phục mạng của thiết bị của bạn.”

Các nhà nghiên cứu giải thích: “Cửa sổ không có điều khiển nào có thể được sử dụng để thu nhỏ hoặc đóng nó lại. “Nạn nhân có thể đóng quy trình của trình duyệt trong Trình quản lý tác vụ hoặc Trình khám phá quy trình, nhưng họ cũng cần phải chấm dứt quy trình tải trọng chính, nếu không, quy trình trình duyệt sẽ xảy ra lần nữa do chuỗi liên tục.”

Khi các chi tiết nhạy cảm được nhập vào trang, phần mềm độc hại CopperPhish sẽ hiển thị thông báo “xác minh danh tính đã được thông qua” cùng với mã xác nhận mà nạn nhân có thể nhập trên màn hình nói trên.

Việc cung cấp mã xác nhận chính xác cũng khiến phần mềm độc hại tự gỡ cài đặt và xóa tất cả các tệp lừa đảo đã bị xóa khỏi máy.

Các nhà nghiên cứu cho biết: “Xác minh thông tin xác thực và mã xác nhận là hai tính năng hữu ích giúp bộ công cụ lừa đảo này thành công hơn, vì nạn nhân không thể chỉ cần đóng cửa sổ hoặc nhập thông tin giả chỉ để thoát khỏi cửa sổ”.

Việc quy kết Water Orthrus dựa trên thực tế là cả CopperStealth và CopperPhish đều có chung các đặc điểm mã nguồn như của CopperStealer, làm tăng khả năng cả ba chủng có thể được phát triển bởi cùng một tác giả.

Các mục tiêu khác nhau của các chiến dịch thể hiện sự phát triển trong chiến thuật của tác nhân đe dọa, cho thấy nỗ lực bổ sung các khả năng mới vào kho vũ khí của nó và mở rộng phạm vi tài chính của nó.

Phát hiện này được đưa ra khi các quảng cáo độc hại của Google đang được sử dụng để lôi kéo người dùng tải xuống các trình cài đặt giả mạo cho các công cụ AI như Midjourney và ChatGPT của OpenAI, những thứ cuối cùng sẽ loại bỏ những kẻ ăn cắp như Vidar và RedLine.

Họ cũng theo dõi việc phát hiện ra một dịch vụ kiếm tiền từ lưu lượng truy cập mới có tên là TrafficStealer tận dụng các vùng chứa cấu hình sai để chuyển hướng lưu lượng truy cập đến các trang web và tạo các nhấp chuột quảng cáo giả như một phần của kế hoạch kiếm tiền bất hợp pháp.