Dựa trên những phát hiện của Malwarebytes ‘Threat Review cho năm 2022, 40 triệu mối đe dọa từ máy tính doanh nghiệp Windows đã được phát hiện vào năm 2021. Để chống lại và tránh những kiểu tấn công này, việc phân tích phần mềm độc hại là rất cần thiết. Trong bài viết này, chúng tôi sẽ chia nhỏ mục tiêu điều tra các chương trình độc hại và cách thực hiện phân tích phần mềm độc hại với hộp cát.

Phân tích phần mềm độc hại là gì?

Phân tích phần mềm độc hại là một quá trình nghiên cứu một mẫu độc hại. Trong quá trình nghiên cứu, mục tiêu của nhà nghiên cứu là hiểu loại chương trình độc hại, các chức năng, mã và các mối nguy hiểm tiềm ẩn. Nhận thông tin tổ chức cần để ứng phó với sự xâm nhập.

Kết quả phân tích mà bạn nhận được:

cách phần mềm độc hại hoạt động: nếu bạn điều tra mã của chương trình và thuật toán của nó, bạn sẽ có thể ngăn nó lây nhiễm vào toàn bộ hệ thống. đặc điểm của chương trình: cải thiện khả năng phát hiện bằng cách sử dụng dữ liệu về phần mềm độc hại như họ, loại, phiên bản, v.v. một môi trường an toàn. ai đứng sau cuộc tấn công: lấy IP, nguồn gốc, các TTP đã sử dụng và các dấu chân khác mà tin tặc che giấu. một kế hoạch về cách ngăn chặn loại tấn công này.

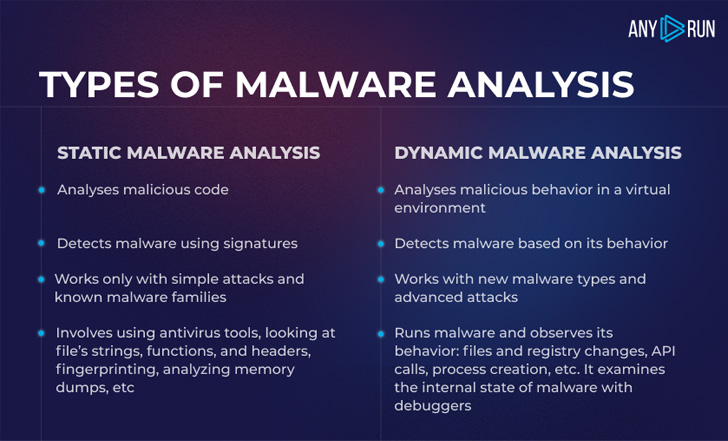

Các loại phân tích phần mềm độc hại

Các bước chính của phân tích phần mềm độc hại

Qua năm bước này, trọng tâm chính của cuộc điều tra là tìm hiểu càng nhiều càng tốt về mẫu mã độc, thuật toán thực thi và cách thức hoạt động của phần mềm độc hại trong các tình huống khác nhau.

Chúng tôi tin rằng phương pháp hiệu quả nhất để phân tích phần mềm độc hại là kết hợp các phương pháp tĩnh và động. Dưới đây là hướng dẫn ngắn về cách phân tích phần mềm độc hại. Chỉ cần làm theo các bước sau:

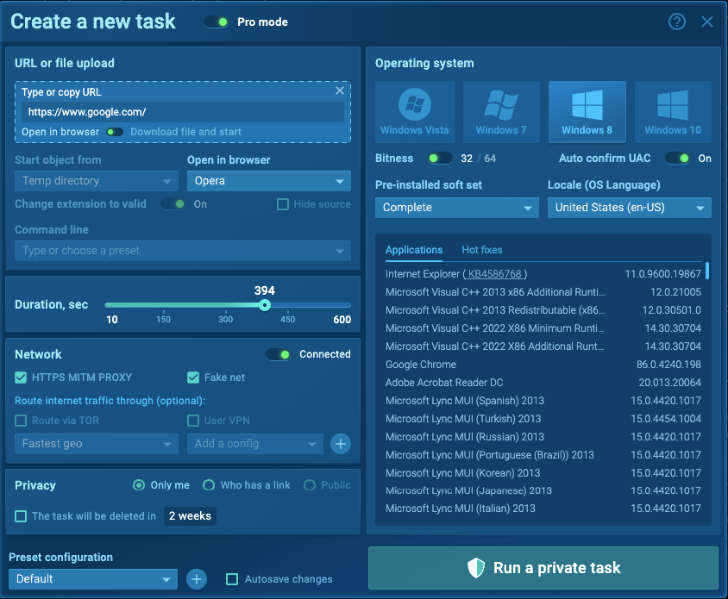

Bước 1. Đặt máy ảo của bạn

Bạn có thể tùy chỉnh máy ảo với các yêu cầu cụ thể như trình duyệt, Microsoft Office, chọn bitness của hệ điều hành và ngôn ngữ. Thêm các công cụ để phân tích và cài đặt chúng trong máy ảo của bạn: FakeNet, proxy MITM, Tor, VPN. Nhưng chúng ta có thể làm điều đó dễ dàng trong hộp cát ANY.RUN.

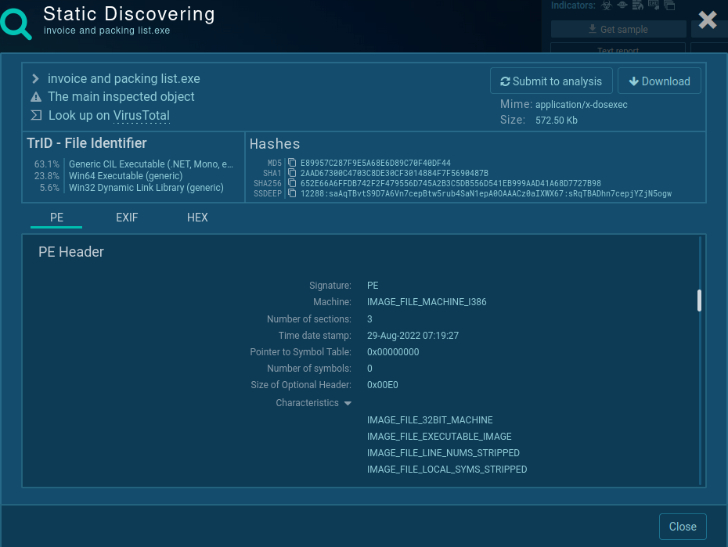

Bước 2. Xem lại các thuộc tính tĩnh

Đây là một giai đoạn để phân tích phần mềm độc hại tĩnh. Kiểm tra tệp thực thi mà không chạy nó: kiểm tra các chuỗi để hiểu chức năng của phần mềm độc hại. Hàm băm, chuỗi và nội dung tiêu đề sẽ cung cấp tổng quan về mục đích của phần mềm độc hại.

Ví dụ: trong ảnh chụp màn hình bên dưới, chúng ta có thể thấy các hàm băm, Tiêu đề PE, loại kịch câm và các thông tin khác của mẫu Formbook. Để có ý tưởng ngắn gọn về chức năng, chúng ta có thể xem phần Nhập trong một mẫu để phân tích phần mềm độc hại, nơi tất cả các tệp DLL đã nhập đều được liệt kê.

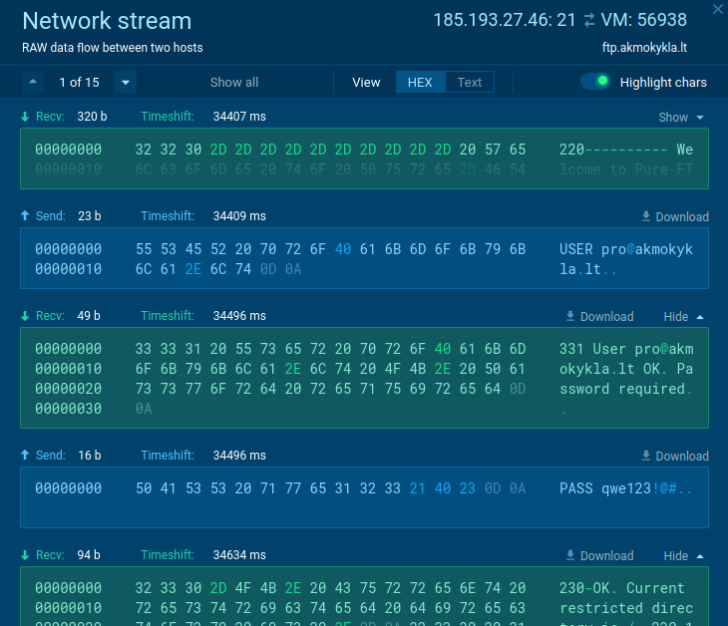

Bước 3. Giám sát hành vi phần mềm độc hại

Đây là cách tiếp cận động để phân tích phần mềm độc hại. Tải lên mẫu phần mềm độc hại trong môi trường ảo an toàn. Tương tác trực tiếp với phần mềm độc hại để làm cho chương trình hoạt động và quan sát quá trình thực thi của nó. Kiểm tra lưu lượng mạng, sửa đổi tệp và thay đổi sổ đăng ký. Và bất kỳ sự kiện đáng ngờ nào khác.

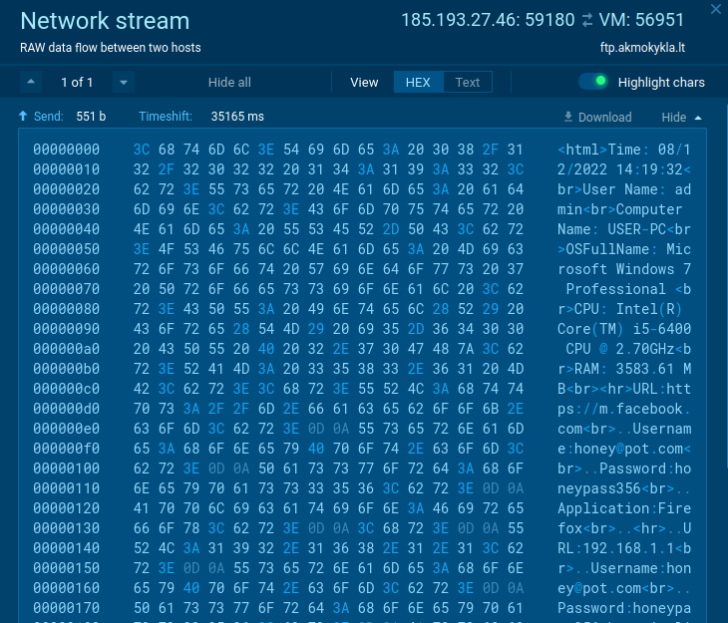

Trong mẫu hộp cát trực tuyến của chúng tôi, chúng tôi có thể xem xét bên trong luồng mạng để nhận thông tin xác thực của kẻ gian đối với C2 và thông tin đã bị đánh cắp từ một máy bị nhiễm độc.

Bước 4. Chia nhỏ mã

Nếu các tác nhân đe dọa làm xáo trộn hoặc đóng gói mã, hãy sử dụng kỹ thuật giải mã và thiết kế ngược để tiết lộ mã. Xác định các khả năng không được tiết lộ trong các bước trước đó. Ngay cả khi chỉ tìm kiếm một chức năng bị phần mềm độc hại sử dụng, bạn có thể nói rất nhiều về chức năng của nó. Ví dụ: chức năng “InternetOpenUrlA” nói rằng phần mềm độc hại này sẽ tạo kết nối với một số máy chủ bên ngoài.

Các công cụ bổ sung, như bộ gỡ lỗi và bộ tháo rời, được yêu cầu ở giai đoạn này.

Bước 5. Viết báo cáo phần mềm độc hại.

Bao gồm tất cả các phát hiện và dữ liệu mà bạn đã tìm ra. Cung cấp các thông tin sau:

Tóm tắt nghiên cứu của bạn với tên, nguồn gốc và các tính năng chính của chương trình độc hại. Thông tin chung về loại phần mềm độc hại, tên tệp, kích thước, hàm băm và khả năng phát hiện chống vi-rút. Mô tả hành vi độc hại, thuật toán lây nhiễm, kỹ thuật lây lan, thu thập dữ liệu và cách thức giao tiếp С2. Bitness hệ điều hành cần thiết, phần mềm, tệp thực thi và tệp khởi tạo, DLL, địa chỉ IP và tập lệnh. Xem xét các hoạt động hành vi như nơi nó lấy cắp thông tin đăng nhập, nếu nó sửa đổi, loại bỏ hoặc cài đặt tệp, đọc giá trị và kiểm tra ngôn ngữ. Kết quả phân tích mã, dữ liệu tiêu đề. Ảnh chụp màn hình, nhật ký, dòng chuỗi, đoạn trích, v.v. IOC.

Phân tích phần mềm độc hại tương tác

Các chương trình chống vi-rút và tường lửa hiện đại không thể quản lý các mối đe dọa không xác định như các cuộc tấn công có chủ đích, lỗ hổng zero-day, các chương trình độc hại nâng cao và các mối nguy hiểm có chữ ký không xác định. Tất cả những thách thức này có thể được giải quyết bằng một hộp cát tương tác.

Tính tương tác là ưu điểm chính của dịch vụ của chúng tôi. Với ANY.RUN, bạn có thể làm việc với một mẫu đáng ngờ trực tiếp như thể bạn mở nó trên máy tính cá nhân của mình: nhấp, chạy, in, khởi động lại. Bạn có thể làm việc với việc thực thi phần mềm độc hại bị trì hoãn và đưa ra các tình huống khác nhau để có được kết quả hiệu quả.

Trong quá trình điều tra, bạn có thể:

Nhận quyền truy cập tương tác: làm việc với VM như trên máy tính cá nhân của bạn: sử dụng chuột, nhập dữ liệu, khởi động lại hệ thống và mở tệp.

Thay đổi cài đặt: bộ phần mềm được cài đặt sẵn, một số hệ điều hành với bitness và bản dựng khác nhau đã sẵn sàng cho bạn.

Chọn công cụ cho máy ảo của bạn: FakeNet, proxy MITM, Tor, OpenVPN.

Nghiên cứu kết nối mạng: chặn các gói và nhận danh sách các địa chỉ IP.

Truy cập ngay vào phân tích: VM ngay lập tức bắt đầu quá trình phân tích.

Giám sát các quy trình hệ thống: quan sát hành vi của phần mềm độc hại trong thời gian thực.

Thu thập IOC: Địa chỉ IP, tên miền, mã băm và những thứ khác đều có sẵn.

Nhận ma trận MITER ATT @ CK: xem xét chi tiết TTP. Có một biểu đồ quy trình: đánh giá tất cả các quy trình trong một biểu đồ.

Tải xuống báo cáo phần mềm độc hại được tạo sẵn: in tất cả dữ liệu ở định dạng thuận tiện.

Tất cả các tính năng này giúp tiết lộ phần mềm độc hại tinh vi và xem cấu trúc của cuộc tấn công trong thời gian thực.

Viết mã khuyến mãi “HACKERNEWS” trong chủ đề email tại [email protected] và nhận miễn phí 14 ngày đăng ký ANY.RUN cao cấp!

Cố gắng bẻ khóa phần mềm độc hại bằng cách tiếp cận tương tác. Nếu bạn sử dụng hộp cát ANY.RUN, bạn có thể thực hiện phân tích phần mềm độc hại và tận hưởng kết quả nhanh chóng, quy trình nghiên cứu đơn giản, điều tra ngay cả phần mềm độc hại phức tạp và nhận báo cáo chi tiết. Làm theo các bước, sử dụng các công cụ thông minh và săn phần mềm độc hại thành công.

.