Các cuộc tấn công ransomware của LockBit không ngừng phát triển bằng cách sử dụng một loạt các kỹ thuật để lây nhiễm các mục tiêu đồng thời thực hiện các bước để vô hiệu hóa các giải pháp bảo mật điểm cuối.

“Các chi nhánh sử dụng dịch vụ của LockBit tiến hành các cuộc tấn công theo sở thích của họ và sử dụng các công cụ và kỹ thuật khác nhau để đạt được mục tiêu”, các nhà phân tích bảo mật của Cybereason Loïc Castel và Gal Romano cho biết. “Khi cuộc tấn công tiến triển xa hơn dọc theo chuỗi tiêu diệt, các hoạt động từ các trường hợp khác nhau có xu hướng hội tụ với các hoạt động tương tự.”

LockBit, hoạt động theo mô hình ransomware-as-a-service (RaaS) giống như hầu hết các nhóm, được quan sát lần đầu tiên vào tháng 9 năm 2019 và kể từ đó đã nổi lên như một chủng ransomware thống trị nhất trong năm nay, vượt qua các nhóm nổi tiếng khác như Conti, Hive và BlackCat.

Điều này liên quan đến việc các tác giả phần mềm độc hại cấp phép truy cập vào các chi nhánh, những người thực hiện các cuộc tấn công để đổi lấy việc sử dụng các công cụ và cơ sở hạ tầng của họ và kiếm được tới 80% mỗi khoản thanh toán tiền chuộc thành công nhận được từ các nạn nhân.

LockBit cũng sử dụng kỹ thuật tống tiền kép phổ biến để lấy sạch một lượng lớn dữ liệu trước khi mã hóa tài sản của mục tiêu, lọt lưới của tổ chức tội phạm mạng không dưới 850 nạn nhân trên trang web rò rỉ dữ liệu của nó tính đến tháng 5 năm 2022.

Theo phân tích dữ liệu trang web rò rỉ của Đơn vị 42 của Palo Alto Networks, LockBit chiếm 46% tổng số các sự kiện vi phạm liên quan đến ransomware trong quý đầu tiên của năm 2022. Chỉ riêng trong tháng 6, nhóm này đã dính tới 44 vụ tấn công, khiến nó trở nên nhiều nhất. chủng ransomware đang hoạt động.

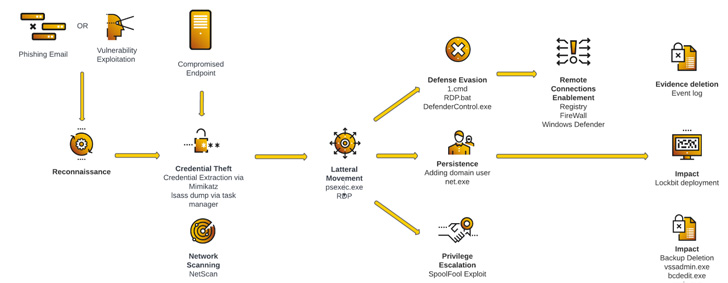

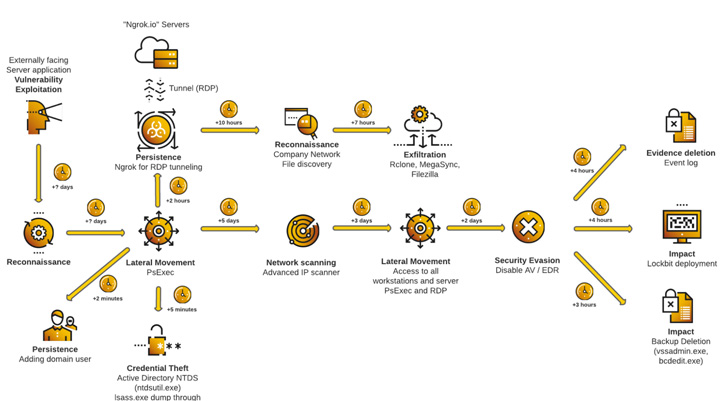

Các cuộc tấn công ransomware LockBit được biết là sử dụng một số cách để lây nhiễm ban đầu: Khai thác các cổng RDP bị lộ công khai, dựa vào email lừa đảo để tải xuống các tải trọng độc hại hoặc tận dụng các lỗi máy chủ chưa được vá cho phép các chi nhánh truy cập từ xa vào mạng được nhắm mục tiêu.

Tiếp theo bước này là các hoạt động do thám và đánh cắp thông tin xác thực, cho phép các tác nhân di chuyển ngang qua mạng, thiết lập tính bền bỉ, nâng cao đặc quyền và khởi chạy ransomware. Điều này cũng đi kèm với việc chạy các lệnh để xóa các bản sao lưu và phá hủy sự phát hiện của tường lửa và phần mềm chống vi-rút.

Trong ba năm kể từ khi LockBit xuất hiện trên hiện trường, kế hoạch RaaS đã nhận được hai nâng cấp đáng chú ý, với các tác nhân đe dọa ra mắt LockBit 2.0 vào tháng 6 năm 2021 và ra mắt phiên bản thứ ba của dịch vụ, LockBit 3.0, vào tháng trước với hỗ trợ thanh toán tiền điện tử Zcash các tùy chọn và chương trình tiền thưởng lỗi – chương trình đầu tiên dành cho nhóm ransomware.

Sáng kiến này tuyên bố sẽ đưa ra phần thưởng lên tới 1 triệu đô la cho việc tìm ra các điểm mù bảo mật trong trang web và phần mềm khóa, gửi các ý tưởng xuất sắc, lừa người đứng đầu chương trình liên kết của băng đảng hoặc xác định các cách có thể làm lộ IP của máy chủ lưu trữ trang web trên mạng ĐKTC.

Chương trình tiền thưởng lỗi là một dấu hiệu khác cho thấy các nhóm hacker đang ngày càng hoạt động như các doanh nghiệp CNTT hợp pháp, kết hợp các bộ phận nhân sự, phát hành tính năng thường xuyên và thậm chí cả tiền thưởng khi giải quyết các vấn đề khó khăn.

Tuy nhiên, các dấu hiệu cho thấy LockBit 3.0, còn được gọi là LockBit Black, được lấy cảm hứng từ một họ ransomware khác được gọi là BlackMatter, một phiên bản đổi tên của DarkSide đã đóng cửa vào tháng 11 năm 2021.

Nhà nghiên cứu Fabian Wosar của Emsisoft cho biết: “Các phần lớn mã được trích xuất trực tiếp từ BlackMatter / Darkside. “Đoán rõ ràng là LockBit đã nhúng tay bẩn vào mã của một nhóm khác.”

.