Một bản vá không chính thức đã được cung cấp cho một lỗ hổng bảo mật bị khai thác tích cực trong Microsoft Windows khiến các tệp được ký bằng chữ ký không đúng định dạng có thể vượt qua các biện pháp bảo vệ Mark-of-the-Web (MotW).

Bản sửa lỗi, được phát hành bởi 0patch, đến vài tuần sau khi HP Wolf Security tiết lộ một chiến dịch ransomware Magniber nhắm mục tiêu đến người dùng với các bản cập nhật bảo mật giả mạo sử dụng tệp JavaScript để phát triển phần mềm độc hại mã hóa tệp.

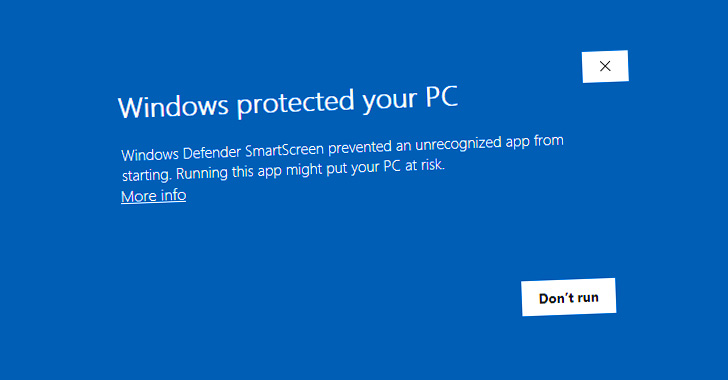

Mặc dù các tệp được tải xuống từ internet trong Windows được gắn cờ MotW để ngăn chặn các hành động trái phép, nhưng từ đó người ta đã phát hiện ra rằng chữ ký Authenticode bị hỏng có thể được sử dụng để cho phép thực thi các tệp thực thi tùy ý mà không có bất kỳ cảnh báo SmartScreen nào.

Authenticode là một công nghệ ký mã của Microsoft để xác thực danh tính của nhà xuất bản một phần phần mềm cụ thể và xác minh xem phần mềm đó có bị giả mạo sau khi nó được ký và xuất bản hay không.

“Các [JavaScript] tệp thực sự có MotW nhưng vẫn thực thi mà không có cảnh báo khi được mở “, nhà nghiên cứu Patrick Schläpfer của HP Wolf Security lưu ý.

Nhà nghiên cứu bảo mật Will Dormann giải thích: “Nếu tệp có chữ ký Authenticode không đúng định dạng này, hộp thoại SmartScreen và / hoặc cảnh báo mở tệp sẽ bị bỏ qua,” nhà nghiên cứu bảo mật Will Dormann giải thích.

Theo Mitja Kolsek, người đồng sáng lập 0patch, lỗi zero-day là kết quả của việc SmartScreen trả về một ngoại lệ khi phân tích cú pháp chữ ký không đúng định dạng, được hiểu không chính xác là quyết định chạy chương trình chứ không phải kích hoạt cảnh báo.

Theo nhà nghiên cứu bảo mật Kevin Beaumont, các bản sửa lỗi cho lỗ hổng này cũng diễn ra chưa đầy hai tuần sau khi các bản vá không chính thức được vận chuyển cho một lỗ hổng bỏ qua MotW zero-day khác được đưa ra ánh sáng vào tháng 7 và kể từ đó đã bị tấn công tích cực, theo nhà nghiên cứu bảo mật Kevin Beaumont.

Lỗ hổng, do Dormann phát hiện, liên quan đến cách Windows không thiết lập được mã nhận dạng MotW cho các tệp được trích xuất từ các tệp .ZIP được tạo riêng biệt.

Kolsek nói: “Những kẻ tấn công thích các tệp độc hại của chúng không được đánh dấu bằng MOTW; lỗ hổng này cho phép chúng tạo một kho lưu trữ ZIP để các tệp độc hại được trích xuất sẽ không bị đánh dấu”, Kolsek nói.