Palo Alto Networks Unit 42 đã trình bày chi tiết hoạt động bên trong của một phần mềm độc hại có tên là OriginLoggerđã được giới thiệu như một sự kế thừa của trình đánh cắp thông tin và trojan truy cập từ xa (RAT) được sử dụng rộng rãi được gọi là Đặc vụ Tesla.

Là một keylogger dựa trên .NET và quyền truy cập từ xa, Đặc vụ Tesla đã có mặt lâu dài trong bối cảnh mối đe dọa, cho phép các phần tử độc hại truy cập từ xa vào các hệ thống được nhắm mục tiêu và báo hiệu thông tin nhạy cảm đến miền do tác nhân kiểm soát.

Được biết đến là được sử dụng rộng rãi từ năm 2014, nó được quảng cáo để bán trên các diễn đàn web tối và thường được phân phối thông qua các email spam độc hại dưới dạng tệp đính kèm.

Vào tháng 2 năm 2021, công ty an ninh mạng Sophos đã tiết lộ hai biến thể mới của phần mềm độc hại hàng hóa (phiên bản 2 và 3) có các khả năng lấy cắp thông tin đăng nhập từ các trình duyệt web, ứng dụng email và ứng dụng khách VPN, cũng như sử dụng Telegram API để ra lệnh và kiểm soát .

Bây giờ theo nhà nghiên cứu Đơn vị 42 Jeff White, những gì đã được gắn thẻ là AgentTesla phiên bản 3 thực sự là OriginLogger, được cho là đã mọc lên để lấp đầy khoảng trống mà trước đây để lại sau khi các nhà điều hành của nó đóng cửa vào ngày 4 tháng 3 năm 2019, sau những rắc rối pháp lý. .

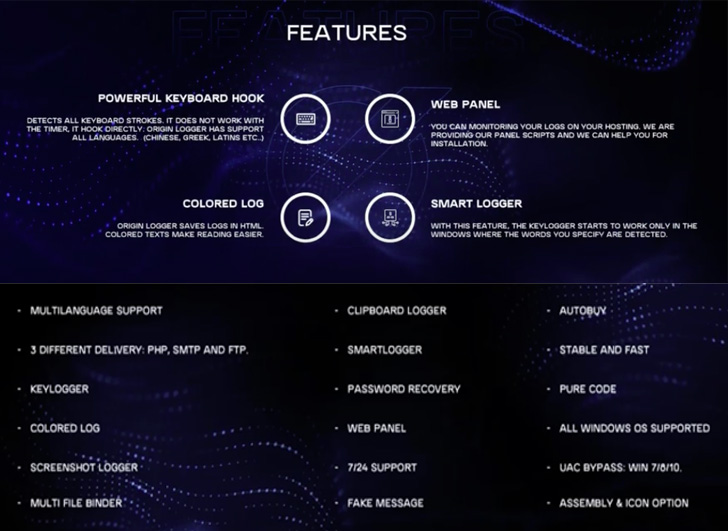

Điểm khởi đầu của công ty an ninh mạng cho cuộc điều tra là một video trên YouTube được đăng vào tháng 11 năm 2018 mô tả chi tiết các tính năng của nó, dẫn đến việc phát hiện ra một mẫu phần mềm độc hại (“OriginLogger.exe”) đã được tải lên cơ sở dữ liệu phần mềm độc hại VirusTotal vào ngày 17 tháng 5 năm 2022 .

Tệp thực thi là tệp nhị phân của trình tạo cho phép khách hàng đã mua chỉ định các loại dữ liệu sẽ được thu thập, bao gồm khay nhớ tạm, ảnh chụp màn hình và danh sách các ứng dụng và dịch vụ (ví dụ: trình duyệt, ứng dụng email, v.v.) mà từ đó có thông tin đăng nhập được trích xuất.

Xác thực người dùng đạt được bằng cách gửi yêu cầu đến máy chủ OriginLogger, máy chủ này sẽ giải quyết các tên miền 0xfd3[.]com và đối tác mới hơn originpro[.]tôi dựa trên hai hiện vật của người xây dựng được biên soạn vào ngày 6 tháng 9 năm 2020 và ngày 29 tháng 6 năm 2022.

Đơn vị 42 cho biết họ có thể xác định một hồ sơ GitHub với tên người dùng 0xfd3 lưu trữ hai kho mã nguồn để lấy cắp mật khẩu từ google Chrome và Microsoft Outlook, cả hai đều được sử dụng trong OrionLogger.

OrionLogger, giống như Đặc vụ Tesla, được gửi thông qua một tài liệu Microsoft Word giả mạo, khi mở ra, được thiết kế để hiển thị hình ảnh hộ chiếu của công dân Đức và thẻ tín dụng, cùng với một số Bảng tính Excel được nhúng vào đó.

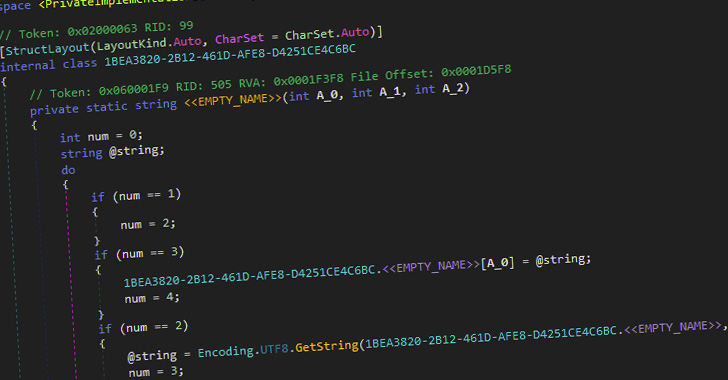

Đến lượt mình, các trang tính chứa macro VBA sử dụng MSHTA để gọi một trang HTML được lưu trữ trên máy chủ từ xa, về phần nó, bao gồm một mã JavaScript bị xáo trộn để tìm nạp hai tệp nhị phân được mã hóa được lưu trữ trên Bitbucket.

Phần mềm độc hại đầu tiên trong số hai phần mềm độc hại là trình tải sử dụng kỹ thuật xử lý rỗng để đưa tệp thực thi thứ hai, tải trọng OrionLogger, vào quy trình aspnet_compiler.exe, một tiện ích hợp pháp để biên dịch trước các ứng dụng ASP.NET.

“Phần mềm độc hại sử dụng các phương pháp đã thử và đúng và bao gồm khả năng ghi khóa, đánh cắp thông tin đăng nhập, chụp ảnh màn hình, tải xuống các tải trọng bổ sung, tải lên dữ liệu của bạn theo vô số cách và cố gắng tránh bị phát hiện”, White nói.

Hơn nữa, phân tích kho dữ liệu hơn 1.900 mẫu cho thấy rằng các cơ chế lọc thông thường nhất để gửi dữ liệu trở lại kẻ tấn công là thông qua SMTP, FTP, tải lên web lên bảng OrionLogger và Telegram với sự trợ giúp của 181 bot duy nhất.

“Keylogger thương mại trong lịch sử đã phục vụ cho những kẻ tấn công kém tiên tiến hơn, nhưng như được minh họa trong tài liệu thu hút ban đầu được phân tích ở đây, điều này không làm cho những kẻ tấn công kém khả năng sử dụng nhiều công cụ và dịch vụ để làm xáo trộn và làm cho phân tích trở nên phức tạp hơn”, White nói thêm.

.