Trước khi săn phần mềm độc hại, mọi nhà nghiên cứu cần tìm một hệ thống để phân tích nó. Có một số cách để làm điều đó: xây dựng môi trường của riêng bạn hoặc sử dụng các giải pháp của bên thứ ba. Hôm nay chúng ta sẽ hướng dẫn tất cả các bước tạo một hộp cát phần mềm độc hại tùy chỉnh, nơi bạn có thể thực hiện phân tích thích hợp mà không lây nhiễm cho máy tính của mình. Và sau đó so sánh nó với một dịch vụ làm sẵn.

Tại sao bạn cần một hộp cát phần mềm độc hại?

Hộp cát cho phép phát hiện các mối đe dọa mạng và phân tích chúng một cách an toàn. Tất cả thông tin vẫn được bảo mật và một tệp đáng ngờ không thể truy cập vào hệ thống. Bạn có thể theo dõi các quy trình phần mềm độc hại, xác định các mẫu của chúng và điều tra hành vi.

Trước khi thiết lập hộp cát, bạn nên có mục tiêu rõ ràng về những gì bạn muốn đạt được thông qua phòng thí nghiệm.

Có hai cách để tổ chức không gian làm việc của bạn để phân tích:

Hộp cát tùy chỉnh. Được tạo từ đầu bởi một nhà phân tích của riêng họ, đặc biệt cho nhu cầu của họ.

Một giải pháp chìa khóa trao tay. Một dịch vụ linh hoạt với nhiều loại cấu hình để đáp ứng nhu cầu của bạn.

Làm thế nào để xây dựng hộp cát phần mềm độc hại của riêng bạn?

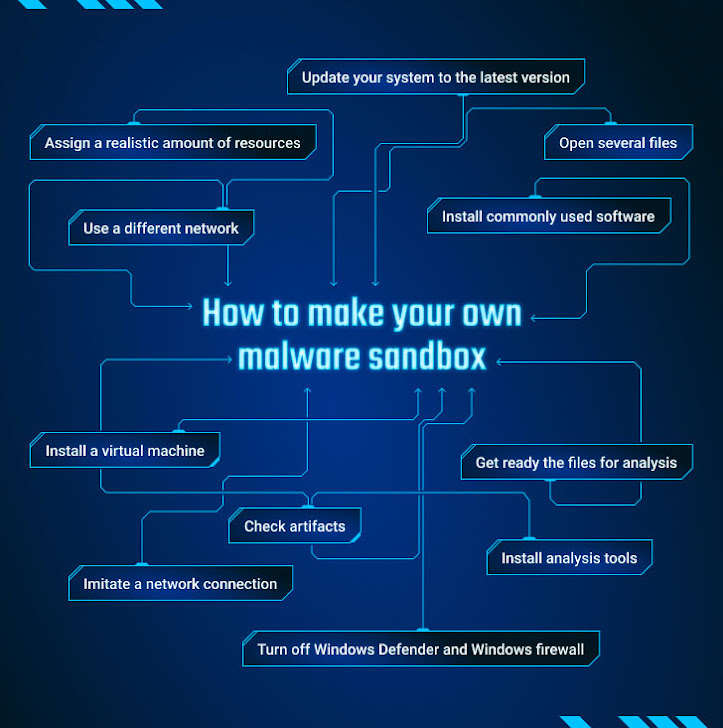

Cách tạo hộp cát phần mềm độc hại của riêng bạn

Hãy xem qua tất cả các bước mà bạn cần để thiết lập môi trường đơn giản để nghiên cứu phần mềm độc hại:

1 – Cài đặt máy ảo

Phần mềm độc hại đang chạy phải diễn ra trong một môi trường được cách ly thích hợp để tránh lây nhiễm hệ điều hành máy chủ. Tốt hơn là có một máy tính riêng biệt, nhưng bạn có thể thiết lập một máy ảo hoặc đúng hơn là một vài trong số chúng với các phiên bản hệ điều hành khác nhau. Có một loạt các máy ảo được giới thiệu trên thị trường: VMWare, VirtualBox, KVM, Oracle VM VirtualBox, Microsoft Hyper-V, Parallels hoặc Xen.

2 – Kiểm tra hiện vật

Phần mềm độc hại hiện đại rất thông minh – nó hiểu được liệu nó có chạy trên máy ảo hay không. Đó là lý do tại sao việc loại bỏ các đồ tạo tác là điều cần thiết. Kiểm tra mã, loại bỏ phát hiện và những thứ khác.

3 – Sử dụng một mạng khác

Một biện pháp phòng ngừa khác là sử dụng một hệ thống mạng khác. Việc ngăn chặn bất kỳ sự lây nhiễm nào của các máy tính khác trong mạng của bạn là rất quan trọng. Nhận một dịch vụ VPN và thiết lập nó một cách chính xác. Bạn không thể để rò rỉ lưu lượng xảy ra từ một địa chỉ IP thực.

4 – Chỉ định một lượng tài nguyên thực tế

Mục tiêu của chúng tôi là làm cho một hệ thống trông chân thực nhất có thể để lừa bất kỳ chương trình độc hại nào thực thi. Đảm bảo rằng bạn chỉ định một lượng tài nguyên thực tế: hơn 4 Gb RAM, tối thiểu 4 lõi và dung lượng đĩa 100 Gb trở lên. Đó là yêu cầu cơ bản để giả vờ là một hệ thống hợp pháp. Ngoài ra, hãy nhớ rằng phần mềm độc hại sẽ kiểm tra cấu hình của thiết bị. Nếu có tên của một máy ảo ở đâu đó, một đối tượng độc hại sẽ xác định nó và ngừng hoạt động.

5 – Cài đặt phần mềm thường dùng

Nếu bạn cài đặt Windows và để nguyên như vậy, một đối tượng độc hại sẽ phân tích nó.

Cài đặt một vài ứng dụng, như Word, trình duyệt và các chương trình khác mà tất cả người dùng thường có.

6 – Mở một số tệp

Ở đây chúng ta cần chứng minh rằng đó là một máy tính thực sự thuộc về một ai đó. Mở một vài tài liệu để tích lũy nhật ký và một vài tệp tạm thời. Một số loại vi rút kiểm tra điều này. Bạn có thể sử dụng Regshot hoặc Process monitor để tạo nhật ký thay đổi hệ thống tệp và sổ đăng ký. Lưu ý rằng các chương trình này có thể bị phần mềm độc hại phát hiện khi nó đang chạy.

7 – Bắt chước kết nối mạng

Một số loại phần mềm độc hại kiểm tra xem nó có thể kết nối với các trang web như Google hay không. Làm thế nào để lừa một chương trình độc hại nghĩ rằng nó đang trực tuyến? Các tiện ích như INetSim và công cụ FakeNet mô phỏng kết nối Internet thực và cho phép chúng tôi chặn các yêu cầu mà phần mềm độc hại đang thực hiện. Cố gắng kiểm tra các giao thức mạng giữa một đối tượng độc hại và máy chủ lưu trữ của nó. Nhưng trước đó, hãy tìm hiểu xem mẫu được phân tích đang kết nối với gì bằng WireShark. Và cần một chút nỗ lực để không từ bỏ công cụ này trước phần mềm độc hại, hãy cẩn thận.

8 – Cài đặt các công cụ phân tích

Chuẩn bị các công cụ bạn sẽ sử dụng để phân tích và đảm bảo rằng bạn biết cách sử dụng chúng. Bạn có thể sử dụng các công cụ Flare VM hoặc sử dụng các chương trình sau:

Trình gỡ lỗi: x64dbg điều tra mã độc hại bằng cách thực thi nó. Trình giải mã: Ghidra giúp thiết kế ngược dễ dàng hơn, với quyền truy cập vào đầu ra của trình biên dịch. Nó cũng có thể được sử dụng như một trình gỡ lỗi. Bộ phân tích lưu lượng: Wireshark kiểm tra giao tiếp mạng mà phần mềm độc hại yêu cầu. Các trình phân tích tệp: Process Monitor, ProcDOT nhằm theo dõi và hiểu cách xử lý của các tiến trình với các tệp. Trình theo dõi quy trình: Process Explorer, Process Hacker giúp theo dõi hành vi của phần mềm độc hại. 9 – Cập nhật hệ thống của bạn lên phiên bản mới nhất

Hệ thống của bạn phải được cập nhật cũng như tất cả phần mềm. Lọc ra những thay đổi thường xuyên của Windows đang diễn ra khá thường xuyên. Tuy nhiên, thử nghiệm của bạn có thể yêu cầu một phiên bản khác, chẳng hạn như cách phần mềm độc hại khai thác một số lỗi hệ điều hành. Trong trường hợp này, hãy chọn và thiết lập phiên bản cần thiết.

10 – Tắt Windows Defender và tường lửa Windows.

Vô hiệu hóa những thứ như trình bảo vệ Windows. Nếu bạn đang làm việc với phần mềm độc hại, nó có thể đánh bại chương trình chống vi-rút.

11 – Chuẩn bị sẵn sàng các tệp để phân tích

Tạo một thư mục chia sẻ, chọn một thư mục bạn cần.

Thiết lập một ảnh chụp nhanh để quay trở lại trạng thái sau này của máy ảo trong trường hợp có lỗi.

Nếu bạn hoàn thành tất cả các bước này, bạn có thể bắt đầu phân tích.

Có tùy chọn nào hiệu quả hơn để phân tích phần mềm độc hại không?

Tất cả các bước này cần rất nhiều thời gian và sự chuẩn bị. Và vẫn có khả năng hộp cát của bạn sẽ không đủ an toàn, không thể nhìn thấy phần mềm độc hại và cung cấp thông tin cần thiết. Vì vậy, một giải pháp tốt hơn là gì? Ở đây có tùy chọn thứ hai – sử dụng giải pháp làm sẵn. Hãy cùng xem qua ANY.RUN.

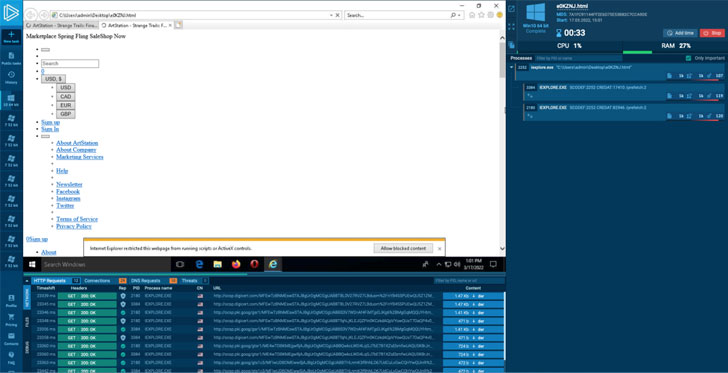

ANY.RUN là một hộp cát phần mềm độc hại trực tuyến mà bạn có thể sử dụng để phát hiện, giám sát và phân tích các mối đe dọa. Phần tốt nhất của nó là thời gian và sự tiện lợi:

Chỉ mất vài phút để hoàn thành phân tích một mẫu độc hại. Hầu hết các công cụ đã sẵn sàng cho bạn, chỉ cần chọn những gì bạn cần và bắt đầu nhiệm vụ. Các tệp, hệ thống và mạng của bạn hoàn toàn an toàn. Giao diện đủ đơn giản ngay cả đối với các nhà phân tích cấp dưới.

Nó vẫn có thể được tùy chỉnh – chọn một hệ điều hành, bộ phần mềm, bản địa hóa và các chi tiết khác cho mục đích của bạn. Nhưng đặc quyền là bạn không cần cài đặt bất cứ thứ gì! Lấy máy tính của bạn, và bạn đã sẵn sàng.

Hai phút thường là đủ để bẻ khóa ngay cả một phần mềm độc hại tiên tiến và hầu hết các thủ thuật chống trốn hiện đại không hoạt động ở đây. ANY.RUN săn tất cả.

Tận hưởng một giải pháp nhanh hơn

Trải nghiệm tốt nhất là của riêng bạn, đó là lý do tại sao chúng tôi đề nghị bạn tự mình dùng thử hộp cát và kiểm tra các tính năng của ANY.RUN. Và đây là ưu đãi đặc biệt dành cho độc giả của chúng tôi – bạn có thể dùng thử dịch vụ miễn phí:

Viết mã khuyến mãi “HACKERNEWS” trong tiêu đề email tại [email protected] và nhận 14 ngày đăng ký ANY.RUN cao cấp miễn phí!

Tất nhiên, cách thực hiện phân tích phần mềm độc hại tùy thuộc vào bạn. Bạn có thể dành một chút thời gian để xây dựng môi trường ảo của riêng mình hoặc thực hiện phân tích trong vài phút bằng cách sử dụng hộp cát tiện lợi như ANY.RUN. Sự lựa chọn là của bạn. Điều quan trọng nhất là bạn sẽ làm gì với những dịch vụ này và làm thế nào để đạt được mục tiêu của bạn ở đó. Nhưng nó là một câu chuyện khác. Đi săn thành công!

.