Phân tích phần mềm độc hại là một phần thiết yếu trong công việc của nhà nghiên cứu bảo mật. Nhưng làm việc với các mẫu độc hại có thể nguy hiểm — nó yêu cầu các công cụ chuyên dụng để ghi lại hoạt động của chúng và một môi trường an toàn để ngăn ngừa thiệt hại ngoài ý muốn.

Tuy nhiên, việc thiết lập và cấu hình phòng thí nghiệm thủ công có thể là một quá trình tốn thời gian và công sức.

Trong bài viết này, chúng ta sẽ xem xét 4 cách để tạo phòng thí nghiệm kỹ thuật đảo ngược, thảo luận cách tiết kiệm thời gian và có khả năng cải thiện tỷ lệ phát hiện bằng cách sử dụng dịch vụ đám mây cũng như danh sách các công cụ được đề xuất để thiết lập toàn diện.

Phòng thí nghiệm phân tích phần mềm độc hại là gì?

Về bản chất, phòng thí nghiệm phân tích phần mềm độc hại cung cấp một không gian riêng biệt, an toàn để kiểm tra phần mềm độc hại.

Việc thiết lập có thể bao gồm từ một máy ảo đơn giản sử dụng VirtualBox đến một mạng phức tạp hơn gồm các máy được kết nối với nhau và phần cứng mạng thực tế.

Nhưng trong bài viết này, chúng ta sẽ xem xét việc xây dựng một phòng thí nghiệm phù hợp với phân tích tĩnh, vì vậy, điều chúng ta cần là một môi trường an toàn nơi chúng ta có thể chạy trình dịch ngược mã, chỉnh sửa tệp nhị phân và gỡ lỗi.

Có một số cách chúng ta có thể thực hiện để tạo ra nó:

1 — Ảo hóa

Có lẽ cách đơn giản nhất để tạo một môi trường an toàn và biệt lập là sử dụng một máy ảo.

Một lựa chọn phổ biến là Virtual Box, phần mềm mã nguồn mở của Oracle. Nếu bạn đang dùng Linux, để cài đặt nó, chỉ cần sử dụng lệnh Sudo apt cài đặt hộp ảo. VMWare là một lựa chọn phổ biến khác — đây là một chương trình thương mại, nhưng có một cấp độ miễn phí.

Dễ dàng thiết lập — tải xuống và cài đặt phần mềm, tạo máy ảo, định cấu hình cài đặt để đảm bảo máy không có quyền truy cập mạng hoặc thư mục dùng chung với máy chủ, sau đó khởi động máy bằng tệp .ISO của hệ điều hành bạn đã chọn .

Nhưng cách tiếp cận này có một số nhược điểm: bạn sẽ phải thiết lập các quy tắc phát hiện tùy chỉnh để xác định các thực thể đáng ngờ hoặc độc hại, nghiên cứu độc lập các kỹ thuật mới nổi, duy trì cấu hình và xác định chính sách ghi nhật ký bằng các công cụ có sẵn. Điều này làm tăng sự tập trung vào bảo trì và cấu hình làm giảm thời gian dành cho phân tích.

Ưu điểm Miễn phí hoặc có sẵn với chi phí thấp Thiết lập dễ dàng Cung cấp một môi trường biệt lập nếu được định cấu hình đúng Nhược điểm Hiệu suất bị ảnh hưởng Khả năng mở rộng hạn chế bị tắc nghẽn bởi CPU của bạn Phần mềm độc hại có thể thoát đến máy chủ Yêu cầu định cấu hình quy tắc phát hiện theo cách thủ công

2 — Phần cứng chuyên dụng

Trong trường hợp bạn có một chiếc máy tính xách tay cũ nằm xung quanh hoặc bạn có phương tiện để mua một chiếc hoặc xây dựng một chiếc PC, thì đây chắc chắn là một lựa chọn. Bạn cũng không cần phải chi quá nhiều tiền — thế hệ bộ xử lý Intel thế hệ thứ 11-13 khiến ngay cả những chiếc máy bình dân cũng trở thành một lựa chọn khả thi.

Ưu điểm chính của việc chọn máy tính vật lý là hiệu suất tốt hơn và bảo mật cao hơn vì bạn có thể đảm bảo rằng máy thực sự được cách ly khỏi tất cả các thiết bị và mạng.

Ưu điểm: Tùy chọn hoạt động hiệu quả nhất Môi trường biệt lập hoàn toàn Có thể tùy chỉnh liên tục Nhược điểm: Phần cứng cao cấp đắt tiền Yêu cầu bảo trì phần mềm và phần cứng Cần được định cấu hình để hoạt động

3 — Phòng thí nghiệm đám mây

Tạo phòng thí nghiệm phần mềm độc hại trên đám mây thực sự không khó như người ta tưởng. Ngoài ra – nó miễn phí! Tất cả những gì bạn cần là một tài khoản tại AWS hoặc bất kỳ nhà cung cấp dịch vụ đám mây tương đương nào và một máy để kết nối với tài khoản đó. Việc thiết lập có thể phức tạp hơn một chút so với máy ảo cục bộ, nhưng có rất nhiều hướng dẫn mà bạn có thể sử dụng làm hướng dẫn.

Nếu bạn chọn làm việc với AWS, hãy tìm Kali trên thị trường để thiết lập Máy ảo Kali Linux. Để sử dụng GUI, bạn có thể tạo một máy chủ VNC và kết nối với phòng thí nghiệm của mình bằng một công cụ như VNC Viewer.

Một trong những nhược điểm của phương pháp này là nó miễn phí cho đến khi không còn nữa. Nếu bạn vượt quá ranh giới của bậc miễn phí, hóa đơn đám mây của bạn có thể tăng nhanh chóng.

Đôi khi, các nhà cung cấp đám mây cũng có thể hạn chế việc thực thi phần mềm độc hại, gây ra rủi ro pháp lý. Ngoài ra, các máy đám mây yêu cầu hỗ trợ, gây gánh nặng cho các hoạt động CNTT. Mặc dù phù hợp với các nhà nghiên cứu độc lập mới làm quen, cách tiếp cận này thể hiện những hạn chế trong môi trường doanh nghiệp. Điều quan trọng là nó thiếu khả năng chống lại khả năng phát hiện VM của phần mềm độc hại và vượt qua các chiến thuật chống lẩn tránh.

Ưu điểm: Khả năng mở rộng Không cần bảo trì phần cứng Cách ly khỏi mạng của bạn để bảo mật tốt hơn Nhược điểm: Rủi ro pháp lý tiềm ẩn. Thiết lập khó khăn Cần phải cấu hình để hoạt động Độ trễ làm giảm chất lượng công việc Thiết lập nâng cao đắt tiền Nhạy cảm với các kỹ thuật chống avastin

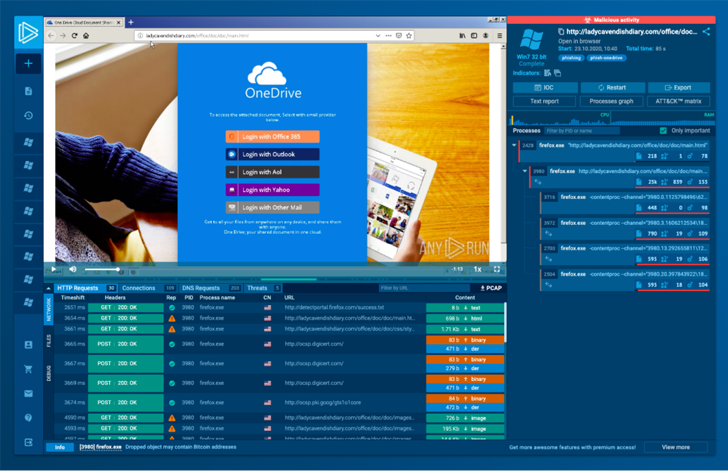

4 — Sandbox-as-a-Service

Một lợi thế đáng kể của các dịch vụ hộp cát dựa trên đám mây là khả năng phục hồi tích hợp sẵn của chúng chống lại sự phát hiện của VM. Điều này làm giảm khả năng một mẫu phần mềm độc hại nhận ra nó trong một máy ảo và tạm dừng quá trình thực thi của nó, một tính năng yêu cầu cấu hình thủ công trong các hộp cát khác.

Ngoài ra, trong một dịch vụ như thế này, các quy tắc phát hiện được viết bởi các chuyên gia sử dụng cơ sở dữ liệu lớn về phần mềm độc hại và mối đe dọa của intel. Do đó, phần mềm có thể làm phong phú kết quả phân tích bằng các kỹ thuật và IOC, mang lại đầu ra toàn diện hơn so với dữ liệu thô từ đám mây hoặc máy ảo tại chỗ.

Hơn nữa, các dịch vụ hộp cát dựa trên đám mây hợp lý hóa cấu hình môi trường. Chẳng hạn, thay vì tạo các ảnh chụp nhanh riêng biệt trong máy ảo, dịch vụ đám mây của ANY.RUN cho phép thiết lập môi trường dễ dàng thông qua menu thân thiện với người dùng mỗi khi bắt đầu phòng thí nghiệm.

Ưu điểm Tiết kiệm thời gian Dễ sử dụng Bảo mật và cách ly hoàn toàn khỏi mạng của bạn Cứng rắn chống lại sự phát hiện của VM Cấu hình đơn giản của môi trường thực thi Nhược điểm Không được tối ưu hóa để hoạt động với bộ công cụ của bạn Một số giải pháp nhất định trên thị trường có thể bị lag Các phiên bản máy ảo bị hạn chế về thời gian

Sử dụng hộp cát tương tác, trực tuyến như ANY.RUN thay vì phòng thí nghiệm mang lại sự tiện lợi và nhanh chóng. Nó có thể giúp tự động hóa các phần phân tích tĩnh, chẳng hạn như trích xuất cấu hình phần mềm độc hại.

Nếu bạn muốn tự mình dùng thử ANY.RUN, họ hiện đang chạy một chương trình khuyến mãi đặc biệt dành cho độc giả của Hacker News:

Các loại phần mềm cho thiết kế ngược

Dưới đây là một số công cụ cần thiết sẽ giúp bạn đảo ngược phần mềm độc hại:

Máy tháo rời. Bộ tháo rời là thứ bắt buộc phải có đối với kỹ thuật đảo ngược. Chúng cho phép bạn chuyển đổi ngôn ngữ máy thành mã hợp ngữ dễ hiểu đối với con người, vì vậy bạn có thể hiểu rõ hơn về cách thức hoạt động của phần mềm độc hại. IDA Pro, Ghidra và Binary Ninja đều là những trình dịch ngược phổ biến. Để chạy Ghidra trên Linux, trước tiên, hãy cài đặt JDK và tải Ghidra về máy của bạn. Không cần cài đặt, chỉ cần thực hiện các lệnh này bên trong thư mục Ghidra: chmod +x ghirdRun Và ./ghirdaRun.

Dịch ngược. Trình dịch ngược tương tự như trình dịch ngược, ở chỗ chúng có thể chuyển đổi mã máy thành mã nguồn. Nó có thể hữu ích để hiểu kiến trúc của phần mềm độc hại và tìm ra các chức năng hoặc mô-đun cụ thể. Các trình dịch ngược phổ biến bao gồm IDA Pro, Ghidra và Hex-Rays.

Trình gỡ lỗi. Trình gỡ lỗi giúp các lập trình viên xác định vị trí lỗi và khắc phục sự cố bằng cách cho phép họ duyệt qua từng dòng mã, đặt điểm dừng và quan sát cách thức hoạt động của phần mềm độc hại. Một số trình gỡ lỗi được sử dụng phổ biến nhất là OllyDbg, x64dbg và WinDbg. x64dbg là một trong những tùy chọn phổ biến nhất hiện nay: nó miễn phí và có sẵn để tải xuống từ x64dbg.com

Trình chỉnh sửa HEX. Trình chỉnh sửa hex rất hữu ích để xem xét kỹ hơn các tệp nhị phân, hiểu cách chúng được sắp xếp, phát hiện các giá trị cụ thể và thao tác tệp như một cách để xem cách vi-rút phản ứng. Các trình chỉnh sửa hex phổ biến bao gồm HxD và Hex Workshop.

Công cụ phân tích mạng. Một số phần mềm độc hại yêu cầu kết nối trực tuyến để hoạt động. Các chương trình phân tích mạng như Wireshark có thể giúp bạn xác định và kiểm tra lưu lượng mà phần mềm độc hại đó gửi và nhận.

Công cụ phân tích phần mềm độc hại thiết yếu

Việc quyết định cài đặt phần mềm nào là tùy thuộc vào nhà phân tích, tuy nhiên, theo chúng tôi, danh sách các công cụ cần thiết sẽ như sau:

Phát hiện dễ dàng. Để xác định loại tệp

Tin tặc xử lý. Giúp bạn theo dõi tài nguyên hệ thống, gỡ lỗi phần mềm và phát hiện phần mềm độc hại

Giám sát quy trình. Công cụ Giám sát dành cho Windows hiển thị hệ thống tệp, Sổ đăng ký và hoạt động của quy trình/luồng theo thời gian thực

cá mập. Để phân tích hoạt động mạng

x64dbg Và Ghidra. Cần thiết cho cả phân tích tĩnh và động.

Ồ, và nếu bạn muốn có một phòng thí nghiệm đã được định cấu hình sẵn, bạn có thể sử dụng bộ công cụ phân phối chuyên biệt như Remnux, đi kèm với hầu hết các chương trình đã được cài đặt.

Ngoài ra còn có FLARE VM — một bộ tập lệnh cài đặt phần mềm cho các hệ thống dựa trên Windows cho phép bạn dễ dàng thiết lập và duy trì môi trường kỹ thuật đảo ngược trên máy ảo.

kết thúc

Chúng ta đã thảo luận về bốn phương pháp khác nhau để tạo phòng thí nghiệm phân tích: sử dụng ảo hóa, xây dựng máy chuyên dụng, triển khai phòng thí nghiệm trên đám mây hoặc đăng ký dịch vụ hộp cát.

Mỗi cách tiếp cận này đều có những lợi ích và hạn chế riêng, và sự lựa chọn chính xác phụ thuộc vào những gì bạn đang cố gắng đạt được và các nguồn lực sẵn có cho bạn.

Rất may, hầu hết các tùy chọn này đều hoàn toàn miễn phí, vì vậy hãy thử tất cả chúng và xem tùy chọn nào hoạt động tốt nhất!