Ngày 22 tháng 2 năm 2023Ravie Lakshmanan Nguồn mở / Tấn công chuỗi cung ứng

Trong một cuộc tấn công liên tục vào hệ sinh thái nguồn mở, hơn 15.000 gói thư rác đã tràn ngập kho lưu trữ npm nhằm cố gắng phân phối các liên kết lừa đảo.

Nhà nghiên cứu Yehuda Gelb của Checkmarx cho biết trong một báo cáo hôm thứ Ba: “Các gói được tạo bằng các quy trình tự động, với các mô tả dự án và tên được tạo tự động gần giống với nhau”.

“Những kẻ tấn công đã gọi các trang web bán lẻ bằng cách sử dụng ID giới thiệu, do đó thu lợi từ phần thưởng giới thiệu mà chúng kiếm được.”

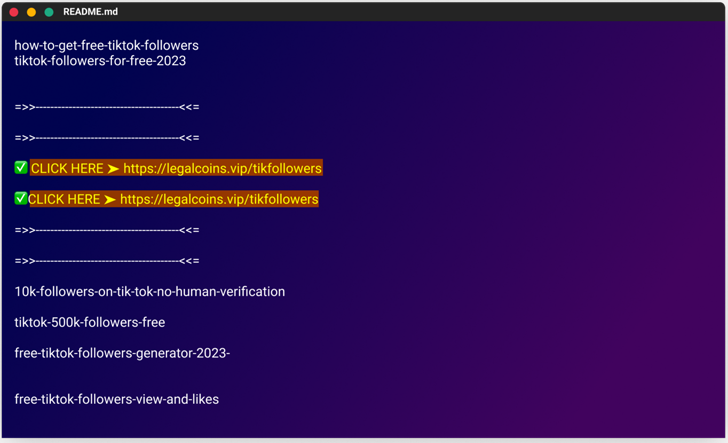

Phương thức hoạt động liên quan đến việc đầu độc sổ đăng ký bằng các gói giả mạo bao gồm các liên kết đến các chiến dịch lừa đảo trong tệp README.md của chúng, gợi nhớ đến một chiến dịch tương tự mà công ty bảo mật chuỗi cung ứng phần mềm đã vạch trần vào tháng 12 năm 2022.

Các mô-đun giả mạo giả mạo dưới dạng gian lận và tài nguyên miễn phí, với một số gói có tên là “người theo dõi tiktok miễn phí”, “mã xbox miễn phí” và “không có người theo dõi trên instagram”.

Mục tiêu cuối cùng của hoạt động này là lôi kéo người dùng tải xuống các gói và nhấp vào liên kết đến các trang web lừa đảo với những lời hứa hão huyền về việc tăng lượng người theo dõi trên các nền tảng mạng xã hội.

Gelb giải thích: “Các trang web lừa đảo được thiết kế tốt và trong một số trường hợp, thậm chí còn bao gồm các cuộc trò chuyện tương tác giả mạo cho thấy người dùng nhận được trò chơi gian lận hoặc người theo dõi mà họ đã được hứa hẹn”.

Các trang web khuyến khích nạn nhân điền vào các cuộc khảo sát, sau đó mở đường cho các cuộc khảo sát bổ sung hoặc chuyển hướng họ đến các cổng thương mại điện tử hợp pháp như AliExpress.

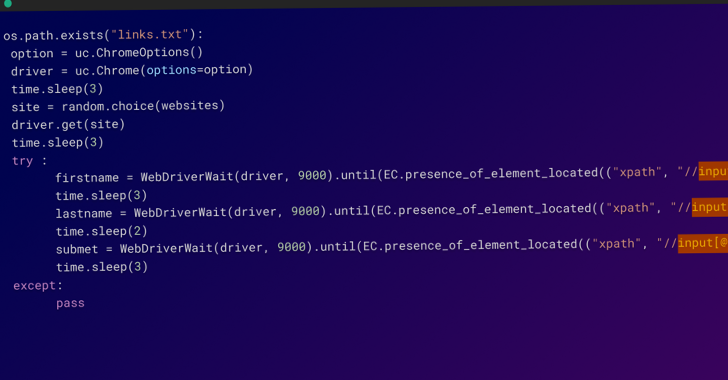

Các gói được cho là đã được tải lên npm từ nhiều tài khoản người dùng trong vòng vài giờ từ ngày 20 đến ngày 21 tháng 2 năm 2023, sử dụng tập lệnh Python để tự động hóa toàn bộ quá trình.

Hơn nữa, tập lệnh Python cũng được thiết kế để nối thêm các liên kết đến các gói npm đã xuất bản trên các trang web WordPress do tác nhân đe dọa điều hành, kẻ tuyên bố cung cấp các mánh gian lận trên Family Island.

Điều này đạt được bằng cách sử dụng gói Selenium Python để tương tác với các trang web và thực hiện các sửa đổi cần thiết.

Nói chung, việc sử dụng tự động hóa đã cho phép kẻ thù xuất bản một số lượng lớn các gói trong một khoảng thời gian ngắn, chưa kể đến việc tạo một số tài khoản người dùng để che giấu quy mô của cuộc tấn công.

“Điều này cho thấy sự tinh vi và quyết tâm của những kẻ tấn công này, những kẻ sẵn sàng đầu tư nguồn lực đáng kể để thực hiện chiến dịch này”, Gelb nói.

Phát hiện này một lần nữa chứng minh những thách thức trong việc đảm bảo chuỗi cung ứng phần mềm, khi các tác nhân đe dọa tiếp tục thích ứng với “các kỹ thuật mới và bất ngờ”.