Trong một cố vấn chung mới về an ninh mạng, các cơ quan an ninh mạng và tình báo Hoa Kỳ đã cảnh báo về việc sử dụng phần mềm tống tiền Maui của các tin tặc được chính phủ Triều Tiên hậu thuẫn để nhắm mục tiêu vào lĩnh vực chăm sóc sức khỏe kể từ ít nhất là tháng 5 năm 2021.

“Các diễn viên mạng do nhà nước Triều Tiên bảo trợ đã sử dụng phần mềm tống tiền Maui trong những sự cố này để mã hóa các máy chủ chịu trách nhiệm về các dịch vụ chăm sóc sức khỏe — bao gồm dịch vụ hồ sơ sức khỏe điện tử, dịch vụ chẩn đoán, dịch vụ hình ảnh và dịch vụ mạng nội bộ”, nhà chức trách lưu ý.

Cảnh báo được sự cho phép của Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA), Cục Điều tra Liên bang (FBI) và Bộ Ngân khố.

Công ty bảo mật mạng Stairwell, công ty có phát hiện làm cơ sở cho lời khuyên, cho biết họ ransomware ít được biết đến hơn nổi bật vì thiếu một số tính năng chính thường được liên kết với các nhóm ransomware-as-a-service (RaaS).

Điều này bao gồm việc không có “ghi chú tiền chuộc được nhúng để cung cấp hướng dẫn khôi phục hoặc các phương tiện tự động truyền khóa mã hóa cho những kẻ tấn công”, nhà nghiên cứu bảo mật Silas Cutler cho biết trong một tổng quan kỹ thuật về ransomware.

Thay vào đó, phân tích các mẫu Maui cho thấy rằng phần mềm độc hại được thiết kế để thực thi thủ công bởi một tác nhân từ xa thông qua giao diện dòng lệnh, sử dụng nó để nhắm mục tiêu các tệp cụ thể trên máy bị nhiễm để mã hóa.

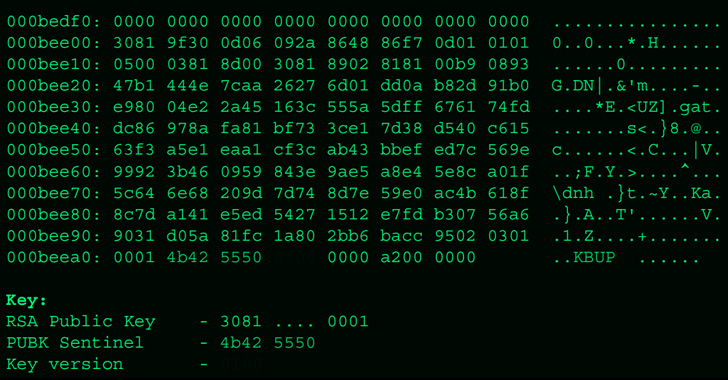

Bên cạnh việc mã hóa các tệp đích bằng mã hóa AES 128-bit bằng một khóa duy nhất, mỗi khóa này lần lượt được mã hóa bằng RSA bằng cách sử dụng một cặp khóa được tạo lần đầu tiên khi Maui được thực thi. Là lớp bảo mật thứ ba, khóa RSA được mã hóa bằng khóa công khai RSA được mã hóa cứng duy nhất cho từng chiến dịch.

Điều khiến Maui trở nên khác biệt so với các dịch vụ ransomware truyền thống khác là thực tế là nó không được cung cấp như một dịch vụ cho các chi nhánh khác để sử dụng đổi lại lợi nhuận bằng tiền.

Trong một số trường hợp, các sự cố ransomware được cho là đã làm gián đoạn các dịch vụ y tế trong một thời gian dài. Vectơ lây nhiễm ban đầu được sử dụng để thực hiện các cuộc xâm nhập vẫn chưa được biết.

Cần lưu ý rằng chiến dịch được dự đoán dựa trên sự sẵn sàng trả tiền chuộc của các tổ chức y tế để nhanh chóng phục hồi sau một cuộc tấn công và đảm bảo quyền truy cập không bị gián đoạn vào các dịch vụ quan trọng. Đó là dấu hiệu mới nhất về cách các đối thủ của Triều Tiên đang điều chỉnh các chiến thuật của họ để tạo ra một nguồn thu liên tục bất hợp pháp cho quốc gia thiếu tiền này.

Theo báo cáo State of Ransomware in Healthcare 2022 của Sophos, 61% tổ chức chăm sóc sức khỏe được khảo sát đã chọn giải quyết so với mức trung bình toàn cầu là 46%, với chỉ 2% trong số đó đã trả tiền chuộc vào năm 2021 lấy lại dữ liệu đầy đủ của họ.

Điều đó nói lên rằng, việc một nhóm APT sử dụng họ ransomware được vận hành thủ công cũng làm tăng khả năng hoạt động này có thể là một chiến thuật nghi binh được thiết kế để hoạt động như một vỏ bọc cho các động cơ độc hại khác, như đã quan sát gần đây trong trường hợp của Bronze Starlight.

Peter Martini, đồng sáng lập iboss, cho biết: “Các cuộc tấn công ransomware do nhà nước bảo trợ đã trở thành những hành động gây hấn quốc tế điển hình”. “Thật không may, Triều Tiên đặc biệt cho thấy họ rất sẵn sàng nhắm mục tiêu bừa bãi vào các ngành khác nhau, bao gồm cả chăm sóc sức khỏe, để đảm bảo tiền điện tử không thể truy cập được đang tài trợ cho chương trình vũ khí hạt nhân của họ.”

.