Một kỹ thuật lừa đảo mới gọi là “trình lưu trữ tệp trong trình duyệt” có thể được tận dụng để “mô phỏng” phần mềm lưu trữ tệp trong trình duyệt web khi nạn nhân truy cập miền .ZIP.

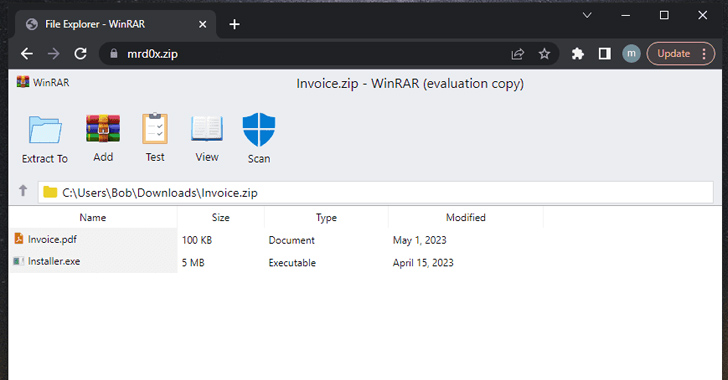

“Với cuộc tấn công lừa đảo này, bạn mô phỏng một phần mềm lưu trữ tệp (ví dụ: WinRAR) trong trình duyệt và sử dụng miền .zip để làm cho nó có vẻ hợp pháp hơn”, nhà nghiên cứu bảo mật mr.d0x tiết lộ vào tuần trước.

Tóm lại, những kẻ đe dọa có thể tạo một trang đích lừa đảo trông giống như thật bằng cách sử dụng HTML và CSS bắt chước phần mềm lưu trữ tệp hợp pháp và lưu trữ trang đó trên miền .zip, do đó nâng cao các chiến dịch kỹ thuật xã hội.

Trong một kịch bản tấn công tiềm ẩn, kẻ gian có thể sử dụng mánh khóe như vậy để chuyển hướng người dùng đến trang thu thập thông tin xác thực khi một tệp “chứa” trong kho lưu trữ ZIP giả mạo được nhấp vào.

“Một trường hợp sử dụng thú vị khác là liệt kê một tệp không thể thực thi và khi người dùng nhấp để bắt đầu tải xuống, nó sẽ tải xuống một tệp thực thi,” mr.d0x lưu ý. “Giả sử bạn có tệp ‘invoice.pdf'. Khi người dùng nhấp vào tệp này, nó sẽ bắt đầu tải xuống tệp .exe hoặc bất kỳ tệp nào khác.”

Ngoài ra, thanh tìm kiếm trong Windows File Explorer có thể nổi lên như một đường dẫn lén lút khi tìm kiếm tệp .ZIP không tồn tại sẽ mở tệp đó trực tiếp trong trình duyệt web nếu tên tệp tương ứng với miền .zip hợp pháp.

Nhà nghiên cứu cho biết: “Điều này là hoàn hảo cho kịch bản này vì người dùng sẽ mong đợi được xem một tệp ZIP. “Sau khi người dùng thực hiện việc này, nó sẽ tự động khởi chạy miền .zip có mẫu lưu trữ tệp, có vẻ khá hợp pháp.”

Sự phát triển diễn ra khi Google tung ra tám miền cấp cao nhất (TLD) mới, bao gồm “.zip” và “.mov”, đã gây ra một số lo ngại rằng nó có thể mời gọi lừa đảo và các loại lừa đảo trực tuyến khác.

Điều này là do .ZIP và .MOV đều là các tên mở rộng tệp hợp pháp, có khả năng khiến người dùng cả tin nhầm lẫn khi truy cập trang web độc hại thay vì mở tệp và lừa họ vô tình tải xuống phần mềm độc hại.

Trend Micro cho biết: “Các tệp ZIP thường được sử dụng như một phần của giai đoạn đầu của chuỗi tấn công, thường được tải xuống sau khi người dùng truy cập vào một URL độc hại hoặc mở tệp đính kèm email”.

“Ngoài các kho lưu trữ ZIP được sử dụng làm tải trọng, có khả năng những kẻ độc hại sẽ sử dụng các URL liên quan đến ZIP để tải xuống phần mềm độc hại với việc giới thiệu .zip TLD.”

Mặc dù các phản ứng rõ ràng là hỗn hợp về rủi ro gây ra do nhầm lẫn giữa tên miền và tên tệp, nhưng nó được cho là sẽ trang bị cho những kẻ hành động thiếu thiện chí một phương tiện khác để lừa đảo.

Phát hiện này cũng được đưa ra khi công ty an ninh mạng Group-IB cho biết họ đã phát hiện ra mức tăng 25% trong việc sử dụng các bộ công cụ lừa đảo vào năm 2022, xác định được 3.677 bộ công cụ duy nhất so với năm trước.

Đáng quan tâm đặc biệt là xu hướng sử dụng Telegram để thu thập dữ liệu bị đánh cắp đang gia tăng, tăng gần gấp đôi từ 5,6% vào năm 2021 lên 9,4% vào năm 2022.

Đó chưa phải là tất cả. Các cuộc tấn công lừa đảo cũng ngày càng trở nên tinh vi hơn, với tội phạm mạng ngày càng tập trung vào việc đóng gói các bộ công cụ có khả năng tránh bị phát hiện, chẳng hạn như sử dụng các phần mềm chống vi-rút và các thư mục động.

“Những kẻ điều hành lừa đảo tạo các thư mục trang web ngẫu nhiên mà chỉ người nhận URL lừa đảo được cá nhân hóa mới có thể truy cập được và không thể truy cập được nếu không có liên kết ban đầu”, công ty có trụ sở tại Singapore cho biết.

“Kỹ thuật này cho phép những kẻ lừa đảo tránh bị phát hiện và đưa vào danh sách đen vì nội dung lừa đảo sẽ không tự tiết lộ.”

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Zero Trust + Lừa đảo: Học cách qua mặt những kẻ tấn công!

Khám phá cách Deception có thể phát hiện các mối đe dọa nâng cao, ngăn chặn chuyển động ngang và nâng cao chiến lược Zero Trust của bạn. Tham gia hội thảo trên web sâu sắc của chúng tôi!

Giữ chỗ ngồi của tôi!

Theo một báo cáo mới từ Perception Point, số lượng các cuộc tấn công lừa đảo nâng cao do các tác nhân đe dọa thực hiện vào năm 2022 đã tăng 356%. Tổng số vụ tấn công đã tăng 87% trong suốt cả năm.

Sự phát triển liên tục của các mưu đồ lừa đảo này được minh họa bằng một làn sóng tấn công mới đã được quan sát thấy tận dụng tài khoản Microsoft 365 bị xâm nhập và email được mã hóa thông báo quyền hạn chế (.rpmsg) để thu thập thông tin đăng nhập của người dùng.

“Việc sử dụng các tin nhắn .rpmsg được mã hóa có nghĩa là nội dung lừa đảo của tin nhắn, bao gồm các liên kết URL, được ẩn khỏi các cổng quét email”, các nhà nghiên cứu của Trustwave, Phil Hay và Rodel Mendrez giải thích.

Một trường hợp khác được Proofpoint nêu bật dẫn đến việc có thể lạm dụng các tính năng hợp pháp trong Microsoft Teams để tạo điều kiện phân phối phần mềm độc hại và lừa đảo, bao gồm cả việc sử dụng lời mời họp sau khi bị xâm phạm bằng cách thay thế các URL mặc định bằng các liên kết độc hại thông qua lệnh gọi API.

“Một cách tiếp cận khác mà kẻ tấn công có thể sử dụng, được cấp quyền truy cập vào mã thông báo Teams của người dùng, đang sử dụng API hoặc giao diện người dùng của Teams để vũ khí hóa các liên kết hiện có trong tin nhắn đã gửi”, công ty bảo mật doanh nghiệp lưu ý.

“Điều này có thể được thực hiện bằng cách thay thế các liên kết lành tính bằng các liên kết trỏ đến các trang web bất chính hoặc tài nguyên độc hại.”