Một tác nhân đe dọa nói tiếng Trung không xác định đã được cho là do một loại rootkit phần sụn UEFI tinh vi mới có tên là CosmicStrand.

Các nhà nghiên cứu của Kaspersky cho biết: “Bộ rootkit nằm trong hình ảnh phần sụn của bo mạch chủ Gigabyte hoặc asus, và chúng tôi nhận thấy rằng tất cả những hình ảnh này đều liên quan đến thiết kế sử dụng chipset H81”. “Điều này cho thấy rằng một lỗ hổng phổ biến có thể tồn tại cho phép những kẻ tấn công đưa bộ rootkit của họ vào hình ảnh của phần sụn.”

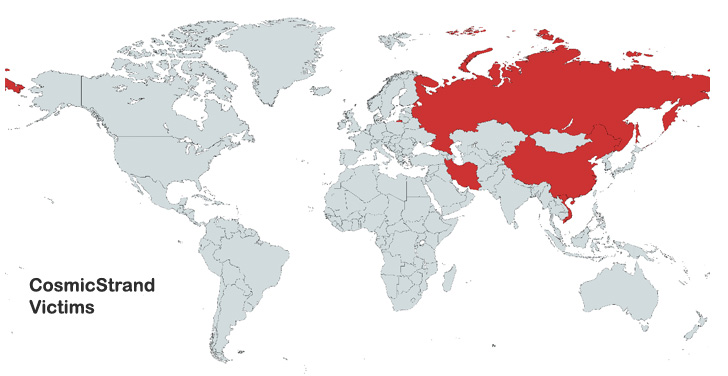

Các nạn nhân được xác định được cho là các cá nhân sống ở Trung Quốc, Việt Nam, Iran và Nga, không có mối quan hệ rõ ràng với bất kỳ tổ chức hoặc ngành dọc nào. Việc quy cho một tác nhân đe dọa nói tiếng Trung Quốc bắt nguồn từ sự trùng lặp mã giữa CosmicStrand và các phần mềm độc hại khác như botnet MyKings và MoonBounce.

Rootkit, là những phần mềm độc hại được cấy ghép có khả năng tự nhúng vào các lớp sâu nhất của hệ điều hành, được biến đổi từ hiếm thành ngày càng phổ biến trong bối cảnh mối đe dọa, trang bị cho các tác nhân đe dọa khả năng tàng hình và bền bỉ trong thời gian dài.

Các nhà nghiên cứu cho biết các loại phần mềm độc hại như vậy “đảm bảo máy tính vẫn ở trong tình trạng bị nhiễm ngay cả khi hệ điều hành được cài đặt lại hoặc người dùng thay thế hoàn toàn ổ cứng của máy”.

CosmicStrand, một tệp chỉ 96,84KB, cũng là dòng rootkit UEFI thứ hai được phát hiện trong năm nay sau MoonBounce vào tháng 1 năm 2022, được triển khai như một phần của chiến dịch gián điệp có mục tiêu bởi nhóm đe dọa liên tục tiên tiến có liên kết với Trung Quốc (APT41). như Winnti.

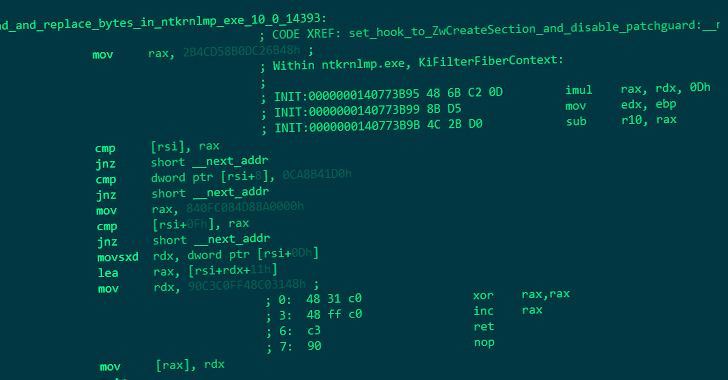

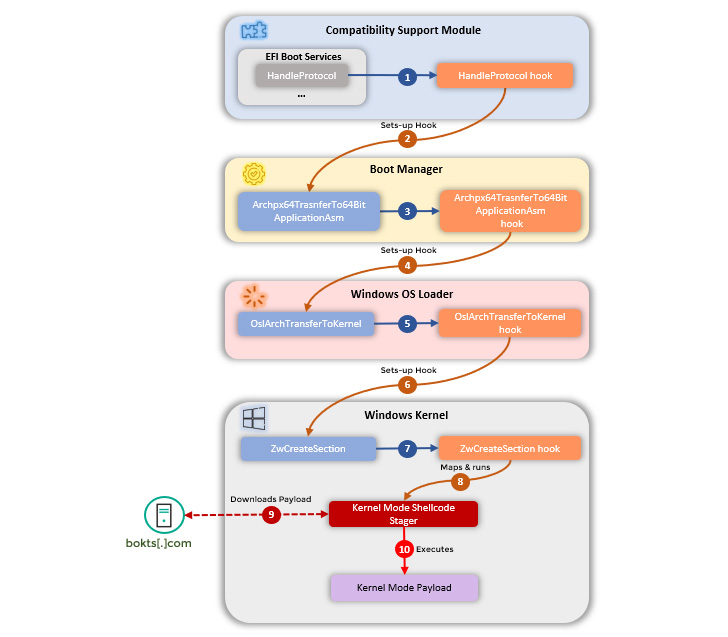

Mặc dù vectơ truy cập ban đầu của các nhiễm trùng là một điều gì đó bí ẩn, nhưng các hành động sau thỏa hiệp liên quan đến việc giới thiệu các thay đổi đối với trình điều khiển có tên là CSMCORE DXE để chuyển hướng thực thi mã đến một phần của phân đoạn do kẻ tấn công kiểm soát được thiết kế để chạy trong quá trình khởi động hệ thống, cuối cùng dẫn đến để triển khai phần mềm độc hại bên trong Windows.

Nói cách khác, mục tiêu của cuộc tấn công là giả mạo quá trình tải hệ điều hành để triển khai bộ cấy cấp hạt nhân vào máy tính Windows mỗi khi nó được khởi động, sử dụng quyền truy cập cố định này để khởi chạy shellcode kết nối với máy chủ từ xa để tìm nạp thực tế. tải trọng độc hại sẽ được thực thi trên hệ thống.

Bản chất chính xác của phần mềm độc hại giai đoạn tiếp theo nhận được từ máy chủ vẫn chưa rõ ràng. Điều được biết là tải trọng này được truy xuất từ ”update.bokts[.]com “dưới dạng một chuỗi các gói chứa 528 byte-dữ liệu sau đó được tập hợp lại và diễn giải dưới dạng shellcode.

“Mã vỏ nhận được từ [command-and-control] máy chủ có thể là điểm dừng đối với các tệp thực thi PE do kẻ tấn công cung cấp và rất có thể còn nhiều tệp khác tồn tại “, Kaspersky lưu ý và cho biết thêm rằng họ đã tìm thấy tổng cộng hai phiên bản của rootkit, một phiên bản được sử dụng từ cuối năm 2016 đến giữa năm 2017 và biến thể mới nhất, hoạt động vào năm 2020.

Điều thú vị là nhà cung cấp an ninh mạng của Trung Quốc Qihoo360, đã làm sáng tỏ phiên bản đầu tiên của bộ rootkit vào năm 2017, đã nêu ra khả năng rằng các sửa đổi mã có thể là kết quả của một bo mạch chủ được làm lại từ một người bán lại cũ.

“Khía cạnh nổi bật nhất […] là việc cấy ghép UEFI này dường như đã được sử dụng trong tự nhiên từ cuối năm 2016 – rất lâu trước khi các cuộc tấn công UEFI bắt đầu được mô tả công khai “, các nhà nghiên cứu cho biết.” Khám phá này đặt ra một câu hỏi cuối cùng: liệu đây có phải là thứ mà những kẻ tấn công đang sử dụng trở lại sau đó, những gì họ đang sử dụng ngày hôm nay? “

.