Ngày 08 tháng 5 năm 2023Ravie LakshmananTấn công mạng / An toàn dữ liệu

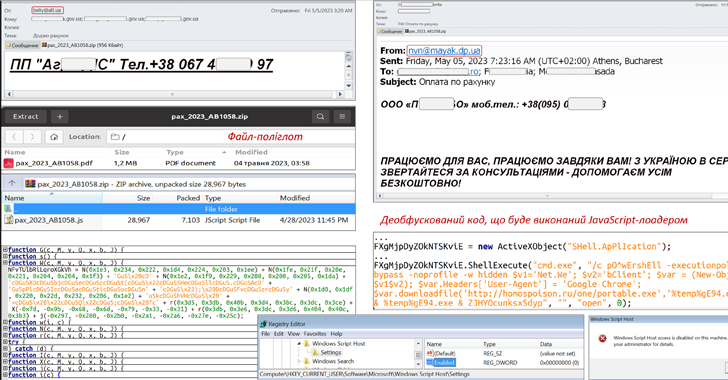

Theo Nhóm ứng phó khẩn cấp máy tính của Ukraine (CERT-UA), một chiến dịch lừa đảo đang diễn ra với các mồi nhử có chủ đề hóa đơn đang được sử dụng để phân phối phần mềm độc hại SmokeLoader dưới dạng tệp đa ngôn ngữ.

Theo cơ quan, các email được gửi bằng các tài khoản bị xâm phạm và đi kèm với một kho lưu trữ ZIP, trên thực tế, là một tệp đa ngôn ngữ chứa tài liệu giải mã và tệp JavaScript.

Mã JavaScript sau đó được sử dụng để khởi chạy một tệp thực thi mở đường cho việc thực thi phần mềm độc hại SmokeLoader. SmokeLoader, lần đầu tiên được phát hiện vào năm 2011, là một trình tải có mục tiêu chính là tải xuống hoặc tải phần mềm độc hại lén lút hơn hoặc hiệu quả hơn vào các hệ thống bị nhiễm.

CERT-UA quy hoạt động này cho một tác nhân đe dọa có tên là UAC-0006 và mô tả đây là một hoạt động có động cơ tài chính được thực hiện với mục tiêu đánh cắp thông tin đăng nhập và thực hiện chuyển tiền trái phép.

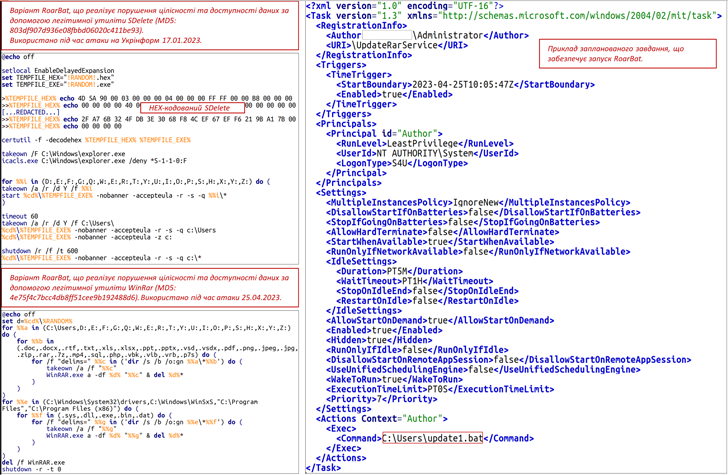

Trong một tư vấn liên quan, cơ quan an ninh mạng của Ukraine cũng tiết lộ chi tiết về các cuộc tấn công phá hoại được dàn dựng bởi một nhóm có tên UAC-0165 nhằm vào các tổ chức khu vực công.

Cuộc tấn công nhắm mục tiêu vào một tổ chức nhà nước giấu tên, dẫn đến việc sử dụng một phần mềm độc hại gạt nước dựa trên tập lệnh hàng loạt mới có tên là RoarBAT, thực hiện tìm kiếm đệ quy các tệp có danh sách tiện ích mở rộng cụ thể và xóa chúng vĩnh viễn bằng tiện ích WinRAR hợp pháp.

Đổi lại, điều này đạt được bằng cách lưu trữ các tệp đã xác định bằng cách sử dụng tùy chọn dòng lệnh “-df” và sau đó xóa các tệp lưu trữ đã tạo. Tập lệnh bó được thực thi bằng một tác vụ đã lên lịch.

Đồng thời, các hệ thống Linux đã bị xâm phạm bằng cách sử dụng tập lệnh bash tận dụng tiện ích dd để ghi đè lên các tệp bằng 0 byte, tránh bị phần mềm bảo mật phát hiện một cách hiệu quả.

CERT-UA cho biết: “Khả năng hoạt động của máy tính điện tử (thiết bị máy chủ, nơi làm việc tự động của người dùng, hệ thống lưu trữ dữ liệu) đã bị suy giảm do tác động phá hoại được thực hiện khi sử dụng phần mềm thích hợp”.

“Quyền truy cập vào mục tiêu ICS của cuộc tấn công được cho là có được bằng cách kết nối với VPN bằng dữ liệu xác thực bị xâm phạm. Việc thực hiện thành công cuộc tấn công được tạo điều kiện thuận lợi do thiếu xác thực đa yếu tố khi thực hiện kết nối từ xa với VPN.”

Cơ quan này còn cho rằng UAC-0165 có độ tin cậy vừa phải cho nhóm Sandworm khét tiếng (còn gọi là FROZENBARENTS, Seashell Blizzard hoặc Voodoo Bear), nhóm có lịch sử tung ra các cuộc tấn công quét kể từ khi bắt đầu cuộc chiến tranh Nga-Ukraine vào năm ngoái.

Mối liên hệ với Sandworm bắt nguồn từ sự trùng lặp đáng kể với một cuộc tấn công hủy diệt khác đã tấn công hãng thông tấn nhà nước Ukrinform của Ukraine vào tháng 1 năm 2023, vốn được gắn với tập thể đối thủ.

Các cảnh báo được đưa ra một tuần sau khi CERT-UA cảnh báo về các cuộc tấn công lừa đảo do nhóm APT28 do nhà nước Nga tài trợ thực hiện nhắm vào các cơ quan chính phủ trong nước bằng thông báo cập nhật Window giả.