Các nhà nghiên cứu từ Phòng thí nghiệm Pangu của Trung Quốc đã tiết lộ chi tiết về một cửa sau “cấp cao nhất” được sử dụng bởi Equation Group, một mối đe dọa dai dẳng tiên tiến (APT) với cáo buộc có quan hệ với đơn vị thu thập thông tin tình báo chiến tranh mạng của Cơ quan An ninh Quốc gia Hoa Kỳ ( NSA).

Được đặt tên là “Bvp47” do có nhiều tham chiếu đến chuỗi “Bvp” và giá trị số “0x47” được sử dụng trong thuật toán mã hóa, cửa sau đã được trích xuất từ các hệ thống Linux “trong một cuộc điều tra pháp y chuyên sâu về một máy chủ ở một bộ phận quan trọng trong nước ” vào 2013.

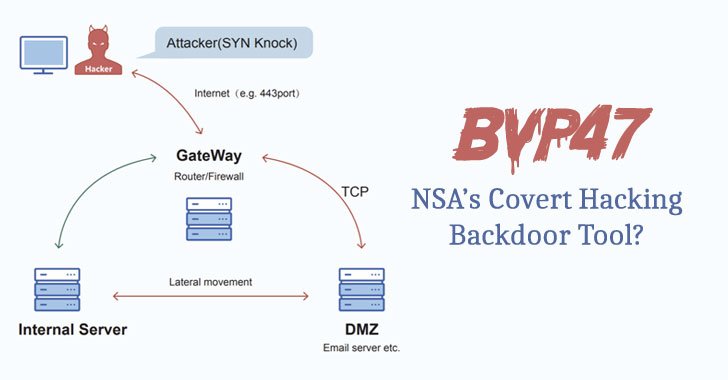

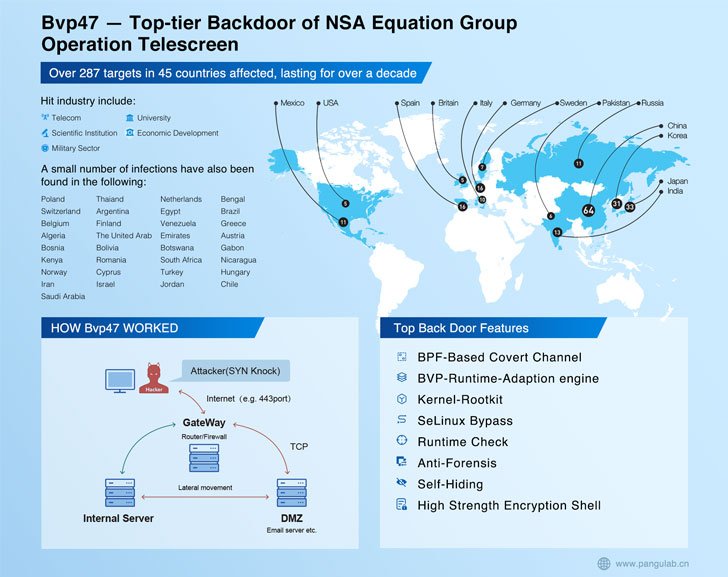

Pangu Lab đặt tên mã cho các cuộc tấn công liên quan đến việc triển khai Bvp47 là “Operation Telescreen”, với thiết bị cấy ghép có “hành vi kênh bí mật nâng cao dựa trên các gói TCP SYN, giải mã, ẩn hệ thống và thiết kế tự hủy.”

Nhà môi giới bóng tối bị rò rỉ

Equation Group, được công ty bảo mật Kaspersky của Nga mệnh danh là “người tạo ra vương miện cho hoạt động gián điệp mạng”, là tên được gán cho một kẻ thù tinh vi đã hoạt động ít nhất từ năm 2001 và đã sử dụng các phương pháp khai thác zero-day chưa được tiết lộ trước đây để “lây nhiễm cho nạn nhân, truy xuất dữ liệu và ẩn hoạt động theo cách chuyên nghiệp vượt trội “, một số trong số đó sau đó đã được tích hợp vào Stuxnet.

Các cuộc tấn công đã nhắm mục tiêu vào nhiều lĩnh vực khác nhau ở không dưới 42 quốc gia, bao gồm các chính phủ, viễn thông, hàng không vũ trụ, năng lượng, nghiên cứu hạt nhân, dầu khí, quân sự, công nghệ nano, các nhà hoạt động Hồi giáo và học giả, truyền thông, giao thông vận tải, các tổ chức tài chính và các công ty đang phát triển công nghệ mã hóa.

Nhóm này được cho là có liên hệ với đơn vị Hoạt động Truy cập Phù hợp (TAO) của NSA, trong khi các hoạt động xâm nhập liên quan đến nhóm thứ hai có tên là Longhorn (hay còn gọi là The Lamberts) được cho là của Cơ quan Tình báo Trung ương Hoa Kỳ (CIA).

Bộ công cụ phần mềm độc hại của Equation Group đã được công chúng biết đến vào năm 2016 khi một nhóm tự gọi mình là Shadow Brokers đã làm rò rỉ toàn bộ chuỗi hoạt động khai thác được sử dụng bởi nhóm hack ưu tú, với việc Kaspersky phát hiện ra những điểm tương đồng ở cấp độ mã giữa các tệp bị đánh cắp và các mẫu được xác định là được sử dụng bởi tác nhân đe dọa.

Bvp47 như một cửa sau bí mật

Sự cố được Pangu Lab phân tích bao gồm hai máy chủ bị xâm nhập nội bộ, một email và một máy chủ doanh nghiệp có tên lần lượt là V1 và V2 và một miền bên ngoài (được gọi là A), có một cơ chế giao tiếp hai chiều mới để tách dữ liệu nhạy cảm khỏi hệ thống.

Các nhà nghiên cứu cho biết: “Có sự giao tiếp bất thường giữa máy chủ bên ngoài A và máy chủ V1. “Cụ thể, đầu tiên A gửi một gói SYN có trọng tải 264 byte đến cổng 80 của máy chủ V1, sau đó máy chủ V1 ngay lập tức khởi tạo kết nối bên ngoài đến cổng cao cấp của máy A và duy trì một lượng lớn trao đổi. dữ liệu.”

Đồng thời, V1 kết nối với V2 thông qua dịch vụ SMB để thực hiện một số hoạt động, bao gồm đăng nhập vào dịch vụ sau bằng tài khoản quản trị viên, cố gắng mở các dịch vụ đầu cuối, liệt kê các thư mục và thực thi các tập lệnh PowerShell thông qua các tác vụ đã lên lịch.

Về phần mình, V2 cũng kết nối với V1 để truy xuất tập lệnh PowerShell và tải trọng giai đoạn hai được mã hóa, kết quả thực thi được mã hóa sẽ được gửi trở lại V1, theo các nhà nghiên cứu, “hoạt động như một quá trình truyền dữ liệu giữa Một máy và máy chủ V2. “

Backdoor Bvp47 được cài đặt trên các máy chủ bao gồm hai phần, một bộ tải chịu trách nhiệm giải mã và tải trọng tải thực tế vào bộ nhớ. Các nhà nghiên cứu cho biết: “Bvp47 thường sống trong hệ điều hành Linux ở khu phi quân sự có giao tiếp với Internet. “Nó chủ yếu đảm nhận vai trò giao tiếp cầu nối điều khiển cốt lõi trong cuộc tấn công tổng thể.”

Liên kết đến Nhóm phương trình

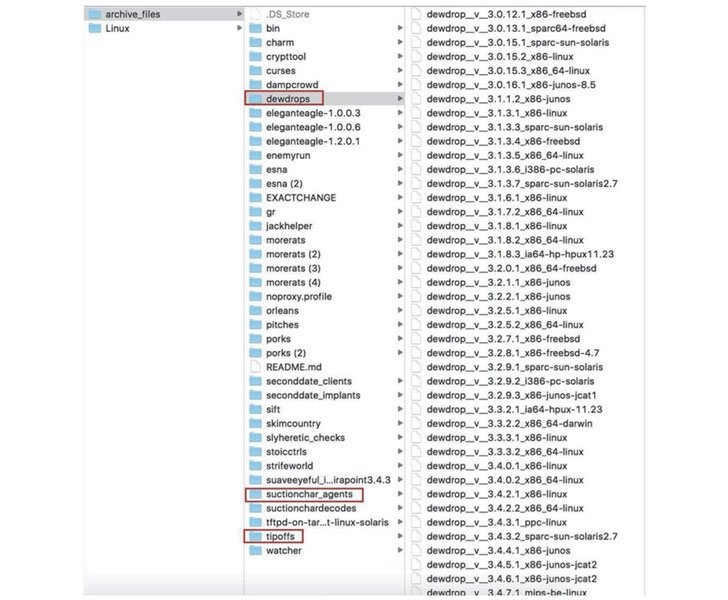

Sự phân bổ của Pangu Lab đối với Equation Group bắt nguồn từ sự trùng lặp với các lần khai thác có trong tệp lưu trữ được mã hóa GPG do Shadow Brokers xuất bản – “eqgrp-sell-file.tar.xz.gpg” – như một phần của cuộc đấu giá thất bại vũ khí mạng trong Tháng 8 năm 2016.

“Trong quá trình phân tích tệp ‘eqgrp-sell-file.tar.xz.gpg', chúng tôi nhận thấy rằng Bvp47 và các công cụ tấn công trong gói nén là xác định về mặt kỹ thuật, chủ yếu bao gồm ‘dewdrop', ‘smokingchar_agents,' ‘ các nhà nghiên cứu giải thích: tipoffs, ” StoicSurgeon ‘,' rạch ‘và các thư mục khác.

“Thư mục ‘tipoffs' chứa khóa riêng của thuật toán không đối xứng RSA được sử dụng trong kênh bí mật Bvp47 [for] thực hiện lệnh và các hoạt động khác. Trên cơ sở này, có thể khẳng định rằng Bvp47 là từ [the] Nhóm phương trình. “

Các phát hiện đánh dấu lần thứ hai cho đến nay phần mềm độc hại không có giấy tờ được phát triển bởi Equation Group được đưa ra ánh sáng sau nhiều tháng. Vào cuối tháng 12 năm 2021, Check Point Research đã tiết lộ chi tiết về tiện ích chẩn đoán có tên “DoubleFeature” được sử dụng cùng với khung phần mềm độc hại DanderSosystemz.

“Đánh giá từ các công cụ tấn công liên quan đến tổ chức, bao gồm cả Bvp47, nhóm Equation thực sự là một nhóm hack hạng nhất”, các nhà nghiên cứu kết luận.

“Công cụ này được thiết kế tốt, mạnh mẽ và thích ứng rộng rãi. Khả năng tấn công mạng được trang bị bởi các lỗ hổng 0day là không thể ngăn cản và việc thu thập dữ liệu dưới sự kiểm soát bí mật của nó với rất ít nỗ lực. Equation Group đang ở vị trí thống trị trong không gian mạng cấp quốc gia đối đầu. “

.