Ngày 06 tháng 5 năm 2023Ravie Lakshmanan Mối đe dọa dai dẳng nâng cao

Một tác nhân đe dọa liên tục nâng cao (APT) được gọi là Hơi thở của rồng đã được quan sát thấy thêm các lớp phức tạp mới vào các cuộc tấn công của nó bằng cách áp dụng cơ chế tải bên DLL mới.

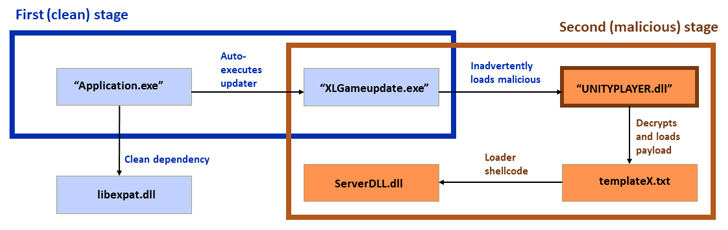

Gabor Szappanos, nhà nghiên cứu của Sophos cho biết: “Cuộc tấn công dựa trên một cuộc tấn công tải phụ cổ điển, bao gồm một ứng dụng sạch, một trình tải độc hại và một tải trọng được mã hóa, với nhiều sửa đổi khác nhau được thực hiện cho các thành phần này theo thời gian”.

“Các chiến dịch mới nhất bổ sung một bước ngoặt trong đó ‘bên' ứng dụng sạch ở giai đoạn đầu tải ứng dụng sạch thứ hai và tự động thực thi ứng dụng đó. Ứng dụng sạch thứ hai tải bên DLL của trình tải độc hại. Sau đó, DLL của trình tải độc hại thực thi trọng tải cuối cùng.”

Chiến dịch Hơi thở của rồng, còn được theo dõi dưới tên APT-Q-27 và Mắt vàng, lần đầu tiên được QiAnXin ghi lại vào năm 2020, mô tả chi tiết một chiến dịch lỗ tưới nước được thiết kế để lừa người dùng tải xuống trình cài đặt Windows bị trojan hóa cho Telegram.

Một chiến dịch tiếp theo do công ty an ninh mạng Trung Quốc trình bày chi tiết vào tháng 5 năm 2022 đã nhấn mạnh việc tiếp tục sử dụng trình cài đặt Telegram như một chiêu dụ để triển khai các tải trọng bổ sung như gh0st RAT.

Dragon Breath cũng được cho là một phần của một thực thể lớn hơn có tên là Miuuti Group, với đối thủ được mô tả là một thực thể “nói tiếng Trung Quốc” nhắm mục tiêu vào ngành công nghiệp cờ bạc và trò chơi trực tuyến, tham gia cùng các nhóm hoạt động khác của Trung Quốc như Dragon Castling, Dragon Dance , và Trái đất Berberoka.

Theo Sophos, chiến lược tải bên DLL kép nhúng đã được tận dụng trong các cuộc tấn công nhắm vào người dùng ở Philippines, Nhật Bản, Đài Loan, Singapore, Hồng Kông và Trung Quốc. Những nỗ lực xâm nhập này cuối cùng đã không thành công.

Vectơ ban đầu là một trang web giả mạo lưu trữ trình cài đặt cho Telegram, khi mở ra, sẽ tạo một lối tắt trên màn hình được thiết kế để tải các thành phần độc hại ở hậu trường khi khởi chạy, đồng thời hiển thị cho nạn nhân giao diện người dùng ứng dụng Telegram.

Hơn nữa, kẻ thù được cho là đã tạo ra nhiều biến thể của sơ đồ trong đó trình cài đặt giả mạo cho các ứng dụng khác, chẳng hạn như LetsVPN và WhatsApp, được sử dụng để bắt đầu chuỗi tấn công.

Giai đoạn tiếp theo liên quan đến việc sử dụng một ứng dụng sạch thứ hai làm ứng dụng trung gian để tránh bị phát hiện và tải trọng tải cuối cùng thông qua một tệp DLL độc hại.

Tải trọng hoạt động như một cửa hậu có khả năng tải xuống và thực thi các tệp, xóa nhật ký sự kiện, trích xuất và thiết lập nội dung khay nhớ tạm, chạy các lệnh tùy ý và đánh cắp tiền điện tử từ tiện ích mở rộng ví MetaMask cho Google Chrome.

Szappanos cho biết: “DLL sideloading, lần đầu tiên được xác định trong các sản phẩm Windows vào năm 2010 nhưng phổ biến trên nhiều nền tảng, tiếp tục là một chiến thuật hiệu quả và hấp dẫn đối với các tác nhân đe dọa”.

“Kỹ thuật làm sạch ứng dụng kép này được sử dụng bởi nhóm Dragon Breath, nhắm mục tiêu vào khu vực người dùng (cờ bạc trực tuyến) mà theo truyền thống ít được các nhà nghiên cứu bảo mật xem xét kỹ lưỡng, thể hiện sức sống liên tục của phương pháp này.”