Một nhóm mối đe dọa có liên quan đến tổ chức nhà nước-quốc gia Nga được theo dõi khi Sandworm tiếp tục nhắm mục tiêu vào Ukraine bằng phần mềm độc hại hàng hóa bằng cách giả dạng nhà cung cấp dịch vụ viễn thông, phát hiện mới cho thấy.

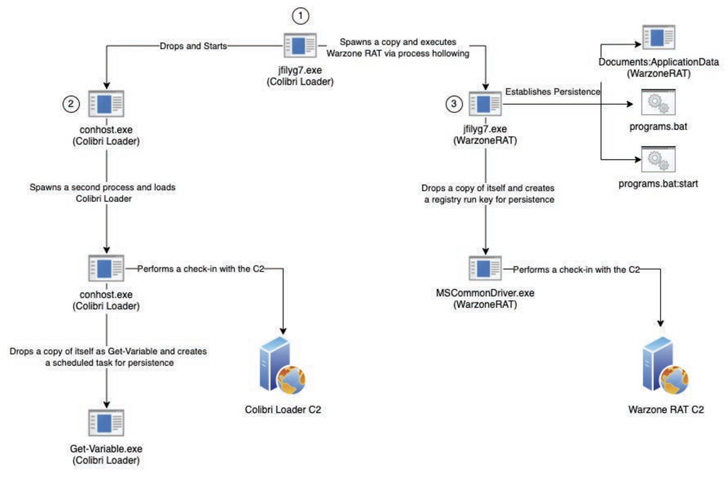

Recorded Future cho biết họ đã phát hiện ra cơ sở hạ tầng mới thuộc UAC-0113 bắt chước các nhà khai thác như Datagroup và EuroTransTelecom để cung cấp các tải trọng như Colibri loader và Warzone RAT.

Các cuộc tấn công được cho là sự mở rộng của cùng một chiến dịch trước đây đã phân phối DCRat (hoặc DarkCrystal RAT) bằng cách sử dụng email lừa đảo với các chiêu dụ theo chủ đề trợ giúp pháp lý chống lại các nhà cung cấp viễn thông ở Ukraine.

Sandworm là một nhóm đe dọa phá hoại của Nga được biết đến nhiều nhất với việc thực hiện các cuộc tấn công như nhắm mục tiêu vào lưới điện Ukraine năm 2015 và 2016 và các cuộc tấn công NotPetya năm 2017. Nó được xác nhận là Đơn vị 74455 của cơ quan tình báo quân sự GRU của Nga.

Tập thể đối thủ, còn được gọi là Voodoo Bear, đã tìm cách phá hoại các trạm biến áp điện cao áp, máy tính và thiết bị mạng lần thứ ba ở Ukraine vào đầu tháng 4 này thông qua một biến thể mới của một phần mềm độc hại được gọi là Industroyer.

Cuộc xâm lược của Nga vào Ukraine cũng khiến nhóm này mở ra nhiều cuộc tấn công khác, bao gồm cả việc tận dụng lỗ hổng Follina (CVE-2022-30190) trong Công cụ chẩn đoán hỗ trợ của Microsoft windows (MSDT) để xâm phạm các thực thể truyền thông ở quốc gia Đông Âu.

Ngoài ra, nó được phát hiện là kẻ chủ mưu đằng sau một mạng botnet mô-đun mới có tên là Cyclops Blink chuyên nô lệ hóa các thiết bị tường lửa và bộ định tuyến kết nối internet của WatchGuard và ASUS.

Về phần mình, Chính phủ Hoa Kỳ đã công bố phần thưởng lên tới 10 triệu USD cho thông tin về sáu tin tặc liên kết với nhóm APT vì đã tham gia vào các hoạt động không gian mạng độc hại nhằm vào cơ sở hạ tầng quan trọng của nước này.

Recorded Future cho biết: “Việc chuyển đổi từ DarkCrystal RAT sang Colibri Loader và Warzone RAT thể hiện sự mở rộng của UAC-0113 nhưng vẫn tiếp tục sử dụng phần mềm độc hại hàng hóa công khai.

Các cuộc tấn công bao gồm các tên miền gian lận lưu trữ một trang web có chủ đích về “Cơ quan quản lý quân sự khu vực Odesa”, trong khi tải trọng hình ảnh ISO được mã hóa được triển khai lén lút thông qua một kỹ thuật được gọi là buôn lậu HTML.

Buôn lậu HTML, như tên gọi, là một kỹ thuật phân phối phần mềm độc hại né tránh sử dụng các tính năng HTML và JavaScript hợp pháp để phân phối phần mềm độc hại và vượt qua các biện pháp kiểm soát bảo mật thông thường.

Recorded Future cũng cho biết họ đã xác định các điểm tương đồng với một tệp đính kèm nhỏ giọt HTML khác được kẻ đe dọa APT29 sử dụng trong một chiến dịch nhằm vào các cơ quan ngoại giao phương Tây từ tháng 5 đến tháng 6 năm 2022.

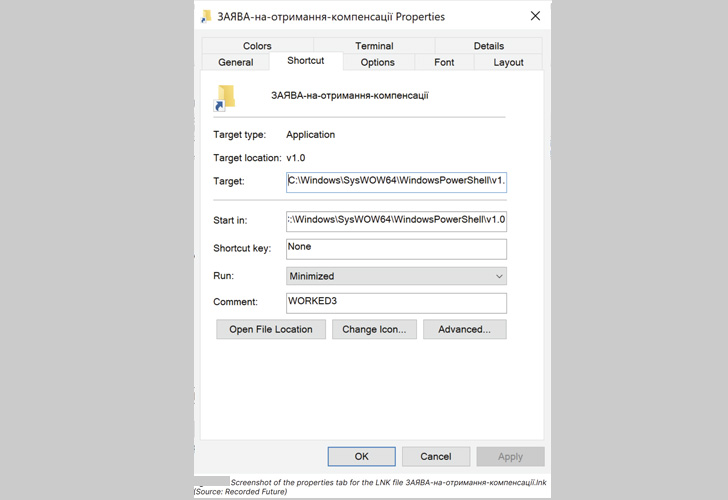

Được nhúng trong tệp ISO, được tạo vào ngày 5 tháng 8 năm 2022, là ba tệp, bao gồm một tệp LNK đánh lừa nạn nhân kích hoạt chuỗi lây nhiễm, dẫn đến việc triển khai cả trình tải Colibri và Warzone RAT tới máy mục tiêu.

Việc thực hiện hồ sơ LNK cũng đưa ra một tài liệu mồi nhử vô hại – một ứng dụng dành cho công dân Ukraine yêu cầu bồi thường bằng tiền và chiết khấu nhiên liệu – nhằm che giấu các hoạt động độc hại.

.