Ngày 17 tháng 4 năm 2023Ravie Lakshmanan

Một dòng phần mềm độc hại mới được phát triển bởi các tác nhân đe dọa có khả năng liên kết với nhóm tội phạm mạng FIN7 đã được các thành viên của nhóm ransomware Conti hiện không còn tồn tại sử dụng, cho thấy sự hợp tác giữa hai nhóm.

Phần mềm độc hại, được đặt tên là dominođược thiết kế chủ yếu để tạo điều kiện thuận lợi cho hoạt động khai thác tiếp theo trên các hệ thống bị xâm nhập, bao gồm cả việc cung cấp một trình đánh cắp thông tin ít được biết đến đã được rao bán trên web đen kể từ tháng 12 năm 2021.

“Các thành viên cũ của tổ chức TrickBot/Conti […] đã sử dụng Domino ít nhất là từ cuối tháng 2 năm 2023 để cung cấp trình đánh cắp thông tin Project Nemesis hoặc các cửa hậu có khả năng cao hơn như Cobalt Strike,” nhà nghiên cứu bảo mật X-Force của IBM Security, Charlotte Hammond cho biết trong một báo cáo được công bố vào tuần trước.

FIN7, còn được gọi là Carbanak và ITG14, là một tổ chức tội phạm mạng lớn nói tiếng Nga được biết là sử dụng một loạt phần mềm độc hại tùy chỉnh để triển khai phần mềm độc hại bổ sung và mở rộng các phương thức kiếm tiền của nó.

Các phân tích gần đây của Mandiant, SentinelOne và PRODAFT thuộc sở hữu của Google đã tiết lộ vai trò của nhóm này là tiền thân của các cuộc tấn công ransomware Maze và Ryuk, chưa kể đến việc tiết lộ các mối liên hệ của nhóm với các dòng Black Basta, DarkSide, REvil và LockBit.

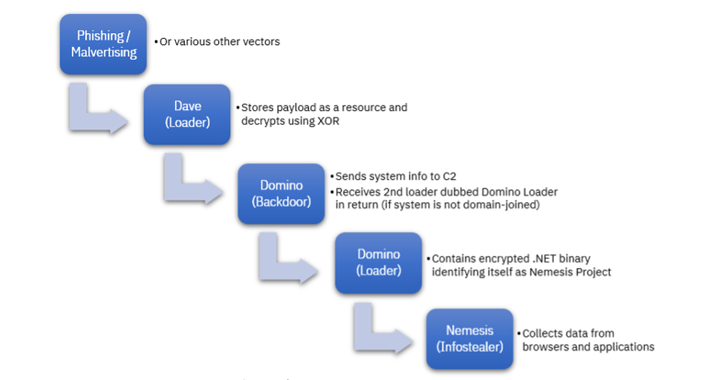

Làn sóng xâm nhập mới nhất, được IBM Security X-Force phát hiện hai tháng trước, liên quan đến việc sử dụng Dave Loader, một công cụ giải mã trước đây được gán cho nhóm Conti (còn gọi là Gold Blackburn, ITG23 hoặc Wizard Spider), để triển khai cửa sau Domino.

Các kết nối tiềm năng của Domino với FIN7 xuất phát từ sự trùng lặp mã nguồn với DICELOADER (còn gọi là Lizar hoặc Tirion), một họ phần mềm độc hại đã được thử nghiệm theo thời gian được quy cho nhóm. Về phần mình, phần mềm độc hại này được thiết kế để thu thập thông tin nhạy cảm cơ bản và truy xuất các tải trọng được mã hóa từ một máy chủ từ xa.

Tạo tác giai đoạn tiếp theo này là một trình tải thứ hai có tên mã là Domino Loader, chứa một trình đánh cắp thông tin .NET được mã hóa có tên là Project Nemesis có khả năng thu thập dữ liệu nhạy cảm từ khay nhớ tạm, Discord, trình duyệt web, ví tiền điện tử, dịch vụ VPN và các ứng dụng khác.

“Domino đã hoạt động trong tự nhiên ít nhất là từ tháng 10 năm 2022, đáng chú ý là khi các quan sát về Lizar bắt đầu giảm,” Hammond chỉ ra, chỉ ra rằng các tác nhân đe dọa có thể đang loại bỏ dần phần sau.

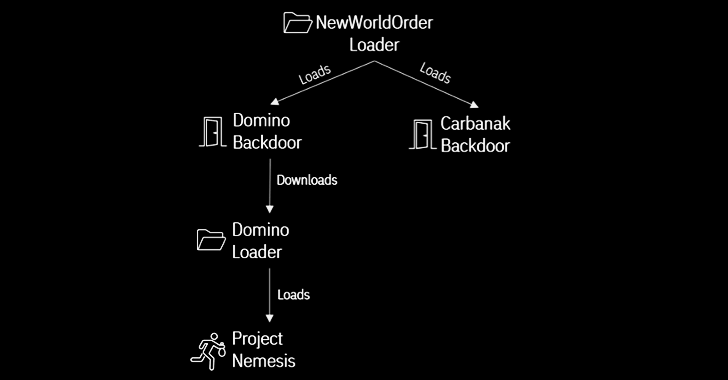

Một liên kết quan trọng khác kết nối Domino với FIN7 xuất hiện từ tháng 12 năm 2022, sử dụng một trình tải khác có tên NewWorldOrder Loader để cung cấp cả cửa hậu Domino và Carbanak.

Cửa hậu và trình tải Domino – cả hai tệp DLL 64 bit được viết bằng Visual C++ – được cho là đã được sử dụng để cài đặt Project Nemesis ít nhất là từ tháng 10 năm 2022, trước khi được các thành viên cũ của Conti sử dụng vào đầu năm nay.

Việc sử dụng phần mềm độc hại đánh cắp bởi các nhà phân phối ransomware không phải là không có tiền lệ. Vào tháng 11 năm 2022, Microsoft đã tiết lộ các hoạt động xâm nhập do một tác nhân đe dọa có tên là DEV-0569 thực hiện. Nhóm này đã lợi dụng phần mềm độc hại BATLOADER để cung cấp Vidar và Cobalt Strike, những phần mềm sau này cuối cùng đã tạo điều kiện cho các cuộc tấn công bằng phần mềm tống tiền do con người điều hành nhằm phân phối phần mềm tống tiền Royal.

Điều này làm tăng khả năng những kẻ đánh cắp thông tin được triển khai trong quá trình lây nhiễm có mức độ ưu tiên thấp hơn (ví dụ: máy tính cá nhân), trong khi những kẻ thuộc miền Active Directory được phục vụ bằng Cobalt Strike.

“Việc sử dụng phần mềm độc hại có liên kết với nhiều nhóm trong một chiến dịch — chẳng hạn như Dave Loader, Domino Backdoor và Project Nemesis Infostealer — làm nổi bật sự phức tạp liên quan đến việc theo dõi các tác nhân đe dọa nhưng cũng cung cấp thông tin chi tiết về cách thức và đối tượng mà chúng hoạt động,” Hammond kết luận .