Ngày 24 tháng 4 năm 2023Ravie LakshmananEndpoint Security / BYOVD

Các tác nhân đe dọa đang sử dụng một “công cụ trốn tránh phòng thủ” không có giấy tờ trước đây có tên là AuKill được thiết kế để vô hiệu hóa phần mềm phát hiện và phản hồi điểm cuối (EDR) bằng phương pháp tấn công Mang trình điều khiển dễ bị tổn thương của riêng bạn (BYOVD).

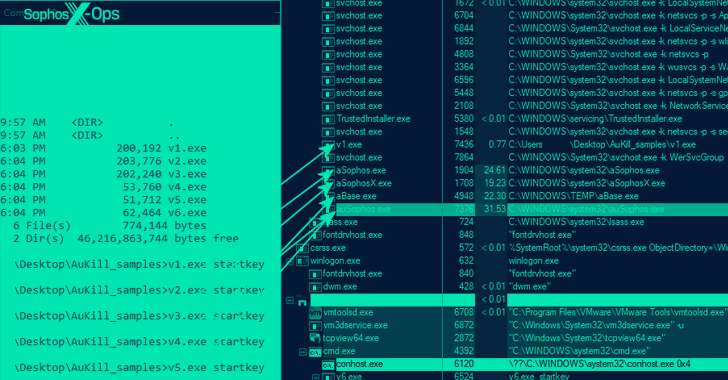

“Công cụ AuKill lạm dụng phiên bản lỗi thời của trình điều khiển được sử dụng bởi phiên bản 16.32 của tiện ích Microsoft, Process Explorer, để vô hiệu hóa các quy trình EDR trước khi triển khai một cửa hậu hoặc phần mềm tống tiền trên hệ thống đích”, nhà nghiên cứu Sophos Andreas Klopsch cho biết trong một báo cáo được công bố cuối cùng. tuần.

Các sự cố được phân tích bởi công ty an ninh mạng cho thấy việc sử dụng AuKill kể từ đầu năm 2023 để triển khai các chủng ransomware khác nhau như Medusa Locker và LockBit. Sáu phiên bản khác nhau của phần mềm độc hại đã được xác định cho đến nay. Mẫu AuKill lâu đời nhất có dấu thời gian biên dịch vào tháng 11 năm 2022.

Kỹ thuật BYOVD dựa vào việc các tác nhân đe dọa lạm dụng trình điều khiển hợp pháp nhưng lỗi thời và có thể khai thác được ký bởi Microsoft (hoặc sử dụng chứng chỉ bị đánh cắp hoặc bị rò rỉ) để giành được các đặc quyền nâng cao và tắt cơ chế bảo mật.

Bằng cách sử dụng các trình điều khiển hợp pháp, có thể khai thác, ý tưởng là bỏ qua một biện pháp bảo vệ chính của Windows được gọi là Thực thi Chữ ký Trình điều khiển để đảm bảo các trình điều khiển chế độ nhân đã được ký bởi cơ quan ký mã hợp lệ trước khi chúng được phép chạy.

Các nhà nghiên cứu của Sophos lưu ý: “Công cụ AuKill yêu cầu các đặc quyền quản trị để hoạt động, nhưng nó không thể cung cấp cho kẻ tấn công những đặc quyền đó”. “Những kẻ đe dọa sử dụng AuKill đã tận dụng các đặc quyền hiện có trong các cuộc tấn công, khi chúng có được chúng thông qua các phương tiện khác.”

Đây không phải là lần đầu tiên trình điều khiển Process Explorer có chữ ký của Microsoft bị vũ khí hóa trong các cuộc tấn công. Vào tháng 11 năm 2022, Sophos cũng nêu chi tiết việc các chi nhánh của LockBit sử dụng một công cụ nguồn mở có tên là Backstab đã lạm dụng các phiên bản lỗi thời của trình điều khiển để chấm dứt các quy trình chống phần mềm độc hại được bảo vệ.

Sau đó vào đầu năm nay, một chiến dịch quảng cáo độc hại đã được phát hiện sử dụng cùng một trình điều khiển để phân phối trình tải .NET có tên MalVirt nhằm triển khai phần mềm độc hại đánh cắp thông tin FormBook.

Sự phát triển này diễn ra khi Trung tâm ứng phó khẩn cấp bảo mật AhnLab (ASEC) tiết lộ rằng các máy chủ MS-SQL được quản lý kém đang được vũ khí hóa để cài đặt phần mềm tống tiền Trigona, phần mềm này trùng lặp với một chủng khác có tên là CryLock.

Nó cũng theo sau những phát hiện rằng các tác nhân của phần mềm tống tiền Play (còn gọi là PlayCrypt) đã được quan sát bằng cách sử dụng các công cụ thu thập dữ liệu tùy chỉnh cho phép liệt kê tất cả người dùng và máy tính trên mạng bị xâm nhập và sao chép các tệp từ Dịch vụ sao chép ổ đĩa (VSS).

Grixba, một phần mềm đánh cắp thông tin dựa trên .NET, được thiết kế để quét máy để tìm các chương trình bảo mật, phần mềm sao lưu và công cụ quản trị từ xa, đồng thời trích xuất dữ liệu đã thu thập được dưới dạng tệp CSV, sau đó được nén vào kho lưu trữ ZIP.

Cũng được sử dụng bởi nhóm tội phạm mạng, được symantec theo dõi với tên Balloonfly, là một Công cụ sao chép VSS được viết bằng .NET sử dụng khung AlphaVSS để liệt kê các tệp và thư mục trong ảnh chụp nhanh VSS và sao chép chúng vào thư mục đích trước khi mã hóa.

Play ransomware đáng chú ý vì không chỉ sử dụng mã hóa không liên tục để tăng tốc quá trình mà còn vì thực tế là nó không hoạt động trên mô hình ransomware-as-a-service (RaaS). Bằng chứng thu thập được cho đến nay chỉ ra Balloonfly thực hiện các cuộc tấn công ransomware cũng như tự phát triển phần mềm độc hại.

Grixba và VSS Copying Tool là công cụ mới nhất trong danh sách dài các công cụ độc quyền như tập lệnh dựa trên Exmatter, Exbyte và PowerShell được các tác nhân ransomware sử dụng để thiết lập nhiều quyền kiểm soát hơn đối với hoạt động của chúng, đồng thời bổ sung thêm các lớp phức tạp để tồn tại môi trường bị xâm phạm và trốn tránh sự phát hiện.

Một kỹ thuật khác ngày càng được các nhóm có động cơ tài chính áp dụng là sử dụng ngôn ngữ lập trình Go để phát triển phần mềm độc hại đa nền tảng và chống lại các nỗ lực phân tích cũng như kỹ thuật đảo ngược.

Thật vậy, một báo cáo từ Cyble tuần trước đã ghi lại một phần mềm ransomware GoLang mới có tên CrossLock sử dụng kỹ thuật tống tiền kép để tăng khả năng thanh toán từ các nạn nhân của nó, bên cạnh việc thực hiện các bước để tránh theo dõi sự kiện cho Windows (ETW).

“Chức năng này có thể cho phép phần mềm độc hại tránh bị phát hiện bởi các hệ thống bảo mật phụ thuộc vào nhật ký sự kiện,” Cyble nói. “CrossLock Ransomware cũng thực hiện một số hành động để giảm cơ hội phục hồi dữ liệu đồng thời tăng hiệu quả của cuộc tấn công.”