Tác nhân đe dọa do nhà nước Iran bảo trợ được theo dõi dưới biệt danh Lyceum đã chuyển sang sử dụng một cửa hậu dựa trên .NET tùy chỉnh mới trong các chiến dịch gần đây nhằm vào Trung Đông.

Các nhà nghiên cứu Niraj Shivtarkar và Avinash Kumar của Zscaler ThreatLabz cho biết: “Phần mềm độc hại mới là DNS Backdoor dựa trên .NET, là phiên bản tùy chỉnh của công cụ nguồn mở ‘DIG.net'.

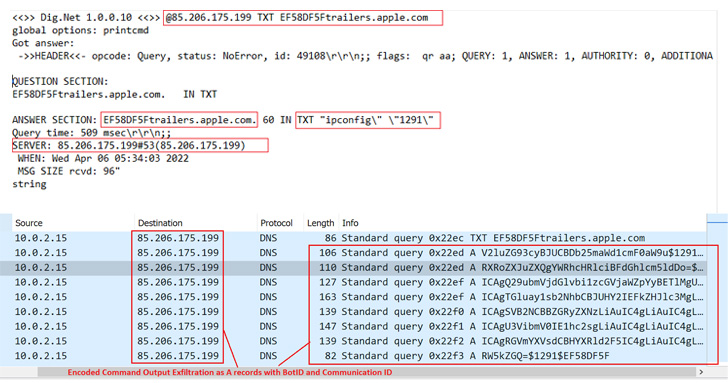

“Phần mềm độc hại này sử dụng kỹ thuật tấn công DNS được gọi là ‘DNS Hijacking', trong đó máy chủ DNS do kẻ tấn công kiểm soát thao túng phản hồi của các truy vấn DNS và giải quyết chúng theo yêu cầu độc hại của chúng.”

Đánh cắp DNS là một cuộc tấn công chuyển hướng trong đó các truy vấn DNS đến các trang web chính hãng bị chặn để đưa người dùng không nghi ngờ đến các trang lừa đảo dưới sự kiểm soát của kẻ thù. Không giống như nhiễm độc bộ nhớ cache, chiếm quyền điều khiển DNS nhắm mục tiêu vào bản ghi DNS của trang web trên máy chủ định danh, chứ không phải là bộ nhớ cache của trình phân giải.

Lyceum, còn được gọi là Hexane, Spirlin, hoặc Siamesekitten, chủ yếu được biết đến với các cuộc tấn công mạng ở Trung Đông và châu Phi. Đầu năm nay, công ty an ninh mạng eset của Slovakia đã gắn các hoạt động của mình với một tác nhân đe dọa khác có tên là OilRig (hay còn gọi là APT34).

Chuỗi lây nhiễm mới nhất liên quan đến việc sử dụng Tài liệu Microsoft có chứa macro được tải xuống từ miền có tên “news-spot[.]trực tiếp, “mạo danh một bản tin hợp pháp từ Đài Châu Âu Tự do / Đài Tự do về các cuộc tấn công bằng máy bay không người lái của Iran vào tháng 12 năm 2021.

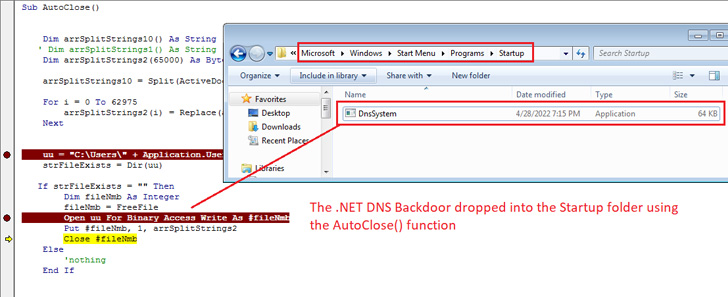

Việc kích hoạt macro dẫn đến việc thực thi một mã độc hại làm rơi bộ cấy vào thư mục Khởi động Windows để thiết lập tính bền bỉ và đảm bảo nó tự động chạy mỗi khi hệ thống được khởi động lại.

Cửa hậu .NET DNS, được gọi là DnsSystem, là một biến thể được làm lại của công cụ phân giải DNS DIG.net mã nguồn mở, cho phép tác nhân Lyceum phân tích cú pháp các phản hồi DNS được cấp từ máy chủ DNS (“cyberclub[.]một “) và thực hiện các mục tiêu bất chính của nó.

Ngoài việc lạm dụng giao thức DNS cho giao tiếp lệnh và kiểm soát (C2) để tránh bị phát hiện, phần mềm độc hại còn được trang bị để tải lên và tải xuống các tệp tùy ý đến và từ máy chủ từ xa cũng như thực thi các lệnh hệ thống độc hại từ xa trên máy chủ bị xâm nhập.

Các nhà nghiên cứu cho biết: “Các tác nhân của mối đe dọa APT đang liên tục phát triển các chiến thuật và phần mềm độc hại để thực hiện thành công các cuộc tấn công nhằm vào các mục tiêu của chúng. “Những kẻ tấn công liên tục áp dụng các thủ thuật chống phân tích mới để trốn tránh các giải pháp bảo mật; việc đóng gói lại phần mềm độc hại khiến việc phân tích tĩnh càng trở nên khó khăn hơn.”

.