Một phân tích thấu đáo về FIN7 đã vạch mặt hệ thống phân cấp tổ chức của tổ chức tội phạm mạng, đồng thời làm sáng tỏ vai trò của tổ chức này với tư cách là một chi nhánh thực hiện các cuộc tấn công ransomware.

Nó cũng đã phơi bày mối liên hệ sâu sắc hơn giữa nhóm và hệ sinh thái mối đe dọa lớn hơn bao gồm các dòng ransomware DarkSide, REvil và LockBit hiện không còn tồn tại.

Nhóm đe dọa hoạt động mạnh, còn được gọi là Carbanak, được biết đến với việc sử dụng một kho công cụ và chiến thuật phong phú để mở rộng “tầm nhìn tội phạm mạng” của mình, bao gồm thêm phần mềm tống tiền vào vở kịch của mình và thành lập các công ty bảo mật giả mạo để thu hút các nhà nghiên cứu thực hiện các cuộc tấn công bằng mã độc tống tiền dưới tên gọi Carbanak. chiêu bài thử nghiệm thâm nhập.

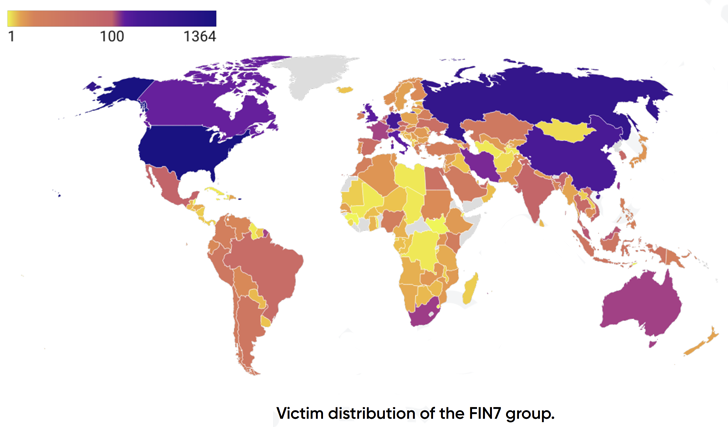

Hơn 8.147 nạn nhân đã bị kẻ thù có động cơ tài chính xâm phạm trên khắp thế giới, với phần lớn các tổ chức ở Hoa Kỳ Các quốc gia nổi bật khác bao gồm Trung Quốc, Đức, Canada, Ý và Vương quốc Anh

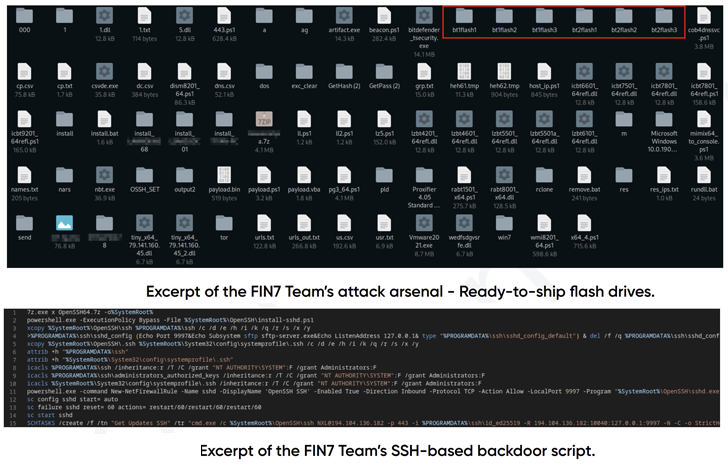

Trong những năm qua, các kỹ thuật xâm nhập của FIN7 đã đa dạng hóa hơn nữa ngoài kỹ thuật xã hội truyền thống để bao gồm các ổ USB bị nhiễm virus, thỏa hiệp chuỗi cung ứng phần mềm và sử dụng thông tin đăng nhập bị đánh cắp được mua từ các thị trường ngầm.

PRODAFT cho biết: “Ngày nay, cách tiếp cận ban đầu của nó là lựa chọn cẩn thận các công ty có giá trị cao từ nhóm hệ thống doanh nghiệp đã bị xâm phạm và buộc họ phải trả khoản tiền chuộc lớn để khôi phục dữ liệu của họ hoặc tìm kiếm các cách độc đáo để kiếm tiền từ dữ liệu và truy cập từ xa”. báo cáo được chia sẻ với The Hacker News.

Theo công ty an ninh mạng Thụy Sĩ, các tác nhân đe dọa cũng đã được quan sát thấy là vũ khí hóa các lỗ hổng trong Microsoft Exchange, chẳng hạn như lỗ hổng CVE-2020-0688, CVE-2021-42321, ProxyLogon và ProxyShell trong Microsoft Exchange Server để xâm nhập vào môi trường mục tiêu. .

Bất chấp việc sử dụng các chiến thuật tống tiền kép, các cuộc tấn công do nhóm thực hiện đã triển khai các cửa hậu trên các hệ thống bị xâm nhập, ngay cả trong các tình huống mà nạn nhân đã trả tiền chuộc.

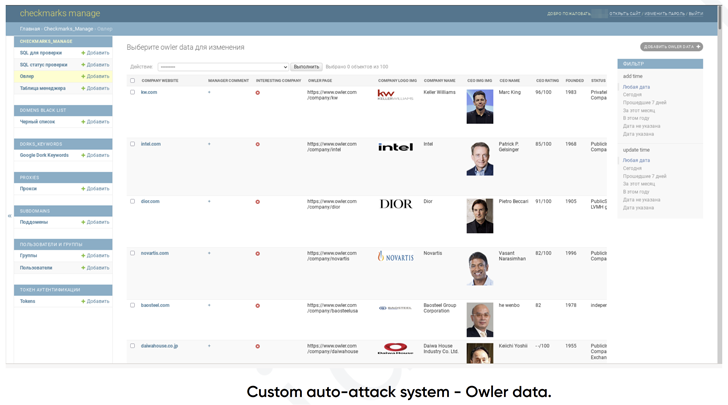

Ý tưởng là bán lại quyền truy cập vào các trang phục ransomware khác và nhắm mục tiêu lại các nạn nhân như một phần trong kế hoạch kiếm tiền bất hợp pháp của nó, nhấn mạnh nỗ lực giảm thiểu nỗ lực và tối đa hóa lợi nhuận, chưa kể đến việc ưu tiên các công ty dựa trên doanh thu hàng năm, ngày thành lập, và số lượng nhân viên.

Các nhà nghiên cứu cho biết: “Điều này chứng tỏ một loại nghiên cứu khả thi cụ thể được coi là hành vi độc nhất giữa các nhóm tội phạm mạng”.

Nói cách khác, phương thức hoạt động của FIN7 tóm tắt lại điều này: Nó sử dụng các dịch vụ như Dun & Bradstreet (DNB), Crunchbase, Owler và Zoominfo để lọt vào danh sách rút gọn của các công ty và tổ chức có doanh thu cao nhất. Nó cũng sử dụng các nền tảng phân tích trang web khác như MuStat và Similarweb để theo dõi lưu lượng truy cập vào các trang web của nạn nhân.

Sau đó, quyền truy cập ban đầu được lấy thông qua một trong nhiều vectơ xâm nhập, tiếp theo là lọc dữ liệu, mã hóa tệp và cuối cùng xác định số tiền chuộc dựa trên doanh thu của công ty.

Các trình tự lây nhiễm này cũng được thiết kế để tải các trojan truy cập từ xa như Carbanak, Lizar (hay còn gọi là Tirion) và IceBot, những thứ sau này được ghi nhận lần đầu tiên bởi tư vấn Gemini thuộc sở hữu của Recorded Future vào tháng 1 năm 2022.

Các công cụ khác do FIN7 phát triển bao gồm các mô-đun để tự động quét các máy chủ Microsoft Exchange dễ bị tổn thương và các ứng dụng web công khai khác cũng như Cobalt Strike để xử lý hậu khai thác.

Một dấu hiệu khác cho thấy các nhóm tội phạm hoạt động giống như các công ty truyền thống, FIN7 tuân theo cấu trúc nhóm bao gồm quản lý cấp cao nhất, nhà phát triển, người kiểm tra, chi nhánh và nhóm tiếp thị, mỗi người trong số họ được giao nhiệm vụ riêng.

Trong khi hai thành viên tên là Alex và Rash là những người đóng vai trò chính đằng sau hoạt động, thành viên quản lý thứ ba tên là Sergey-Oleg chịu trách nhiệm giao nhiệm vụ cho các cộng sự khác của nhóm và giám sát việc thực hiện của họ.

Tuy nhiên, người ta cũng quan sát thấy rằng những người điều hành ở vị trí quản trị viên tham gia vào việc ép buộc và tống tiền để đe dọa các thành viên trong nhóm làm việc nhiều hơn và đưa ra tối hậu thư để “làm tổn thương các thành viên gia đình của họ trong trường hợp từ chức hoặc trốn tránh trách nhiệm.”

Những phát hiện này được đưa ra hơn một tháng sau khi công ty an ninh mạng SentinelOne xác định được các mối liên hệ tiềm ẩn giữa FIN7 và hoạt động của phần mềm tống tiền Black Basta.

PRODAFT kết luận: “FIN7 đã tự khẳng định mình là một nhóm APT cực kỳ linh hoạt và nổi tiếng nhắm đến các công ty doanh nghiệp.

“Động thái đặc trưng của họ là nghiên cứu kỹ lưỡng các công ty dựa trên doanh thu, số lượng nhân viên, trụ sở chính và thông tin trang web để xác định các mục tiêu có lợi nhất. Mặc dù họ có các vấn đề nội bộ liên quan đến việc phân bổ nguồn tiền thu được không đồng đều và các hoạt động có phần đáng ngờ đối với các thành viên của họ , họ đã quản lý để thiết lập sự hiện diện mạnh mẽ trong lĩnh vực tội phạm mạng.”