Tổ chức ransomware-as-a-service (RaaS) Black Basta đã thu thập được gần 50 nạn nhân ở Hoa Kỳ, Canada, Vương quốc Anh, Úc và New Zealand trong vòng hai tháng kể từ khi nó xuất hiện trong tự nhiên, khiến nó trở thành một mối đe dọa nổi bật trong một cửa sổ ngắn.

Cybereason cho biết trong một báo cáo: “Black Basta đã được quan sát thấy nhắm mục tiêu vào một loạt các ngành công nghiệp, bao gồm sản xuất, xây dựng, giao thông vận tải, viễn thông, dược phẩm, mỹ phẩm, hệ thống ống nước và hệ thống sưởi, đại lý ô tô, nhà sản xuất quần áo lót và hơn thế nữa”.

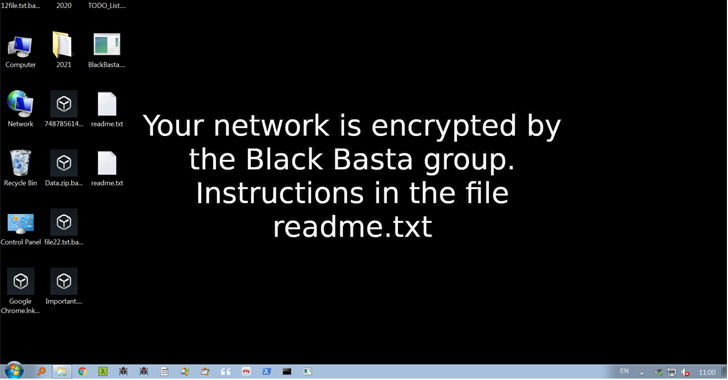

Tương tự như các hoạt động ransomware khác, Black Basta được biết là sử dụng chiến thuật tống tiền kép đã được thử nghiệm và thử nghiệm để cướp thông tin nhạy cảm từ các mục tiêu và đe dọa xuất bản dữ liệu bị đánh cắp trừ khi thanh toán kỹ thuật số được thực hiện.

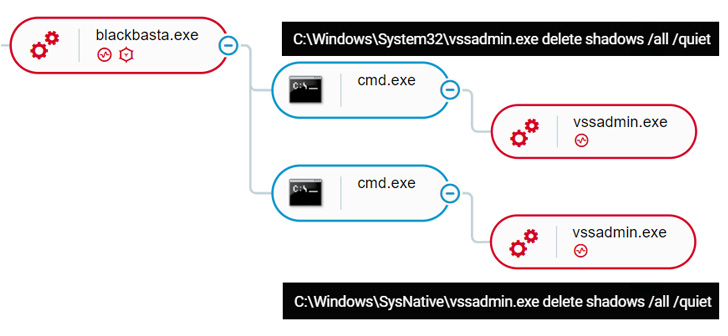

Một kẻ tham gia mới trong bối cảnh ransomware vốn đã đông đúc, các cuộc xâm nhập liên quan đến mối đe dọa đã tận dụng QBot (hay còn gọi là Qakbot) như một phương tiện để duy trì sự bền bỉ trên các máy chủ bị xâm nhập và thu thập thông tin đăng nhập, trước khi di chuyển ngang qua mạng và triển khai phần mềm độc hại mã hóa tệp.

Hơn nữa, các tác nhân đằng sau Black Basta đã phát triển một biến thể Linux được thiết kế để tấn công các máy ảo VMware ESXi (máy ảo) chạy trên các máy chủ doanh nghiệp, đặt nó ngang hàng với các nhóm khác như LockBit, Hive và Cheerscrypt.

Theo nhà nghiên cứu bảo mật Ido Cohen, phát hiện này được đưa ra khi tổ chức tội phạm mạng đã thêm Elbit Systems của Mỹ, nhà sản xuất các giải pháp quốc phòng, hàng không vũ trụ và an ninh, vào danh sách các nạn nhân của nó vào cuối tuần qua, theo nhà nghiên cứu bảo mật Ido Cohen.

Black Basta được cho là bao gồm các thành viên thuộc nhóm Conti sau khi nhóm này đóng cửa hoạt động để đáp lại sự giám sát của cơ quan thực thi pháp luật gia tăng và một vụ rò rỉ lớn cho thấy các công cụ và chiến thuật của họ xâm nhập vào phạm vi công cộng sau khi đứng về phía Nga trong cuộc chiến chống lại đất nước. Ukraina.

“Tôi không thể bắn bất cứ thứ gì, nhưng tôi có thể chiến đấu bằng bàn phím và chuột”, chuyên gia máy tính Ukraine đứng sau vụ rò rỉ, người có bút danh là Danylo và đã phát hành kho tàng dữ liệu như một hình thức trả thù kỹ thuật số, nói với CNN vào tháng 3 năm 2022. .

Nhóm Conti kể từ đó đã bác bỏ rằng nó được liên kết với Black Basta. Tuần trước, nó đã ngừng hoạt động cơ sở hạ tầng công khai cuối cùng còn lại, bao gồm hai máy chủ Tor được sử dụng để làm rò rỉ dữ liệu và thương lượng với nạn nhân, đánh dấu sự chấm dứt chính thức của doanh nghiệp tội phạm.

Trong thời gian đó, nhóm tiếp tục duy trì mặt tiền của một hoạt động tích cực bằng cách nhắm mục tiêu vào chính phủ Costa Rica, trong khi một số thành viên chuyển sang các trang phục ransomware khác và thương hiệu đã trải qua một cuộc cải tổ về mặt tổ chức đã chứng kiến nó phát triển thành các nhóm con nhỏ hơn với các động cơ và hoạt động kinh doanh khác nhau. các mô hình khác nhau, từ ăn cắp dữ liệu đến hoạt động như các chi nhánh độc lập.

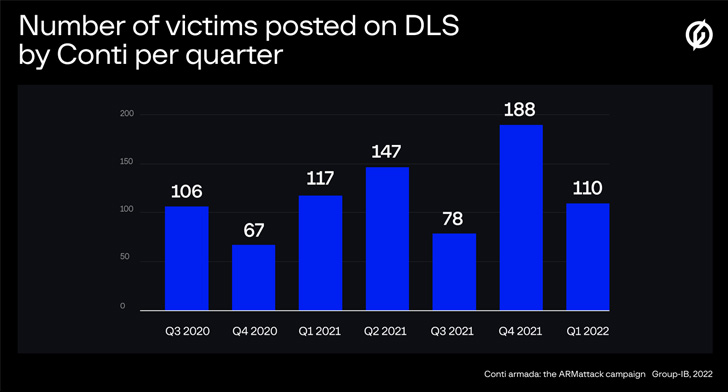

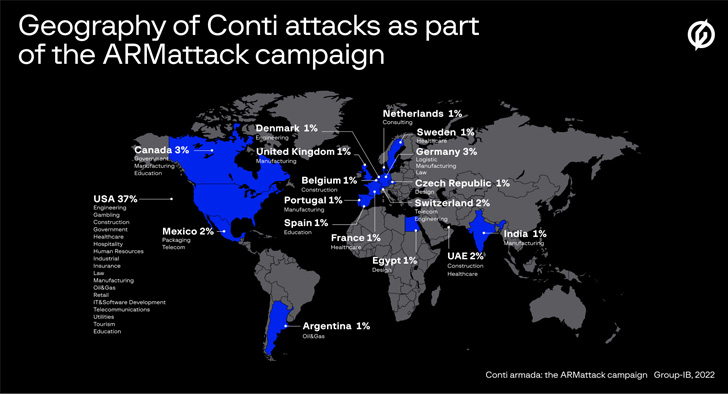

Theo một báo cáo toàn diện từ Group-IB nêu chi tiết các hoạt động của mình, nhóm Conti được cho là đã trở thành nạn nhân của hơn 850 thực thể kể từ lần đầu tiên được quan sát thấy vào tháng 2 năm 2020, ảnh hưởng đến hơn 40 tổ chức trên toàn thế giới như một phần của cuộc tấn công hack “nhanh như chớp” kéo dài từ ngày 17 tháng 11 đến ngày 20 tháng 12 năm 2021.

Được mệnh danh là “ARMattack” bởi công ty có trụ sở tại Singapore, các cuộc xâm nhập chủ yếu nhằm vào các tổ chức của Mỹ (37%), tiếp theo là Đức (3%), Thụy Sĩ (2%), UAE (2%), Hà Lan, Tây Ban Nha, Pháp, Cộng hòa Séc, Thụy Điển, Đan Mạch và Ấn Độ (1% mỗi nước).

Năm lĩnh vực hàng đầu mà Conti nhắm mục tiêu trong lịch sử là sản xuất (14%), bất động sản (11,1%), hậu cần (8,2%), dịch vụ chuyên nghiệp (7,1%) và thương mại (5,5%), với các nhà khai thác đặc biệt chọn ra các công ty ở Mỹ (58,4%), Canada (7%), Anh (6,6%), Đức (5,8%), Pháp (3,9%) và Ý (3,1%).

“Hoạt động gia tăng của Conti và vụ rò rỉ dữ liệu cho thấy ransomware không còn là trò chơi giữa các nhà phát triển phần mềm độc hại bình thường, mà là một ngành RaaS bất hợp pháp mang lại việc làm cho hàng trăm tội phạm mạng trên toàn thế giới với nhiều chuyên môn khác nhau”, Ivan Pisarev của Group-IB cho biết.

“Trong ngành công nghiệp này, Conti là một tay chơi khét tiếng, thực tế đã tạo ra một ‘công ty CNTT' với mục tiêu là moi tiền lớn. Rõ ràng là […] rằng nhóm sẽ tiếp tục hoạt động của mình, tự mình hoặc với sự trợ giúp của các dự án ‘công ty con'. “

.