Ngày 27 tháng 1 năm 2023Ravie Lakshmanan Bảo mật điểm cuối / Phần mềm độc hại

Các nhà nghiên cứu an ninh mạng đã phát hiện ra một mẫu PlugX sử dụng các phương pháp lén lút để lây nhiễm các thiết bị phương tiện USB có thể tháo rời được đính kèm nhằm truyền phần mềm độc hại sang các hệ thống khác.

Các nhà nghiên cứu Mike Harbison và Jen Miller-Osborn của Palo Alto Networks Unit 42 cho biết: “Biến thể PlugX này có thể bị sâu và lây nhiễm các thiết bị USB theo cách mà nó ẩn mình khỏi hệ thống tệp điều hành Windows”. “Người dùng sẽ không biết thiết bị USB của họ bị nhiễm hoặc có thể được sử dụng để lấy dữ liệu ra khỏi mạng của họ.”

Công ty an ninh mạng cho biết họ đã phát hiện ra cổ vật này trong nỗ lực ứng phó sự cố sau cuộc tấn công ransomware Black Basta nhằm vào một nạn nhân giấu tên. Trong số các công cụ khác được phát hiện trong môi trường bị xâm nhập bao gồm trình tải phần mềm độc hại Gootkit và khung nhóm đỏ Brute Ratel C4.

Việc sử dụng Brute Ratel của nhóm Black Basta trước đây đã được Trend Micro nhấn mạnh vào tháng 10 năm 2022, với phần mềm được phân phối dưới dạng tải trọng giai đoạn hai thông qua chiến dịch lừa đảo Qakbot. Theo Quadrant Security, chuỗi tấn công kể từ đó đã được sử dụng để chống lại một tập đoàn năng lượng khu vực lớn có trụ sở tại miền đông nam Hoa Kỳ.

Tuy nhiên, không có bằng chứng nào cho thấy mối liên hệ giữa PlugX, một cửa hậu được chia sẻ rộng rãi giữa một số nhóm quốc gia Trung Quốc hoặc Gootkit với băng nhóm ransomware Black Basta, cho thấy rằng nó có thể đã được triển khai bởi các tác nhân khác.

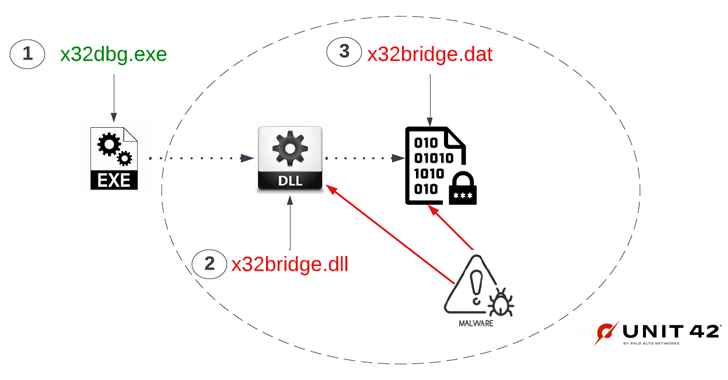

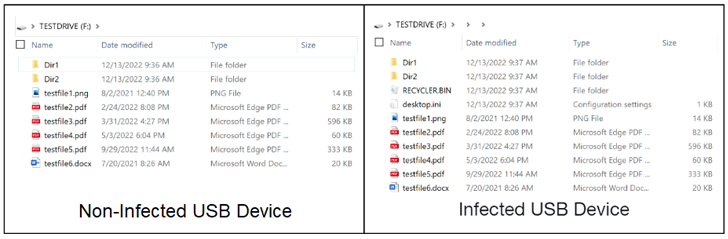

Biến thể USB của PlugX đáng chú ý vì nó sử dụng một ký tự Unicode cụ thể được gọi là không gian không phá vỡ (U+00A0) để ẩn các tệp trong thiết bị USB được cắm vào máy trạm.

“Ký tự khoảng trắng ngăn hệ điều hành Windows hiển thị tên thư mục, che giấu nó thay vì để lại một thư mục không tên trong Explorer,” các nhà nghiên cứu giải thích về kỹ thuật mới này.

Cuối cùng, tệp lối tắt Windows (.LNK) được tạo trong thư mục gốc của ổ đĩa flash được sử dụng để thực thi phần mềm độc hại từ thư mục ẩn. Mẫu PlugX không chỉ được giao nhiệm vụ cấy phần mềm độc hại vào máy chủ mà còn sao chép nó trên bất kỳ thiết bị di động nào có thể được kết nối với nó bằng cách ngụy trang nó bên trong thư mục thùng rác.

Về phần mình, tệp lối tắt mang cùng tên với tên của thiết bị USB và xuất hiện dưới dạng biểu tượng ổ đĩa, với các tệp hoặc thư mục hiện có trên thư mục gốc của thiết bị di động được chuyển đến một thư mục ẩn được tạo bên trong thư mục “lối tắt” .

Đơn vị 42 cho biết: “Bất cứ khi nào tệp lối tắt từ thiết bị USB bị nhiễm được nhấp vào, phần mềm độc hại PlugX sẽ khởi chạy Windows Explorer và chuyển đường dẫn thư mục dưới dạng tham số”. “Điều này sau đó sẽ hiển thị các tệp trên thiết bị USB từ bên trong các thư mục ẩn và cũng lây nhiễm máy chủ bằng phần mềm độc hại PlugX.”

Kỹ thuật dựa trên thực tế là Windows File Explorer (trước đây là Windows Explorer) theo mặc định không hiển thị các mục ẩn. Nhưng điều thông minh ở đây là các tệp độc hại trong cái gọi là thùng rác không được hiển thị khi bật cài đặt.

Điều này thực sự có nghĩa là các tệp giả mạo chỉ có thể được xem trên hệ điều hành giống Unix như Ubuntu hoặc bằng cách gắn thiết bị USB vào một công cụ pháp y.

Các nhà nghiên cứu cho biết: “Sau khi một thiết bị USB bị phát hiện và bị lây nhiễm, mọi tệp mới được ghi vào thư mục gốc của thiết bị USB sau khi lây nhiễm sẽ được chuyển đến thư mục ẩn trong thiết bị USB”. “Vì tệp lối tắt Windows giống với tệp của thiết bị USB và phần mềm độc hại hiển thị các tệp của nạn nhân, nên họ vô tình tiếp tục phát tán phần mềm độc hại PlugX.”

Đơn vị 42 cho biết họ cũng phát hiện ra một biến thể thứ hai của PlugX, ngoài việc lây nhiễm các thiết bị USB, còn sao chép thêm tất cả các tệp Adobe PDF và Microsoft Word từ máy chủ sang một thư mục ẩn khác trên thiết bị USB do phần mềm độc hại tạo ra.

Việc sử dụng ổ USB như một phương tiện để lọc các tệp quan tâm cụ thể khỏi các mục tiêu của nó cho thấy một phần của các tác nhân đe dọa đã cố gắng nhảy qua các mạng bị chặn.

Với sự phát triển mới nhất, PlugX gia nhập hàng ngũ các họ phần mềm độc hại khác như ANDROMEDA và Raspberry Robin đã thêm khả năng lây lan qua các ổ USB bị nhiễm.

Các nhà nghiên cứu kết luận: “Việc phát hiện ra những mẫu này cho thấy sự phát triển của PlugX vẫn còn tồn tại và phát triển tốt trong số ít nhất một số kẻ tấn công có kỹ năng kỹ thuật cao và nó vẫn là một mối đe dọa đang hoạt động”.