Ngày 27 tháng 2 năm 2023Ravie Lakshmanan Phần mềm độc hại / Tấn công mạng

Các cắmx trojan truy cập từ xa đã được quan sát thấy là giả dạng một công cụ gỡ lỗi Windows mã nguồn mở có tên là x64dbg nhằm cố gắng phá vỡ các biện pháp bảo vệ an ninh và giành quyền kiểm soát hệ thống mục tiêu.

Các nhà nghiên cứu Buddy Tancio, Jed Valderama và Catherine Loveria của Trend Micro cho biết: “Tệp này là một công cụ gỡ lỗi mã nguồn mở hợp pháp dành cho Windows, thường được sử dụng để kiểm tra mã chế độ nhân và chế độ người dùng, kết xuất sự cố hoặc thanh ghi CPU”. một báo cáo được công bố vào tuần trước.

PlugX, còn được gọi là Korplug, là một mô-đun cấy ghép sau khai thác, ngoài những thứ khác, được biết đến với nhiều chức năng như lọc dữ liệu và khả năng sử dụng máy bị xâm nhập cho các mục đích bất chính.

Mặc dù lần đầu tiên được ghi nhận cách đây một thập kỷ vào năm 2012, nhưng các mẫu ban đầu của phần mềm độc hại này có từ tháng 2 năm 2008, theo một báo cáo của Trend Micro vào thời điểm đó. Trong những năm qua, PlugX đã được sử dụng bởi những kẻ đe dọa có mối liên hệ với Trung Quốc cũng như các nhóm tội phạm mạng.

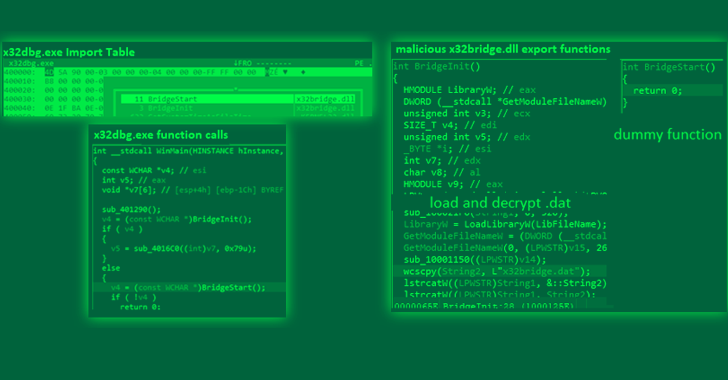

Một trong những phương pháp chính mà phần mềm độc hại sử dụng là kỹ thuật tải bên DLL để tải một tệp DLL độc hại từ ứng dụng phần mềm được ký điện tử, trong trường hợp này là công cụ gỡ lỗi x64dbg (x32dbg.exe).

Điều đáng chú ý ở đây là các cuộc tấn công tải bên DLL tận dụng cơ chế thứ tự tìm kiếm DLL trong Windows để cài đặt và sau đó gọi một ứng dụng hợp pháp thực thi tải trọng lừa đảo.

Các nhà nghiên cứu cho biết: “Là một ứng dụng hợp pháp, chữ ký số hợp lệ của x32dbg.exe có thể gây nhầm lẫn cho một số công cụ bảo mật, cho phép các tác nhân đe dọa bay dưới radar, duy trì sự bền bỉ, leo thang đặc quyền và bỏ qua các hạn chế thực thi tệp”.

Việc chiếm quyền điều khiển x64dbg để tải PlugX đã được tiết lộ vào tháng trước bởi Đơn vị 42 của Palo Alto Networks, đơn vị này đã phát hiện ra một biến thể mới của phần mềm độc hại ẩn các tệp độc hại trên các thiết bị USB di động để lây nhiễm sang các máy chủ Windows khác.

Tính bền bỉ đạt được thông qua các sửa đổi Windows Registry và tạo các tác vụ theo lịch trình để đảm bảo quyền truy cập liên tục ngay cả sau khi khởi động lại hệ thống.

Phân tích của Trend Micro về chuỗi tấn công cũng cho thấy việc sử dụng x32dbg.exe để triển khai một cửa hậu, một ứng dụng vỏ UDP thu thập thông tin hệ thống và chờ các hướng dẫn bổ sung từ một máy chủ từ xa.

“Mặc dù có những tiến bộ trong công nghệ bảo mật, những kẻ tấn công vẫn tiếp tục sử dụng [DLL side-loading] vì nó khai thác niềm tin cơ bản vào các ứng dụng hợp pháp,” các nhà nghiên cứu cho biết.

“Kỹ thuật này sẽ vẫn khả thi đối với những kẻ tấn công để phân phối phần mềm độc hại và giành quyền truy cập vào thông tin nhạy cảm miễn là các hệ thống và ứng dụng tiếp tục tin tưởng và tải các thư viện động.”