Ngày 27 tháng 1 năm 2023Tin tức về hacker Phân tích phần mềm độc hại

Orcus là một Trojan truy cập từ xa với một số đặc điểm riêng biệt. RAT cho phép kẻ tấn công tạo các phần bổ trợ và cung cấp một bộ tính năng cốt lõi mạnh mẽ khiến nó trở thành một chương trình độc hại khá nguy hiểm trong cùng loại.

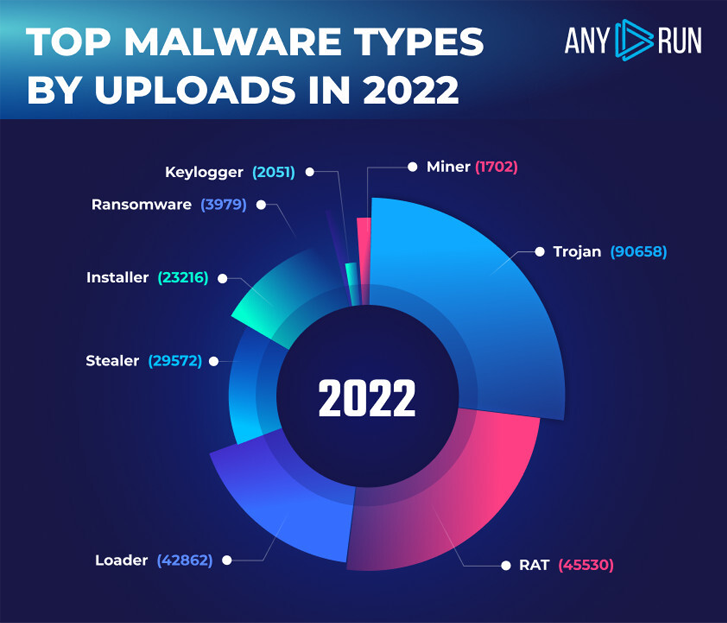

RAT là một loại khá ổn định, luôn đứng đầu.

Đó là lý do tại sao bạn chắc chắn sẽ bắt gặp loại này trong quá trình luyện tập của mình và đặc biệt là dòng Orcus. Để đơn giản hóa việc phân tích của bạn, chúng tôi đã thu thập 3 mẹo vặt mà bạn nên tận dụng. Chúng ta đi đây.

Orcus RAT là gì?

Sự định nghĩa. Orcus RAT là một loại chương trình phần mềm độc hại cho phép truy cập và điều khiển máy tính và mạng từ xa. Nó là một loại Trojan truy cập từ xa (RAT) đã được những kẻ tấn công sử dụng để giành quyền truy cập và kiểm soát máy tính và mạng.

khả năng. Sau khi được tải xuống máy tính hoặc mạng, nó bắt đầu thực thi mã độc, cho phép kẻ tấn công giành quyền truy cập và kiểm soát. Nó có khả năng đánh cắp dữ liệu, tiến hành giám sát và khởi động các cuộc tấn công DDoS.

Phân bổ. Phần mềm độc hại thường lây lan qua email, trang web độc hại và các cuộc tấn công kỹ thuật xã hội. Nó cũng thường đi kèm với các chương trình phần mềm độc hại khác, chẳng hạn như Trojan, sâu máy tính và vi rút.

Lifehacks để phân tích phần mềm độc hại Orcus RAT

Phần mềm độc hại này được thiết kế để khó phát hiện vì nó thường sử dụng các kỹ thuật mã hóa và che giấu tinh vi để ngăn chặn việc phát hiện. Và nếu bạn cần tìm hiểu cốt lõi của Orcus, cấu hình RAT có tất cả dữ liệu bạn cần.

Và có một số thủ thuật mà bạn nên chú ý khi thực hiện phân tích Orcus RAT.

Hôm nay chúng tôi điều tra mẫu .NET mà bạn có thể tải xuống miễn phí trong cơ sở dữ liệu ANY.RUN:

SHA-256: 258a75a4dee6287ea6d15ad7b50b35ac478c156f0d8ebfc978c6bbbbc4d441e1

1 — Làm quen với các lớp Orcus

Bạn nên bắt đầu bằng việc kiểm tra các lớp phần mềm độc hại nơi bạn có thể nhận được các đặc điểm của chương trình ẩn. Một loạt dữ liệu mà các lớp chứa chính xác là thứ sẽ hữu ích cho nghiên cứu của bạn.

Một không gian tên Orcus.Config có các lớp sau:

Nhược điểm: Dữ liệu thư mục và tệp của Orcus, ví dụ: đường dẫn đến tệp lưu tổ hợp phím của người dùng hoặc đến thư mục chứa các plugin được mẫu sử dụng. Cài đặt: chứa các phương thức trình bao để giải mã cấu hình phần mềm độc hại và các plugin của nó. SettingsData: là một lớp tĩnh chỉ với các trường cấu hình plugin và phần mềm độc hại được mã hóa.

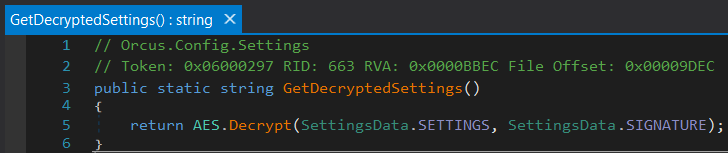

2 — Tìm tài nguyên Orcus RAT

Một khi bạn đi sâu vào Cài đặt lớp, bạn có thể nhận thấy GetDecryptedSettings phương pháp. Sau đó, nó gọi ra AES.Decrypt. Và có vẻ như công việc của bạn đã hoàn thành và cấu hình phần mềm độc hại cuối cùng đã được tìm thấy. Nhưng chờ đã – tập hợp không chứa Orcus.Shared.Encryption không gian tên.

Orcus RAT lưu trữ các tập hợp bổ sung bên trong tài nguyên phần mềm độc hại bằng thuật toán ‘xả hơi'. Bạn có thể vào tài nguyên để tìm lắp ráp cần thiết. Giải nén chúng sẽ cho phép bạn tiết lộ thuật toán giải mã mà một mẫu Orcus sử dụng. Điều đó mang lại thêm một cuộc sống cho ngày hôm nay.

3 — Giải mã dữ liệu

Cuộc săn lùng kho báu của chúng tôi vẫn tiếp tục vì dữ liệu cấu hình được mã hóa.

Orcus RAT mã hóa dữ liệu bằng thuật toán AES và sau đó mã hóa dữ liệu được mã hóa bằng Base64.

Cách giải mã dữ liệu:

tạo khóa từ một chuỗi nhất định bằng cách sử dụng triển khai PBKDF1 của Microsoft, giải mã dữ liệu từ Base64, áp dụng khóa đã tạo để giải mã dữ liệu qua thuật toán AES256 ở chế độ CBC.

Kết quả của việc giải mã, chúng tôi nhận được cấu hình phần mềm độc hại ở định dạng XML. Và tất cả các bí mật của Orcus hiện đang nằm trong tay bạn.

Nhận tất cả cùng một lúc trong hộp cát phần mềm độc hại

Phân tích phần mềm độc hại không phải là một miếng bánh, chắc chắn cần có thời gian và công sức để bẻ khóa một mẫu. Đó là lý do tại sao việc cắt giảm chi phí luôn là điều tuyệt vời: có được tất cả cùng một lúc và trong thời gian ngắn. Câu trả lời rất đơn giản – hãy sử dụng sandbox phần mềm độc hại.

Sandbox phần mềm độc hại ANY.RUN tự động truy xuất cấu hình cho Orcus RAT. Đó là một cách dễ dàng hơn nhiều để phân tích một đối tượng độc hại. Hãy dùng thử ngay bây giờ – dịch vụ đã truy xuất tất cả dữ liệu từ mẫu Orcus này, vì vậy bạn có thể tận hưởng quá trình nghiên cứu suôn sẻ.

⚡ Viết mã khuyến mãi “hackernews1” tại [email protected] bằng địa chỉ email doanh nghiệp của bạn và nhận miễn phí 14 ngày đăng ký cao cấp ANY.RUN!

Phần kết luận

Orcus RAT giả dạng là một công cụ quản trị từ xa hợp pháp, mặc dù rõ ràng từ các tính năng và chức năng của nó thì nó không phải và không bao giờ có ý định trở thành. Phân tích phần mềm độc hại giúp lấy thông tin cho an ninh mạng của công ty bạn.

bảo vệ doanh nghiệp của bạn khỏi mối đe dọa này – triển khai chiến lược bảo mật toàn diện, đào tạo nhân viên nhận biết và tránh các email và trang web độc hại, đồng thời sử dụng hộp cát phần mềm chống vi-rút và phần mềm độc hại ANY.RUN đáng tin cậy để phát hiện và phân tích Orcus.