Ngày 27 tháng 1 năm 2023Ravie Lakshmanan Ứng phó với mối đe dọa / Tội phạm mạng

Các nhà nghiên cứu an ninh mạng đã phát hiện ra danh tính trong thế giới thực của tác nhân đe dọa đằng sau gà vàng phần mềm độc hại dưới dạng dịch vụ, người có biệt danh trực tuyến là “badbullzvenom”.

Đơn vị phản hồi mối đe dọa của eSentire (TRU), trong một báo cáo toàn diện được công bố sau cuộc điều tra kéo dài 16 tháng, cho biết họ “đã tìm thấy nhiều đề cập về tài khoản badbullzvenom được chia sẻ giữa hai người.”

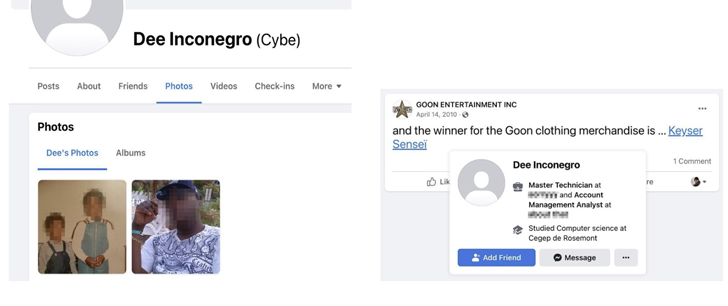

Tác nhân đe dọa thứ hai, được gọi là Frapstar, được cho là tự nhận mình là “Chuck từ Montreal”, cho phép công ty an ninh mạng ghép lại dấu chân kỹ thuật số của tác nhân tội phạm.

Điều này bao gồm tên thật, hình ảnh, địa chỉ nhà, tên của cha mẹ, anh chị em và bạn bè của anh ấy, cùng với các tài khoản mạng xã hội và sở thích của anh ấy. Anh ta cũng được cho là chủ sở hữu duy nhất của một doanh nghiệp nhỏ điều hành từ chính ngôi nhà của mình.

Golden Chickens, còn được gọi là Venom Spider, là nhà cung cấp phần mềm độc hại dưới dạng dịch vụ (MaaS) được liên kết với nhiều công cụ như Taurus Builder, phần mềm tạo tài liệu độc hại; và More_eggs, một trình tải xuống JavaScript được sử dụng để phục vụ các tải trọng bổ sung.

Kho vũ khí mạng của kẻ đe dọa đã được sử dụng bởi các nhóm tội phạm mạng nổi tiếng khác như Cobalt Group (hay còn gọi là Cobalt Gang), Evilnum và FIN6, tất cả đều được ước tính đã gây ra thiệt hại chung trị giá 1,5 tỷ đô la.

Các chiến dịch More_eggs trước đây, một số có từ năm 2017, đã liên quan đến các chuyên gia kinh doanh lừa đảo trực tuyến trên LinkedIn với các lời mời làm việc không có thật giúp cho những kẻ đe dọa kiểm soát từ xa máy của nạn nhân, tận dụng nó để thu thập thông tin hoặc triển khai thêm phần mềm độc hại.

Năm ngoái, theo một cách đảo ngược, chiến thuật tương tự đã được sử dụng để tấn công các nhà quản lý tuyển dụng của công ty bằng những bản lý lịch chứa đầy phần mềm độc hại như một công cụ lây nhiễm.

Hồ sơ tài liệu sớm nhất về hoạt động của Frapster có từ tháng 5 năm 2015, khi Trend Micro mô tả cá nhân này là một “tên tội phạm đơn độc” và là một người đam mê xe hơi sang trọng.

Joe Stewart và Keegan Keplinger, các nhà nghiên cứu của eSentire, Joe Stewart và Keegan Keplinger, cho biết: “‘Chuck', kẻ sử dụng nhiều bí danh cho diễn đàn ngầm, mạng xã hội và tài khoản Jabber của mình, đồng thời là kẻ đe dọa tự xưng đến từ Moldova, đã cố gắng ngụy trang rất kỹ lưỡng”.

“Họ cũng đã nỗ lực hết sức để làm xáo trộn phần mềm độc hại Golden Chickens, cố gắng làm cho nó không thể bị phát hiện bởi hầu hết các công ty AV và hạn chế khách hàng sử dụng Golden Chickens CHỈ cho các cuộc tấn công có chủ đích.”

Người ta nghi ngờ rằng Chuck là một trong hai tác nhân đe dọa điều hành tài khoản badbullzvenom trên diễn đàn ngầm Exploit.in, với bên còn lại có thể ở Moldova hoặc Romania, eSentire lưu ý.

Công ty an ninh mạng Canada cho biết họ đã phát hiện thêm một chiến dịch tấn công mới nhắm vào các công ty thương mại điện tử, lừa các nhà tuyển dụng tải xuống tệp lối tắt Windows giả mạo từ một trang web giả dạng sơ yếu lý lịch.

Lối tắt, một phần mềm độc hại có tên là VenomLNK, đóng vai trò là vectơ truy cập ban đầu để thả More_eggs hoặc TerraLoader, sau đó hoạt động như một đường dẫn để triển khai các mô-đun khác nhau, cụ thể là TerraRecon (để lập hồ sơ nạn nhân), TerraStealer (để đánh cắp thông tin) và TerraCrypt (để lập hồ sơ nạn nhân). mã độc tống tiền).

Các nhà nghiên cứu kết luận: “Bộ phần mềm độc hại vẫn đang được phát triển tích cực và đang được bán cho các tác nhân đe dọa khác”, đồng thời kêu gọi các tổ chức đề phòng các nỗ lực lừa đảo tiềm ẩn.