Ngày 03 tháng 7 năm 2023Ravie Lakshmanan Tấn công phần mềm độc hại / Gián điệp mạng

Một nhóm quốc gia Trung Quốc đã được theo dõi nhắm mục tiêu vào các Bộ Ngoại giao và đại sứ quán ở châu Âu bằng cách sử dụng các kỹ thuật buôn lậu HTML để cung cấp trojan truy cập từ xa PlugX trên các hệ thống bị xâm nhập.

Công ty an ninh mạng Check Point cho biết hoạt động này, được đặt tên là tự mãnXđã diễn ra kể từ ít nhất là tháng 12 năm 2022.

Check Point cho biết: “Chiến dịch sử dụng các phương thức phân phối mới để triển khai (đáng chú ý nhất – HTML Smoggling) một biến thể mới của PlugX, một phần mềm cấy ghép thường được liên kết với nhiều tác nhân đe dọa Trung Quốc”.

“Mặc dù bản thân trọng tải vẫn tương tự như trọng tải được tìm thấy trong các biến thể PlugX cũ hơn, nhưng các phương pháp phân phối của nó dẫn đến tỷ lệ phát hiện thấp, điều này cho đến gần đây đã giúp chiến dịch bay dưới tầm ngắm.”

Danh tính chính xác của tác nhân đe dọa đằng sau hoạt động này hơi mơ hồ, mặc dù các manh mối hiện có hướng đến Mustang Panda, loài cũng trùng lặp với các cụm được theo dõi như Earth Preta, RedDelta và tên gọi riêng của Check Point là Camaro Dragon.

Tuy nhiên, công ty cho biết “không đủ bằng chứng” ở giai đoạn này để kết luận rằng đó là do tập thể đối thủ.

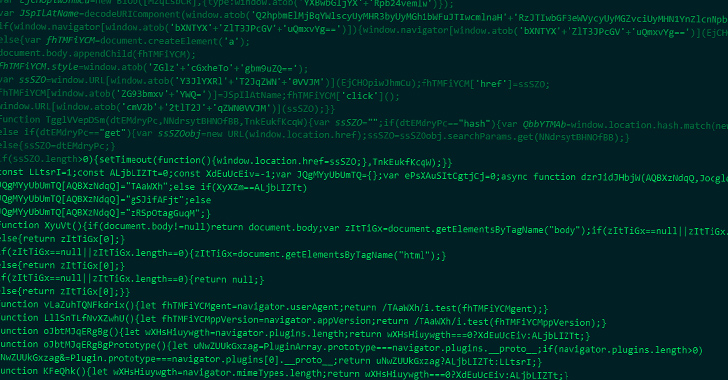

Trình tự tấn công mới nhất có ý nghĩa quan trọng đối với việc sử dụng HTML Smoggling – một kỹ thuật lén lút trong đó các tính năng HTML5 và JavaScript hợp pháp bị lạm dụng để lắp ráp và khởi chạy phần mềm độc hại – trong các tài liệu mồi nhử được đính kèm với các email lừa đảo trực tuyến.

“Việc buôn lậu HTML sử dụng các thuộc tính HTML5 có thể hoạt động ngoại tuyến bằng cách lưu trữ tệp nhị phân trong một khối dữ liệu bất biến trong mã JavaScript”, Trustwave đã lưu ý vào đầu tháng 2 này. “Blob dữ liệu hoặc tải trọng được nhúng, được giải mã thành một đối tượng tệp khi được mở qua trình duyệt web.”

Một phân tích về các tài liệu được tải lên cơ sở dữ liệu phần mềm độc hại VirusTotal cho thấy chúng được thiết kế để nhắm mục tiêu vào các nhà ngoại giao và các tổ chức chính phủ ở Czechia, Hungary, Slovakia, Anh, Ukraine và cả Pháp và Thụy Điển.

Trong một trường hợp, kẻ đe dọa được cho là đã sử dụng chiêu dụ có chủ đề người Duy Ngô Nhĩ (“Trung Quốc cố gắng chặn diễn giả người Duy Ngô Nhĩ nổi tiếng tại UN.docx”) mà khi mở ra, nó sẽ báo hiệu cho một máy chủ bên ngoài bằng phương tiện theo dõi ẩn, được nhúng. pixel để lọc dữ liệu trinh sát.

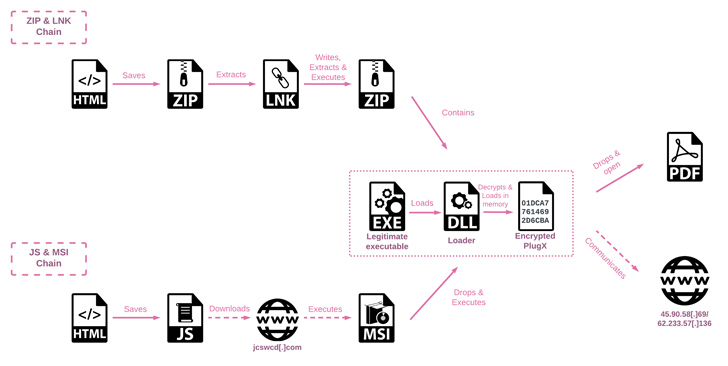

Quá trình lây nhiễm nhiều giai đoạn sử dụng các phương thức tải bên DLL để giải mã và khởi chạy tải trọng cuối cùng, PlugX.

Còn được gọi là Korplug, phần mềm độc hại này đã có từ năm 2008 và là một trojan mô-đun có khả năng cung cấp “các plugin đa dạng với các chức năng riêng biệt” cho phép người vận hành thực hiện hành vi trộm cắp tệp, chụp màn hình, ghi nhật ký thao tác gõ phím và thực thi lệnh.

Check Point cho biết: “Trong quá trình chúng tôi điều tra các mẫu, kẻ đe dọa đã gửi một tập lệnh hàng loạt, được gửi từ máy chủ C&C, nhằm xóa mọi dấu vết hoạt động của chúng”.

“Tập lệnh này, có tên là del_RoboTask Update.bat, xóa tệp thực thi hợp pháp, DLL trình tải PlugX và khóa đăng ký được triển khai để duy trì sự bền bỉ và cuối cùng tự xóa chính nó. Có khả năng đây là kết quả của việc các tác nhân đe dọa biết rằng họ đang bị giám sát .”