Tác nhân quốc gia-nhà nước APT29 có liên kết với Nga đã bị phát hiện sử dụng một tính năng Windows “ít được biết đến hơn” có tên Chuyển vùng xác thực như một phần của cuộc tấn công nhằm vào một thực thể ngoại giao châu Âu giấu tên.

Nhà nghiên cứu Mandiant Thibault Van Geluwe de Berlaere cho biết trong một bài viết kỹ thuật: “Việc nhắm mục tiêu lấy ngoại giao làm trung tâm phù hợp với các ưu tiên chiến lược của Nga cũng như mục tiêu APT29 trong lịch sử”.

APT29, một nhóm gián điệp của Nga còn được gọi là Cozy Bear, Iron Hemlock và The Dukes, được biết đến với những cuộc xâm nhập nhằm thu thập thông tin tình báo phù hợp với các mục tiêu chiến lược của đất nước. Nó được cho là được tài trợ bởi Cơ quan Tình báo Nước ngoài (SVR).

Một số hoạt động mạng của tập thể đối thủ được theo dõi công khai dưới biệt danh Nobelium, một nhóm mối đe dọa chịu trách nhiệm về sự thỏa hiệp chuỗi cung ứng rộng rãi thông qua phần mềm SolarWinds vào tháng 12 năm 2020.

Công ty ứng phó sự cố và tình báo mối đe dọa thuộc sở hữu của google cho biết họ đã xác định được việc sử dụng Chuyển vùng xác thực trong thời gian APT29 có mặt bên trong mạng nạn nhân vào đầu năm 2022, tại thời điểm đó “nhiều truy vấn LDAP có thuộc tính không điển hình” đã được thực hiện đối với hệ thống Active Directory .

Được giới thiệu trong Windows Server 2003 Service Pack 1 (SP1), Chuyển vùng thông tin xác thực là một cơ chế cho phép người dùng truy cập thông tin đăng nhập của họ (tức là khóa cá nhân và chứng chỉ) một cách an toàn trên các máy trạm khác nhau trong miền Windows.

Điều tra sâu hơn về hoạt động bên trong của nó, Mandiant nhấn mạnh việc phát hiện ra lỗ hổng ghi tệp tùy ý có thể được vũ khí hóa bởi tác nhân đe dọa để thực thi mã từ xa trong bối cảnh nạn nhân đã đăng nhập.

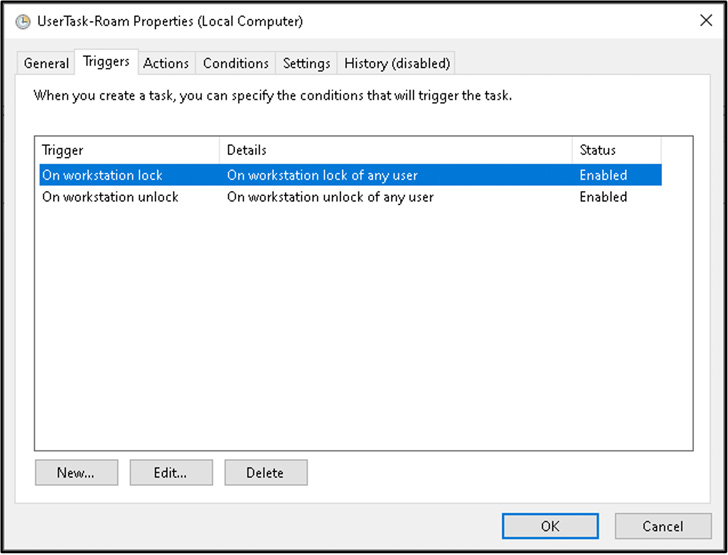

Thiếu sót, được theo dõi là CVE-2022-30170, đã được Microsoft giải quyết như một phần của bản cập nhật Patch Tuesday được xuất xưởng vào ngày 13 tháng 9 năm 2022, với công ty nhấn mạnh rằng việc khai thác yêu cầu người dùng đăng nhập vào Windows.

“Kẻ tấn công khai thác thành công lỗ hổng có thể có được quyền đăng nhập tương tác từ xa đối với một máy mà tài khoản của nạn nhân thường không có đặc quyền như vậy”, nó lưu ý.

Mandiant cho biết nghiên cứu này “cung cấp thông tin chi tiết về lý do tại sao APT29 đang tích cực truy vấn các thuộc tính LDAP liên quan trong Active Directory”, kêu gọi các tổ chức áp dụng các bản vá lỗi vào tháng 9 năm 2022 để bảo mật chống lại lỗ hổng.