Một số chiến dịch lừa đảo đang tận dụng mạng Hệ thống tệp liên hành tinh (IPFS) phi tập trung để lưu trữ phần mềm độc hại, cơ sở hạ tầng bộ lừa đảo và tạo điều kiện cho các cuộc tấn công khác.

“Nhiều họ phần mềm độc hại hiện đang được lưu trữ trong IPFS và được truy xuất trong giai đoạn đầu của các cuộc tấn công phần mềm độc hại”, nhà nghiên cứu Edmund Brumaghin của Cisco Talos cho biết trong một phân tích được chia sẻ với The Hacker News.

Nghiên cứu phản ánh những phát hiện tương tự từ trustwave SpiderLabs vào tháng 7 năm 2022, tìm thấy hơn 3.000 email chứa URL lừa đảo IPFS như một vectơ tấn công, gọi IPFS là “điểm nóng” mới để lưu trữ các trang web lừa đảo.

IPFS với tư cách là một công nghệ có khả năng chống kiểm duyệt và gỡ bỏ, khiến nó trở thành con dao hai lưỡi. Bên dưới nó là mạng ngang hàng (P2P) sao chép nội dung trên tất cả các nút tham gia để ngay cả khi nội dung bị xóa khỏi một máy, các yêu cầu về tài nguyên vẫn có thể được phục vụ thông qua các hệ thống khác.

Điều này cũng làm cho nó chín muồi để lạm dụng bởi những kẻ xấu tìm cách lưu trữ phần mềm độc hại có thể chống lại các nỗ lực thực thi pháp luật nhằm phá vỡ cơ sở hạ tầng tấn công của họ, giống như trường hợp của Emotet năm ngoái.

“IPFS hiện đang bị lạm dụng bởi nhiều kẻ đe dọa đang sử dụng nó để lưu trữ nội dung độc hại như một phần của các chiến dịch phát tán phần mềm độc hại và lừa đảo”, Brumaghin trước đó nói với The Hacker News vào tháng 8 năm 2022.

Điều này bao gồm Dark Utilities, một khung lệnh và điều khiển (C2) được quảng cáo là một cách để đối thủ tận dụng quyền truy cập hệ thống từ xa, khả năng DDoS và khai thác tiền điện tử, với các tệp nhị phân trọng tải được cung cấp bởi nền tảng được lưu trữ trong IPFS.

Hơn nữa, IPFS đã được đưa vào sử dụng để phân phát các trang đích giả mạo như một phần của các chiến dịch lừa đảo được dàn dựng để lấy cắp thông tin xác thực và phát tán một loạt phần mềm độc hại bao gồm Agent Tesla, reverse shell, data wiper và một trình đánh cắp thông tin có tên là Hannabi Grabber.

Trong một chuỗi phân phối malspam do Talos trình bày chi tiết, một email có mục đích đến từ một tổ chức tài chính Thổ Nhĩ Kỳ đã thúc giục người nhận mở tệp đính kèm ZIP mà khi khởi chạy, nó hoạt động như một trình tải xuống để truy xuất phiên bản bị xáo trộn của Đặc vụ Tesla được lưu trữ trong mạng IPFS .

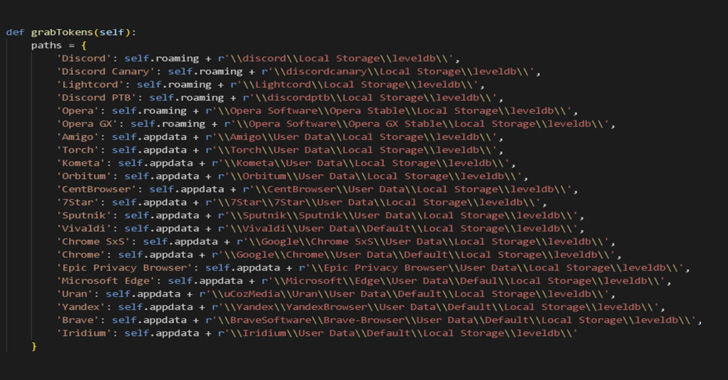

Phần mềm độc hại phá hoại, về phần nó, có dạng một tệp hàng loạt xóa các bản sao lưu và xóa đệ quy tất cả nội dung thư mục. Hannabi Grabber là một phần mềm độc hại dựa trên Python, thu thập thông tin nhạy cảm từ máy chủ bị nhiễm, chẳng hạn như dữ liệu trình duyệt và ảnh chụp màn hình, rồi truyền nó qua Discord Webhook.

Sự phát triển mới nhất chỉ ra rằng những kẻ tấn công ngày càng sử dụng các dịch vụ hợp pháp như Discord, Slack, Telegram, Dropbox, Google Drive, AWS và một số công ty khác để lưu trữ nội dung độc hại hoặc hướng người dùng đến đó, khiến lừa đảo trở thành một trong những bước đầu sinh lợi chính. vectơ truy cập.

“Chúng tôi hy vọng hoạt động này sẽ tiếp tục gia tăng khi nhiều tác nhân đe dọa nhận ra rằng IPFS có thể được sử dụng để tạo điều kiện cho việc lưu trữ chống đạn, có khả năng chống lại các hoạt động kiểm duyệt nội dung và thực thi pháp luật, đồng thời đưa ra các vấn đề cho các tổ chức đang cố gắng phát hiện và bảo vệ chống lại các cuộc tấn công có thể tận dụng Mạng IPFS, “Brumaghin nói.