Ngày 22 tháng 5 năm 2023Ravie LakshmananGián điệp mạng / Phần mềm độc hại

Những phát hiện mới về một nhóm tin tặc có liên quan đến các cuộc tấn công mạng nhắm vào các công ty trong khu vực xung đột Nga-Ukraine cho thấy nhóm này có thể đã tồn tại lâu hơn nhiều so với suy nghĩ trước đây.

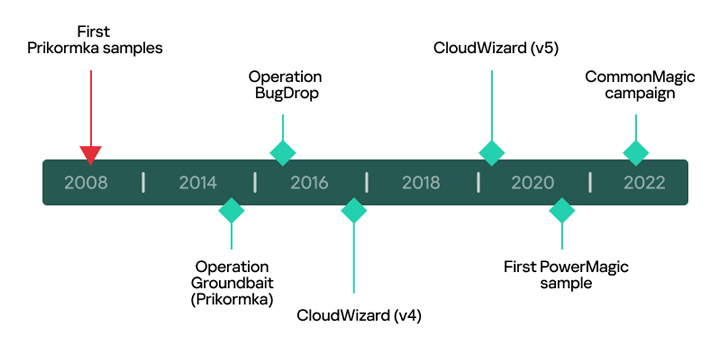

Tác nhân đe dọa, được theo dõi là ma thuật xấu (hay còn gọi là Red Stinger), không chỉ được liên kết với một chiến dịch tinh vi mới, mà còn với một cụm hoạt động lần đầu tiên được đưa ra ánh sáng vào tháng 5 năm 2016.

“Mặc dù các mục tiêu trước đây chủ yếu nằm ở các khu vực Donetsk, Luhansk và Crimea, nhưng phạm vi hiện đã được mở rộng bao gồm các cá nhân, tổ chức ngoại giao và tổ chức nghiên cứu ở miền Tây và miền Trung Ukraine”, công ty an ninh mạng Nga Kaspersky cho biết trong một báo cáo kỹ thuật được công bố. tuần trước.

Chiến dịch này được đặc trưng bởi việc sử dụng một khung mô-đun mới có tên mã là CloudWizard, có khả năng chụp ảnh màn hình, ghi âm micrô, ghi lại các lần nhấn phím, lấy mật khẩu và thu thập hộp thư đến Gmail.

Bad Magic lần đầu tiên được công ty ghi lại vào tháng 3 năm 2023, nêu chi tiết việc nhóm sử dụng cửa hậu có tên PowerMagic (còn gọi là DBoxShell hoặc GraphShell) và một khung mô-đun có tên CommonMagic trong các cuộc tấn công nhắm vào các lãnh thổ do Nga chiếm đóng ở Ukraine.

Sau đó, vào đầu tháng này, Malwarebytes đã tiết lộ ít nhất 5 đợt tấn công gián điệp do nhóm thực hiện kể từ tháng 12 năm 2020.

Thông tin chi tiết sâu hơn do Kaspersky chia sẻ kết nối Bad Magic với hoạt động trước đó dựa trên việc kết hợp dữ liệu từ xa lịch sử, cho phép công ty xác định các thành phần tạo tác khác nhau được liên kết với khung CloudWizard.

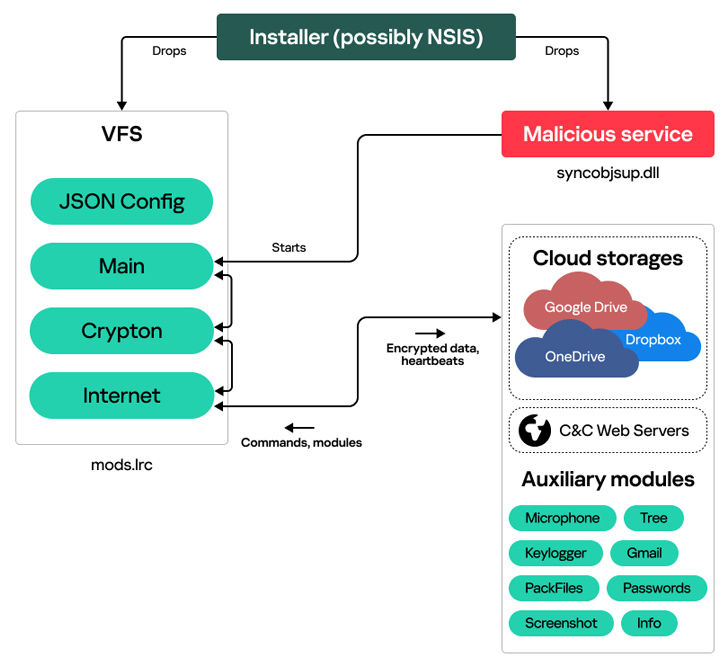

Vectơ truy cập ban đầu được sử dụng để loại bỏ trình cài đặt giai đoạn đầu hiện chưa xác định. Điều đó nói rằng, phần mềm độc hại được định cấu hình để bỏ dịch vụ Windows (“syncobjsup.dll”) và tệp thứ hai (“mods.lrc”), lần lượt chứa ba mô-đun khác nhau để thu thập và lọc dữ liệu nhạy cảm.

Thông tin được truyền ở dạng mã hóa đến điểm cuối lưu trữ đám mây do tác nhân kiểm soát (OneDrive, Dropbox hoặc Google Drive). Máy chủ web được sử dụng làm cơ chế dự phòng trong trường hợp không có dịch vụ nào có thể truy cập được.

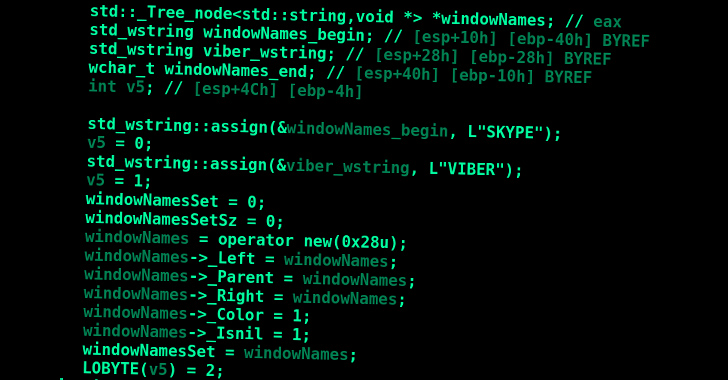

Kaspersky cho biết họ đã xác định được sự chồng chéo mã nguồn giữa phiên bản cũ hơn của CloudWizard và một phần mềm độc hại khác có tên Prikormka, được phát hiện bởi công ty an ninh mạng ESET của Slovakia vào năm 2016.

Chiến dịch gián điệp, do ESET giám sát dưới biệt danh Operation Groundbait, chủ yếu nhắm vào những người ly khai chống chính phủ ở Donetsk và Luhansk cũng như các quan chức chính phủ, chính trị gia và nhà báo Ukraine.

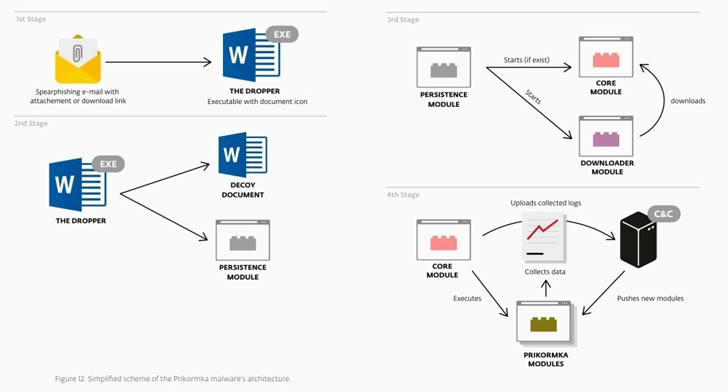

Prikormka được triển khai thông qua một ống nhỏ giọt chứa trong các tệp đính kèm email độc hại và có 13 thành phần khác nhau để thu thập các loại dữ liệu khác nhau từ các máy bị xâm nhập. Bằng chứng do ESET thu thập cho thấy phần mềm độc hại đã được sử dụng có chọn lọc ít nhất là từ năm 2008.

CloudWizard cũng thể hiện sự tương đồng với một bộ xâm nhập có liên quan có tên là BugDrop đã được tiết lộ bởi CyberX (sau đó đã được Microsoft mua lại) vào năm 2017, với công ty an ninh mạng công nghiệp mô tả nó tiên tiến hơn Groundbait.

Những điểm tương đồng cũng đã được phát hiện giữa CloudWizard và CommonMagic, bao gồm sự chồng chéo về nạn nhân và mã nguồn, cho thấy tác nhân đe dọa đã liên tục điều chỉnh kho phần mềm độc hại của mình và lây nhiễm các mục tiêu trong khoảng 15 năm.

Sự phát triển mới nhất, trong việc gán khung CloudWizard cho tác nhân đằng sau Chiến dịch Groundbait và Chiến dịch BugDrop, cung cấp thêm một mảnh ghép cho câu đố hy vọng cuối cùng sẽ tiết lộ bức tranh lớn hơn về nguồn gốc của nhóm bí ẩn.

Nhà nghiên cứu Georgy Kucherin của Kaspersky cho biết: “Tác nhân đe dọa chịu trách nhiệm cho các hoạt động này đã thể hiện cam kết liên tục và bền bỉ đối với hoạt động gián điệp mạng, liên tục nâng cao bộ công cụ của chúng và nhắm mục tiêu vào các tổ chức quan tâm trong hơn 15 năm”.

“Các yếu tố địa chính trị tiếp tục là động lực quan trọng cho các cuộc tấn công APT và do căng thẳng phổ biến ở khu vực xung đột Nga-Ukraine, chúng tôi dự đoán rằng tác nhân này sẽ tiếp tục hoạt động trong tương lai gần.”