Một diễn viên được lồng tiếng là mối đe dọa dai dẳng nâng cao (APT) nói tiếng Trung không có tài liệu trước đây Aoqin Dragon có liên quan đến một loạt các cuộc tấn công theo định hướng gián điệp nhằm vào các tổ chức chính phủ, giáo dục và viễn thông chủ yếu ở Đông Nam Á và Úc kể từ năm 2013.

Nhà nghiên cứu Joey Chen của SentinelOne cho biết: “Aoqin Dragon tìm kiếm quyền truy cập ban đầu chủ yếu thông qua khai thác tài liệu và sử dụng các thiết bị di động giả mạo. “Các kỹ thuật khác mà kẻ tấn công đã được quan sát thấy sử dụng bao gồm chiếm quyền điều khiển DLL, các tệp được đóng gói Themida và đường hầm DNS để tránh bị phát hiện sau thỏa hiệp.”

Nhóm này được cho là có mối liên hệ ở một mức độ nào đó với một kẻ đe dọa khác được gọi là Naikon (hay còn gọi là Override Panda), với các chiến dịch chủ yếu nhắm vào các mục tiêu ở Úc, Campuchia, Hồng Kông, Singapore và Việt Nam.

Các chuỗi lây nhiễm do Aoqin Dragon gắn kết đã tập trung vào các vấn đề chính trị châu Á – Thái Bình Dương và thu hút tài liệu có chủ đề khiêu dâm cũng như các kỹ thuật tắt USB để kích hoạt triển khai một trong hai backdoor: Mongall và phiên bản sửa đổi của dự án mã nguồn mở Heyoka.

Điều này liên quan đến việc tận dụng các lỗ hổng bảo mật cũ và chưa được vá (CVE-2012-0158 và CVE-2010-3333), với các tài liệu giả dụ lôi kéo các mục tiêu mở tệp. Trong những năm qua, kẻ đe dọa cũng sử dụng các ống nhỏ giọt có thể thực thi được giả mạo như một phần mềm chống vi-rút để triển khai cấy ghép và kết nối với một máy chủ từ xa.

Chen giải thích: “Mặc dù các tệp thực thi có biểu tượng tệp giả đã được nhiều đối tượng sử dụng, nhưng nó vẫn là một công cụ hiệu quả, đặc biệt cho các mục tiêu APT,” Chen giải thích. “Kết hợp với nội dung email ‘thú vị' và tên tệp hấp dẫn, người dùng có thể được xã hội thiết kế để nhấp vào tệp.”

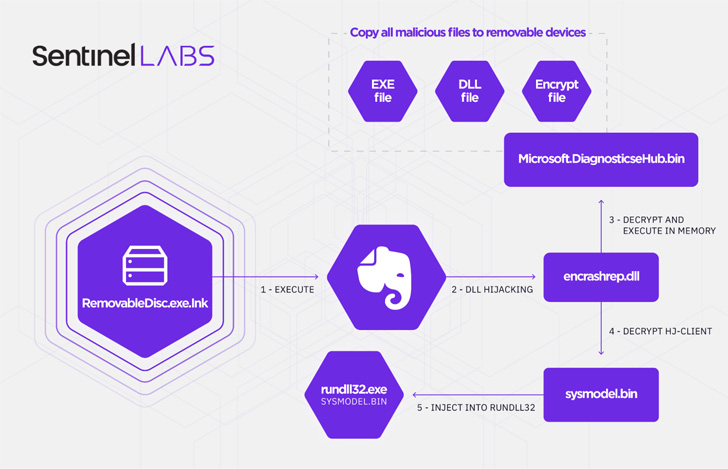

Điều đó nói rằng, vectơ truy cập ban đầu mới nhất của Aoqin Dragon được lựa chọn kể từ năm 2018 là sử dụng tệp lối tắt thiết bị di động giả mạo (.LNK), khi được nhấp vào, tệp này sẽ chạy tệp thực thi (“RemovableDisc.exe”) có biểu tượng cho ứng dụng ghi chú phổ biến Evernote nhưng được thiết kế để hoạt động như một trình tải cho hai tải trọng khác nhau.

Một trong những thành phần trong chuỗi lây nhiễm là một trình phát tán sao chép tất cả các tệp độc hại sang các thiết bị di động khác và mô-đun thứ hai là một cửa sau được mã hóa tự đưa vào bộ nhớ của rundll32, một quy trình gốc của Windows được sử dụng để tải và chạy các tệp DLL.

Được biết đến sẽ được sử dụng ít nhất là từ năm 2013, Mongall (“HJ-client.dll”) được mô tả như một thiết bị cấy ghép “đặc biệt giàu tính năng” không phải là quá “đặc biệt giàu tính năng” nhưng có thể đóng gói đủ các tính năng để tạo một trình bao từ xa và tải lên và tải xuống các tệp tùy ý để và từ máy chủ kiểm soát của kẻ tấn công.

Cũng được đối thủ sử dụng là một biến thể được làm lại của Heyoka (“srvdll.dll”), một công cụ lọc bằng chứng khái niệm (PoC) “sử dụng các yêu cầu DNS giả mạo để tạo đường hầm hai chiều.” Cửa hậu Heyoka được sửa đổi mạnh mẽ hơn, được trang bị các khả năng tạo, xóa và tìm kiếm tệp, tạo và chấm dứt các quy trình cũng như thu thập thông tin quy trình trên một máy chủ bị xâm phạm.

“Aoqin Dragon là một nhóm gián điệp mạng hoạt động đã hoạt động gần một thập kỷ,” Chen nói và cho biết thêm, “có khả năng họ cũng sẽ tiếp tục nâng cao kỹ thuật của mình, tìm ra các phương pháp mới để tránh bị phát hiện và ở lại lâu hơn trong mạng mục tiêu của họ. . “

.