Theo Mandiant, ít nhất ba nhóm bị cáo buộc hoạt động ủng hộ các lợi ích của Nga đang làm như vậy với sự hợp tác của các tác nhân đe dọa mạng do nhà nước bảo trợ.

Công ty ứng phó sự cố và tình báo mối đe dọa thuộc sở hữu của Google cho biết với sự tự tin vừa phải rằng “những người kiểm duyệt của các kênh Telegram có mục đích tấn công ‘XakNet Team', ‘Infoccentr' và ‘CyberArmyofRussia_Reborn' đang điều phối hoạt động của họ với Cục Tình báo Chính Nga (GRU) do Cục tình báo chính Nga (GRU) phụ trách các tác nhân đe dọa mạng. “

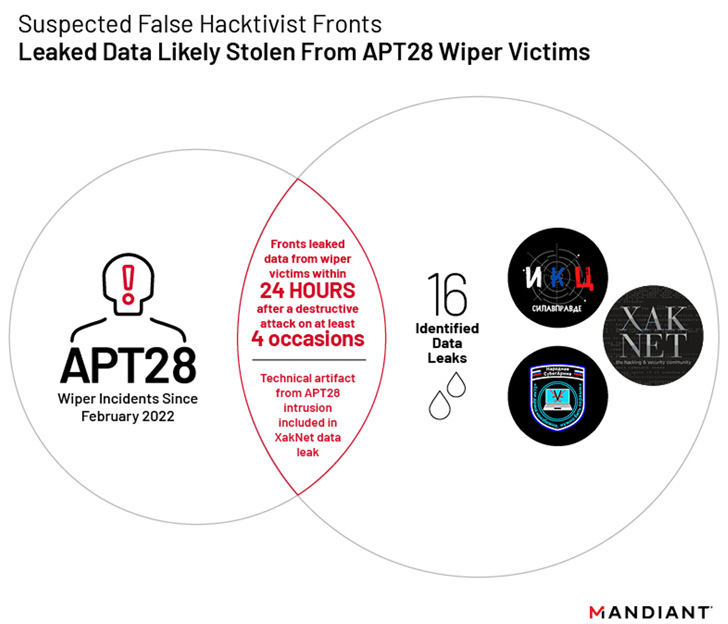

Đánh giá của Mandiant dựa trên bằng chứng cho thấy việc rò rỉ dữ liệu bị đánh cắp từ các tổ chức Ukraine xảy ra trong vòng 24 giờ sau sự cố gạt mưa độc hại do nhóm quốc gia-nhà nước Nga theo dõi là APT28 (hay còn gọi là Fancy Bear, Sofacy hoặc Strontium) thực hiện.

Cuối cùng, bốn trong số 16 vụ rò rỉ dữ liệu từ các nhóm này trùng hợp với các cuộc tấn công phần mềm độc hại xóa đĩa bằng APT28 liên quan đến việc sử dụng một chủng có tên là CaddyWiper.

APT28, hoạt động ít nhất từ năm 2009, có liên hệ với cơ quan tình báo quân đội Nga, Tổng cục Tình báo Bộ Tổng tham mưu (GRU), và đã thu hút sự chú ý của công chúng vào năm 2016 vì những vi phạm của Ủy ban Quốc gia Dân chủ (DNC) trong thời gian tới cuộc bầu cử tổng thống Hoa Kỳ.

Mặc dù các nhóm được gọi là hacktivist đã tiến hành các cuộc tấn công từ chối dịch vụ (DDoS) phân tán và làm xấu mặt trang web để nhắm mục tiêu vào Ukraine, các dấu hiệu cho thấy những nhân vật giả mạo này là bình phong cho các hoạt động cung cấp thông tin và các hoạt động phá hoại mạng.

Điều đó cho thấy, bản chất chính xác của mối quan hệ và mức độ liên kết với nhà nước Nga vẫn chưa được biết rõ, mặc dù nó cho thấy sự tham gia trực tiếp từ chính các sĩ quan GRU hoặc thông qua những người điều hành chạy các kênh Telegram.

Dòng suy luận này được chứng minh bằng việc XakNet rò rỉ một hiện vật kỹ thuật “độc nhất vô nhị” mà APT28 đã sử dụng để xâm nhập mạng Ukraine và thực tế là việc phát hành dữ liệu của CyberArmyofRussia_Reborn có trước các hoạt động xâm nhập APT28.

Công ty an ninh mạng lưu ý rằng họ cũng đã phát hiện ra một số mức độ phối hợp giữa Nhóm XakNet và Infoccentr cũng như nhóm KillNet thân Nga.

Mandiant nói: “Cuộc chiến ở Ukraine cũng mang đến những cơ hội mới để hiểu được tính tổng thể, sự phối hợp và hiệu quả của các chương trình mạng của Nga, bao gồm cả việc sử dụng các nền tảng truyền thông xã hội của các tác nhân đe dọa”.

.