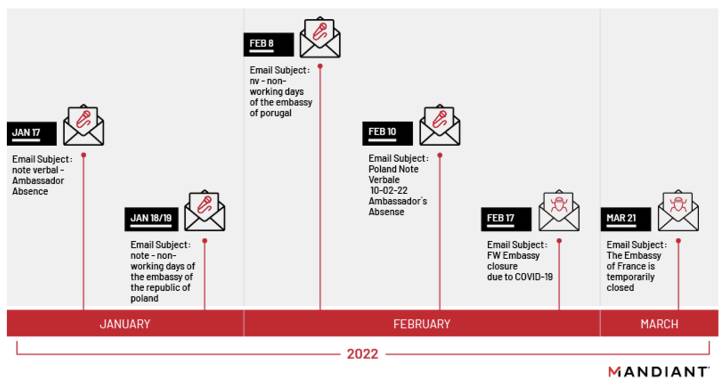

Một kẻ đe dọa do nhà nước Nga bảo trợ đã bị phát hiện nhắm mục tiêu vào các tổ chức ngoại giao và chính phủ như một phần của một loạt các chiến dịch lừa đảo bắt đầu vào ngày 17 tháng 1 năm 2022.

Công ty phản ứng sự cố và tình báo mối đe dọa Mandiant quy các vụ tấn công là do một nhóm hack được theo dõi là APT29 (hay còn gọi là Cozy Bear), với một số hoạt động liên quan đến nhóm được gán biệt danh Nobelium (hay còn gọi là UNC2452 / 2652).

Mandiant cho biết trong một báo cáo được công bố vào tuần trước: “Làn sóng lừa đảo mới nhất này cho thấy lợi ích lâu dài của APT29 trong việc thu thập thông tin ngoại giao và chính sách đối ngoại từ các chính phủ trên thế giới”.

Quyền truy cập ban đầu được cho là đã được hỗ trợ thông qua các email lừa đảo trực tuyến giả mạo là các thông báo hành chính, sử dụng các địa chỉ email hợp pháp nhưng bị xâm phạm từ các thực thể ngoại giao khác.

Những email này chứa một tệp đính kèm nhỏ giọt HTML được gọi là ROOTSAW (hay còn gọi là EnvyScout), khi được mở, sẽ kích hoạt một chuỗi lây nhiễm cung cấp và thực thi trình tải xuống có tên BEATDROP trên hệ thống đích.

Được viết bằng C, BEATDROP được thiết kế để truy xuất phần mềm độc hại ở giai đoạn tiếp theo từ máy chủ điều khiển và chỉ huy từ xa (C2). Nó đạt được điều này bằng cách lạm dụng dịch vụ Trello của Atlassian để lưu trữ thông tin nạn nhân và tìm nạp các tải trọng shellcode được mã hóa AES để được thực thi.

Cũng được APT29 sử dụng là một công cụ có tên BOOMMIC (hay còn gọi là VaporRage) để thiết lập chỗ đứng trong môi trường, tiếp theo là nâng cao đặc quyền của họ trong mạng bị xâm nhập để di chuyển ngang và do thám rộng rãi các máy chủ.

Hơn nữa, một sự thay đổi hoạt động tiếp theo được quan sát vào tháng 2 năm 2022 đã chứng kiến tác nhân đe dọa xoay chuyển khỏi BEATDROP để chuyển sang một bộ tải dựa trên C ++ được gọi là BEACON, có khả năng phản ánh khả năng của nhóm trong việc thay đổi định kỳ TTP của họ để luôn nằm trong tầm ngắm của radar.

BEACON, được lập trình bằng C hoặc C ++, là một phần của khuôn khổ Cobalt Strike tạo điều kiện cho việc thực thi lệnh tùy ý, truyền tệp và các chức năng cửa hậu khác như chụp ảnh màn hình và ghi bàn phím.

Sự phát triển này theo sau quyết định của công ty an ninh mạng về việc hợp nhất cụm chưa được phân loại UNC2452 vào APT29, đồng thời lưu ý xu hướng phát triển và tinh chỉnh của nhóm rất tinh vi để làm xáo trộn hoạt động và hạn chế dấu vết kỹ thuật số của nó để tránh bị phát hiện.

Nobelium, đáng chú ý, đã xâm phạm nhiều doanh nghiệp bằng cách tấn công chuỗi cung ứng, trong đó đối thủ truy cập và giả mạo mã nguồn SolarWinds, đồng thời sử dụng các bản cập nhật phần mềm hợp pháp của nhà cung cấp để phát tán phần mềm độc hại đến hệ thống của khách hàng.

Mandiant cho biết: “Sự tiến bộ nhất quán và ổn định trong TTP nói lên bản chất kỷ luật và cam kết của nó đối với các hoạt động lén lút và bền bỉ,” Mandiant nói, mô tả APT29 là một “tác nhân đe dọa đang phát triển, có kỷ luật và có kỹ năng cao hoạt động với mức độ bảo mật hoạt động cao hơn (OPSEC ) cho mục đích thu thập thông tin tình báo. “

Phát hiện này cũng trùng hợp với một báo cáo đặc biệt của Microsoft, trong đó quan sát thấy Nobelium cố gắng xâm phạm các công ty CNTT phục vụ khách hàng chính phủ ở các quốc gia thành viên NATO, sử dụng quyền truy cập vào dữ liệu bòn rút từ các tổ chức chính sách đối ngoại phương Tây.

.