Tác nhân của mối đe dọa Keksec có liên quan đến một chủng phần mềm độc hại không có giấy tờ trước đây, đã được quan sát thấy trong quá trình giả mạo hoang dã như một tiện ích mở rộng cho các trình duyệt web dựa trên Chromium để nô dịch các máy bị xâm nhập vào một mạng botnet.

Gọi là Cloud9 của công ty bảo mật Zimperium, tiện ích bổ sung của trình duyệt độc hại đi kèm với một loạt các tính năng cho phép nó hút cookie, ghi lại các lần gõ phím, đưa mã JavaScript tùy ý, khai thác tiền điện tử và thậm chí tranh thủ máy chủ để thực hiện các cuộc tấn công DDoS.

Nhà nghiên cứu Nipun Gupta của Zimperium cho biết: “Tiện ích mở rộng” không chỉ đánh cắp thông tin có sẵn trong phiên trình duyệt mà còn có thể cài đặt phần mềm độc hại trên thiết bị của người dùng và sau đó đảm nhận quyền kiểm soát toàn bộ thiết bị “.

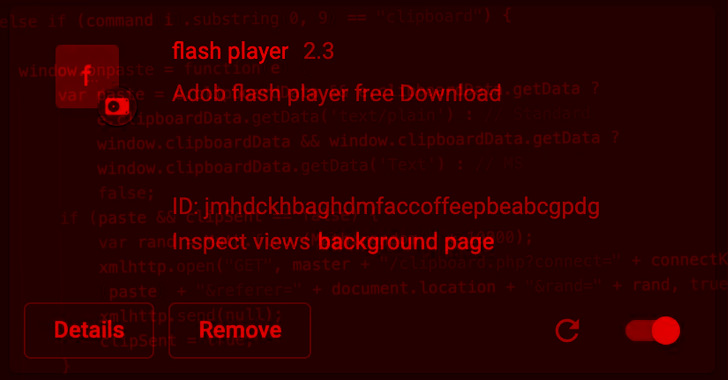

Botnet JavaScript không được phân phối qua Cửa hàng Chrome trực tuyến hoặc Tiện ích bổ sung Microsoft Edge mà là thông qua các tệp thực thi giả mạo và các trang web giả mạo được ngụy trang dưới dạng các bản cập nhật Adobe Flash Player.

Sau khi được cài đặt, tiện ích mở rộng được thiết kế để đưa một tệp JavaScript có tên “campaign.js” lên tất cả các trang, có nghĩa là phần mềm độc hại cũng có thể hoạt động như một đoạn mã độc lập trên bất kỳ trang web nào, hợp pháp hoặc theo cách khác, có khả năng dẫn đến các cuộc tấn công lỗ tưới nước.

Mã JavaScript chịu trách nhiệm về các hoạt động tấn công tiền điện tử, lạm dụng tài nguyên máy tính của nạn nhân để khai thác bất hợp pháp tiền điện tử, cũng như đưa vào một tập lệnh thứ hai có tên “cthulhu.js”.

Chuỗi tấn công này lần lượt khai thác các lỗ hổng trong các trình duyệt web như Mozilla Firefox (CVE-2019-11708, CVE-2019-9810), Internet Explorer (CVE-2014-6332, CVE-2016-0189) và Edge (CVE -2016-7200) để thoát khỏi hộp cát của trình duyệt và triển khai phần mềm độc hại trên hệ thống.

Tập lệnh còn hoạt động như một keylogger và một đường dẫn để khởi chạy các lệnh bổ sung nhận được từ một máy chủ từ xa, cho phép nó đánh cắp dữ liệu khay nhớ tạm, cookie của trình duyệt và khởi chạy các cuộc tấn công DDoS lớp 7 chống lại bất kỳ miền nào.

Zimperium quy kết phần mềm độc hại này cho một tác nhân đe dọa được theo dõi là Keksec (hay còn gọi là Kek Security, Necro và FreakOut), có lịch sử phát triển nhiều loại phần mềm độc hại botnet, bao gồm cả EnemyBot, để khai thác tiền điện tử và hoạt động DDoS.

Kết nối với Keksec xuất phát từ sự chồng chéo trong các miền mà trước đó đã được nhóm phần mềm độc hại xác định là đã sử dụng.

Thực tế là Cloud9 dựa trên JavaScript và được cung cấp miễn phí hoặc một khoản phí nhỏ trên các diễn đàn tin tặc giúp tội phạm mạng kém kỹ năng có thể dễ dàng truy cập vào các tùy chọn chi phí thấp để thực hiện các cuộc tấn công nhắm vào các trình duyệt và hệ điều hành khác nhau.

Tiết lộ được đưa ra hơn ba tháng sau khi Zimperium phát hiện ra một tiện ích bổ sung độc hại cho trình duyệt có tên là ABCsoup, giả mạo như một công cụ Google Dịch để tấn công người dùng Nga trên các trình duyệt Google Chrome, Opera và Mozilla Firefox.

“Người dùng nên được đào tạo về những rủi ro liên quan đến các tiện ích mở rộng trình duyệt bên ngoài kho lưu trữ chính thức và các doanh nghiệp nên xem xét các biện pháp kiểm soát bảo mật mà họ có đối với những rủi ro như vậy,” Gupta nói.