Ngày 15 tháng 3 năm 2023Ravie Lakshmanan Gián điệp mạng / Bảo mật dữ liệu

Một tác nhân đe dọa không có giấy tờ trước đây được mệnh danh là YoroQuân Nhân đã nhắm mục tiêu vào các tổ chức chính phủ, năng lượng và quốc tế trên khắp châu Âu như một phần của chiến dịch gián điệp mạng đã hoạt động ít nhất là từ tháng 6 năm 2022.

“Thông tin bị đánh cắp từ các thỏa hiệp thành công bao gồm thông tin đăng nhập từ nhiều ứng dụng, lịch sử trình duyệt và cookie, thông tin hệ thống và ảnh chụp màn hình”, các nhà nghiên cứu của Cisco Talos, Asheer Malhotra và Vitor Ventura, cho biết trong một phân tích hôm thứ Ba.

Các quốc gia nổi bật được nhắm mục tiêu bao gồm Azerbaijan, Tajikistan, Kyrgyzstan, Turkmenistan và các quốc gia thuộc Cộng đồng các quốc gia độc lập (CIS) khác.

Tác nhân đe dọa được cho là nói tiếng Nga do các mô hình nạn nhân và sự hiện diện của các đoạn mã Cyrillic trong một số bộ cấy.

Điều đó nói rằng, nhóm xâm nhập YoroTrooper đã được phát hiện có sự trùng lặp về mặt chiến thuật với nhóm PoetRAT đã được ghi nhận vào năm 2020 khi tận dụng các mồi nhử có chủ đề coronavirus để tấn công chính phủ và các ngành năng lượng ở Azerbaijan.

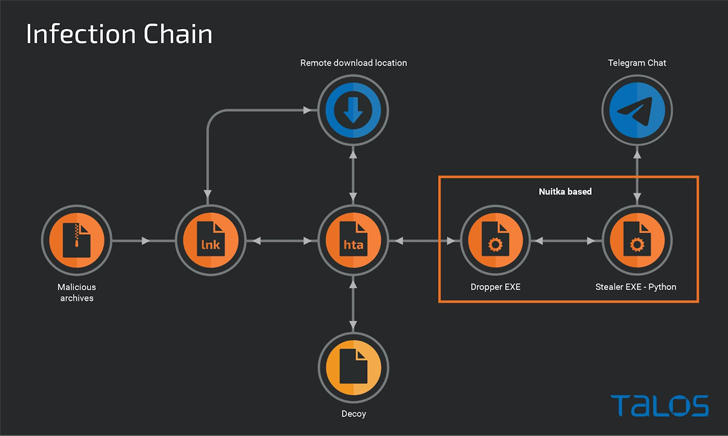

Các mục tiêu thu thập dữ liệu của YoroTrooper được thực hiện thông qua sự kết hợp giữa phần mềm độc hại đánh cắp hàng hóa và mã nguồn mở như Ave Maria (hay còn gọi là Warzone RAT), LodaRAT, Meterpreter và Stink, với chuỗi lây nhiễm sử dụng tệp lối tắt độc hại (LNK) và tài liệu giải mã được gói trong ZIP hoặc tệp lưu trữ RAR được phát tán thông qua lừa đảo trực tuyến.

Các tệp LNK hoạt động như các trình tải xuống đơn giản để thực thi một tệp HTA được truy xuất từ một máy chủ từ xa, tệp này sau đó được sử dụng để hiển thị một tài liệu PDF thu hút, đồng thời lén lút khởi chạy một trình nhỏ giọt để cung cấp một trình đánh cắp tùy chỉnh sử dụng Telegram làm kênh trích xuất.

Việc sử dụng LodaRAT là đáng chú ý vì nó chỉ ra rằng phần mềm độc hại đang được sử dụng bởi nhiều nhà khai thác mặc dù nó được quy cho một nhóm khác có tên là Kasablanka, nhóm này cũng đã được quan sát thấy đang phân phối Ave Maria trong các chiến dịch gần đây nhắm vào Nga.

Các công cụ phụ trợ khác do YoroTrooper triển khai bao gồm trình bao đảo ngược và trình ghi bàn phím tùy chỉnh dựa trên C có khả năng ghi lại các lần nhấn phím và lưu chúng vào một tệp trên đĩa.

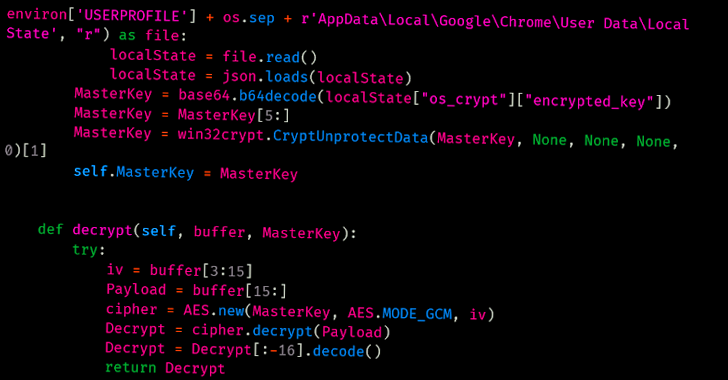

Các nhà nghiên cứu cho biết: “Điều đáng chú ý là mặc dù chiến dịch này bắt đầu bằng việc phân phối phần mềm độc hại hàng hóa như Ave Maria và LodaRAT, nhưng nó đã phát triển đáng kể để bao gồm cả phần mềm độc hại dựa trên Python”.

“Điều này nhấn mạnh sự gia tăng nỗ lực mà kẻ đe dọa đang thực hiện, có khả năng xuất phát từ các vi phạm thành công trong quá trình thực hiện chiến dịch.”